一、網(wǎng)絡(luò)安全概述

1.1 定義

信息安全:

為數(shù)據(jù)處理系統(tǒng)建立和采用的技術(shù)和管理的安全保護(hù),保護(hù)計(jì)算機(jī)硬件、軟件和數(shù)據(jù)不因偶然和惡意的原因遭到破壞、更改和泄露。

網(wǎng)絡(luò)安全:

防止未授權(quán)的用戶(hù)訪問(wèn)信息

防止未授權(quán)而試圖破壞與修改信息

1.2 信息安全特性

可用性 :確保授權(quán)用戶(hù)在需要時(shí)可以訪問(wèn)信息并使用相關(guān)信息資產(chǎn)

完整性 :保護(hù)信息和信息的處理方法準(zhǔn)確而完整

機(jī)密性: 確保只有經(jīng)過(guò)授權(quán)的人才能訪問(wèn)信息

1.3 網(wǎng)絡(luò)安全的威脅

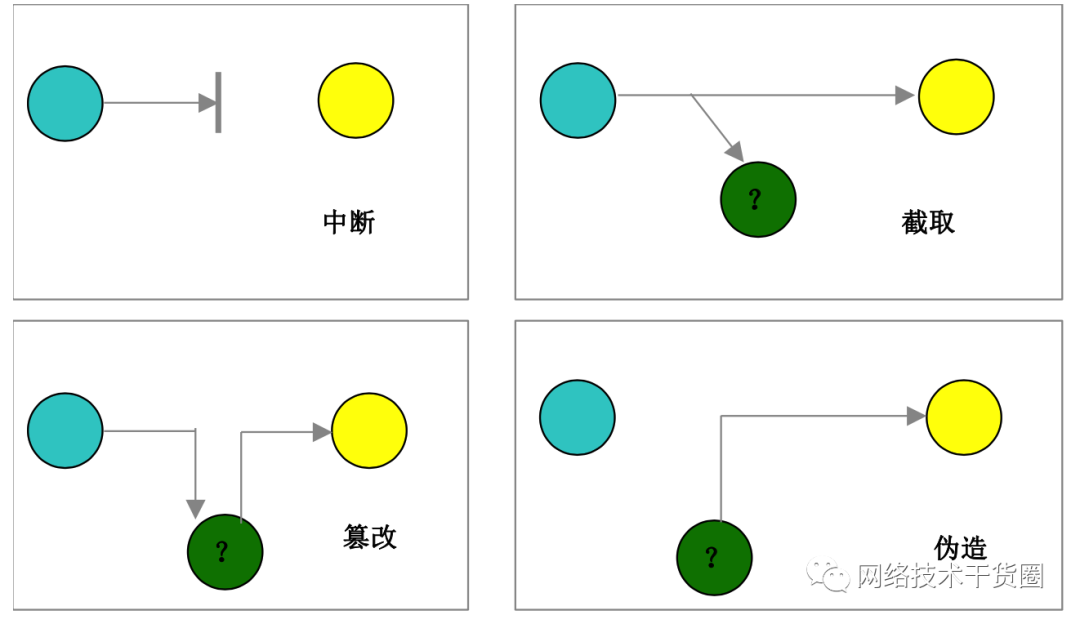

主動(dòng)攻擊

以各種方式有選擇地破壞信息

添加、修改、刪除、偽造、重放、亂序、冒充、病毒等

被動(dòng)攻擊

不干擾網(wǎng)絡(luò)信息系統(tǒng)正常工作

偵聽(tīng)、截獲、竊取、破譯和業(yè)務(wù)流量分析及電磁泄露等

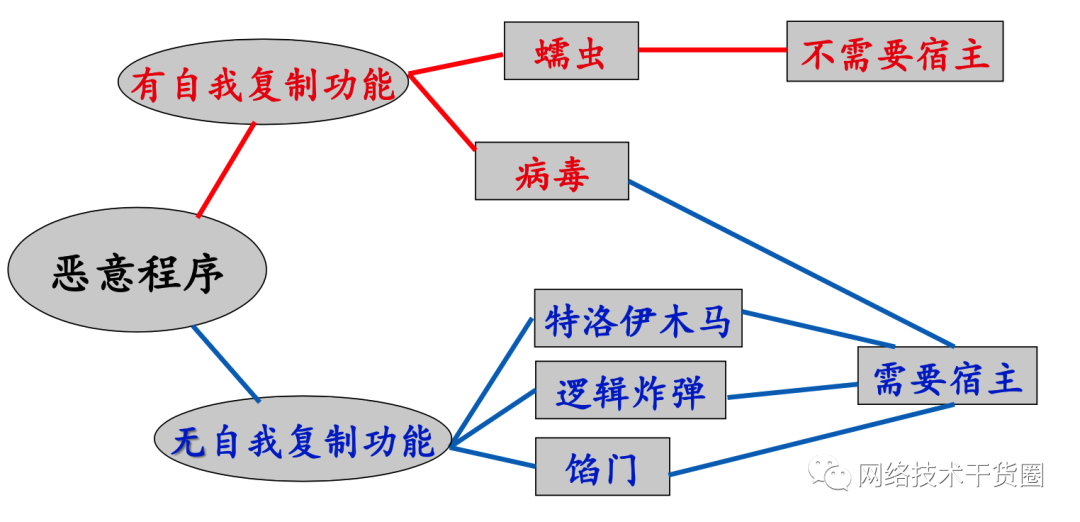

惡意攻擊:特洛伊木馬、黑客攻擊、后門(mén)、計(jì)算機(jī)病毒、拒絕服務(wù)攻擊、內(nèi)外部泄密、蠕蟲(chóng)、邏輯炸彈、信息丟失篡改銷(xiāo)毀

黑客攻擊:黑客使用計(jì)算機(jī)作為攻擊主體,發(fā)送請(qǐng)求,被攻擊主機(jī)成為攻擊對(duì)象的遠(yuǎn)程系統(tǒng),進(jìn)而被竊取信息。

特洛伊木馬:特洛伊木馬通過(guò)電子郵件或注入免費(fèi)游戲一類(lèi)的軟件進(jìn)行傳播,當(dāng)軟件或電子郵件附件被執(zhí)行后,特洛伊木馬被激活。特洛伊密碼釋放他的有效負(fù)載,監(jiān)視計(jì)算機(jī)活動(dòng),安裝后門(mén)程序,或者向黑客傳輸信息。

拒絕服務(wù)攻擊DoS: 指故意的攻擊網(wǎng)絡(luò)協(xié)議實(shí)現(xiàn)的缺陷或直接通過(guò)暴力手段耗盡被攻擊對(duì)象的資源,目的是讓目標(biāo)計(jì)算機(jī)或網(wǎng)絡(luò)無(wú)法提供正常的服務(wù)或資源訪問(wèn),使目標(biāo)系統(tǒng)停止響應(yīng)甚至崩潰。這些服務(wù)資源包括網(wǎng)絡(luò)帶寬,文件系統(tǒng)空間容量,開(kāi)放的進(jìn)程或者允許的連接。

最常見(jiàn)的DoS攻擊有對(duì)計(jì)算機(jī)網(wǎng)絡(luò)的帶寬攻擊和連通性攻擊。

(1)帶寬攻擊指以極大的通信量沖擊網(wǎng)絡(luò),使得所有可用網(wǎng)絡(luò)資源都被消耗殆盡,最后導(dǎo)致合法的用戶(hù)請(qǐng)求無(wú)法通過(guò)。

(2)連通性攻擊指用大量的連接請(qǐng)求沖擊計(jì)算機(jī),使得所有可用的操作系統(tǒng)資源都被消耗殆盡,最終計(jì)算機(jī)無(wú)法再處理合法用戶(hù)的請(qǐng)求。

分布式拒絕服務(wù)攻擊 DDoS:

(1)被攻擊主機(jī)上有大量等待的TCP連接;

(2) 網(wǎng)絡(luò)中充斥著大量的無(wú)用的數(shù)據(jù)包;

(3)源地址為假,制造高流量無(wú)用數(shù)據(jù) ,造成網(wǎng)絡(luò)擁塞,使受害主機(jī)無(wú)法正常和外界通訊;

(4)利用受害主機(jī)提供的傳輸協(xié)議上的缺陷反復(fù)高速的發(fā)出特定的服務(wù)請(qǐng)求,使主機(jī)無(wú)法處理所有正常請(qǐng)求;

(5)嚴(yán)重時(shí)會(huì)造成系統(tǒng)死機(jī)。

病毒: 寄生在宿主文件中,將病毒代碼嵌入到宿主文件中,針對(duì)本地程序或文件,宿主程序運(yùn)行時(shí)被觸發(fā)進(jìn)傳染。防治的關(guān)鍵是將病毒代碼從宿主文件中摘除。

蠕蟲(chóng): 獨(dú)立存在的程序個(gè)體,通過(guò)自身拷貝進(jìn)行傳染。針對(duì)網(wǎng)絡(luò)上的其他計(jì)算機(jī),通過(guò)系統(tǒng)漏洞進(jìn)行傳染。防治的關(guān)鍵是為系統(tǒng)打補(bǔ)丁。

漏洞: 指硬件、軟件或策略上的缺陷,這種缺陷導(dǎo)致非法用戶(hù) 未經(jīng)授權(quán)而獲得訪問(wèn)系統(tǒng)的權(quán)限或提高其訪問(wèn)權(quán)限。有了這種訪問(wèn)權(quán)限,非法用戶(hù)就可以為所欲為,從而造成對(duì)網(wǎng)絡(luò)安全的威脅。

區(qū)別于后門(mén)。后門(mén):是軟硬件制造者為了進(jìn)行非授權(quán)訪問(wèn)而在程序中故意設(shè)置的萬(wàn)能訪問(wèn)口令,這些口令無(wú)論是被攻破,還是只掌握在制造者手中,都對(duì)使用者的系統(tǒng)安全構(gòu)成嚴(yán)重的威脅。

漏洞與后門(mén)是不同的,漏洞是難以預(yù)知的,后門(mén)則是人為故意設(shè)置的。

TCP劫持攻擊: A嘗試和B建立加密會(huì)話(huà),黑客劫持通訊,假裝是B,然后和A交換密鑰,然后假裝是A和B建立會(huì)話(huà)。

IP欺騙:黑客更改原地址欺騙防火墻,防火墻允許數(shù)據(jù)包通過(guò),將其誤認(rèn)為合法的通信,欺騙后的數(shù)據(jù)包進(jìn)入內(nèi)聯(lián)網(wǎng)進(jìn)行破壞。

1.4 網(wǎng)絡(luò)安全的特征

保密性

網(wǎng)絡(luò)信息不被泄露給非授權(quán)的用戶(hù)、實(shí)體或過(guò)程。即信息只為授權(quán)用戶(hù)使用。

保密性是在可靠性和可用性基礎(chǔ)之上,保障網(wǎng)絡(luò)信息安全的重要手段

常用的保密技術(shù)

(1) 物理保密:利用各種物理方法,如限制、隔離、掩蔽、控制等措施,保護(hù)信息不被泄露(鎖好柜、關(guān)好門(mén)、看好人)

(2) 防竊聽(tīng):使對(duì)手偵收不到有用的信息

(3) 防輻射:防止有用信息以各種途徑輻射出去,例:防窺。

(4) 信息加密:在密鑰的控制下,用加密算法對(duì)信息進(jìn)行加密處理。即使對(duì)手得到了加密后的信息也會(huì)因?yàn)闆](méi)有密鑰而無(wú)法讀懂有效信息

完整性

網(wǎng)絡(luò)信息在存儲(chǔ)或傳輸過(guò)程中保持不被偶然或蓄意地添加、刪除、修改、偽造、亂序、重放等破壞和丟失的特性

完整性是一種面向信息的安全性,它要求保持信息的原樣,即信息的正確生成、正確存儲(chǔ)和正確傳輸

保障完整性的方法:

(1)良好的協(xié)議:通過(guò)各種安全協(xié)議可以有效地檢測(cè)出被復(fù)制的信息、被刪除的字段、失效的字段和被修改的字段

(2)密碼校驗(yàn)和方法: 它是抗竄改和傳輸失敗的重要手段

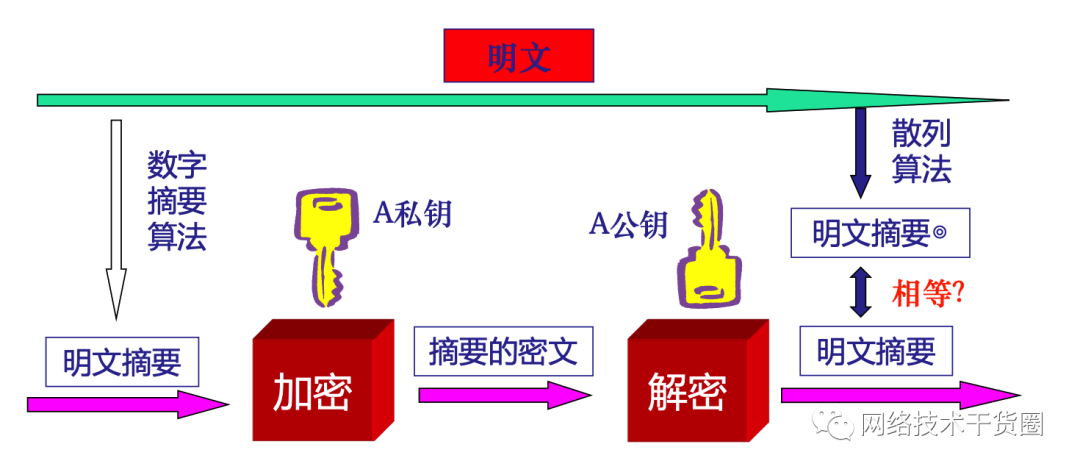

(3)數(shù)字簽名:保障信息的真實(shí)性,保證信息的不可否認(rèn)性

(4)公證:請(qǐng)求網(wǎng)絡(luò)管理或中介機(jī)構(gòu)證明信息的真實(shí)性

可靠性

(1)系統(tǒng)能夠在規(guī)定條件和時(shí)間內(nèi)完成規(guī)定功能的特性,是所有網(wǎng)絡(luò)信息系統(tǒng)的運(yùn)行和建設(shè)的基本目標(biāo)。

(2)通過(guò)抗毀性,生存性與有效性進(jìn)行衡量。

(3)可靠性是在給定的時(shí)間間隔和給定條件下,系統(tǒng)能正確執(zhí)行其功能的概率。

(4)提高可靠性需要強(qiáng)調(diào)減少系統(tǒng)中斷(故障)的次數(shù)。

可用性

(1)網(wǎng)絡(luò)信息可被授權(quán)實(shí)體訪問(wèn)并按需求使用的特性。 即網(wǎng)絡(luò)信息服務(wù)在需要時(shí),允許授權(quán)用戶(hù)或?qū)嶓w 使用的特性,或者是網(wǎng)絡(luò)部分受損或需要降級(jí)使 用時(shí),仍能為授權(quán)用戶(hù)提供有效服務(wù)的特性

(2)可用性是系統(tǒng)在執(zhí)行任務(wù)的任意時(shí)刻能正常工作的概率,一般用系統(tǒng)正常使用時(shí)間和整個(gè)工作時(shí)間之比來(lái)度量

(3)提高可用性需要強(qiáng)調(diào)減少?gòu)臑?zāi)難中恢復(fù)的時(shí)間

(4)是產(chǎn)品可靠性、維修性和維修保障性的綜合反映。

不可否認(rèn)性

(1)也稱(chēng)作不可抵賴(lài)性,在網(wǎng)絡(luò)信息系統(tǒng)的信息交互過(guò)程中,確信參與者的真實(shí)同一性

(2)所有參與者都不可能否認(rèn)或抵賴(lài)曾經(jīng)完成的操作和承諾

保證不可否認(rèn)性的方法:

(1)利用信息源證據(jù)可以防止發(fā)信方不真實(shí)地否認(rèn)已發(fā)送信息, 利用遞交接收證據(jù)可以防止收信方事后否認(rèn)已經(jīng)接收的信息

(2)數(shù)字簽名技術(shù)是解決不可否認(rèn)性的手段之一

可控性

對(duì)信息的傳播及內(nèi)容具有控制能力

防止不良內(nèi)容的傳播

二、入侵方式

2.1 黑客

黑客(hacker) :指技術(shù)上的行家或熱衷于解決問(wèn)題, 克服限制的人

駭客(cracker):是那些喜歡進(jìn)入其他人系統(tǒng)的人

駭客和黑客之間最主要的不同是:黑客們創(chuàng)造新東西,駭客們破壞東西。

2.1.1 入侵方法

(1)物理侵入:侵入者繞過(guò)物理控制而獲得對(duì)系統(tǒng)的訪問(wèn)。對(duì)主 有物理進(jìn)入權(quán)限 (比如他們能使用鍵盤(pán)) 。 方法包括控制臺(tái)特權(quán)一直到物理參與系統(tǒng)并且移走磁盤(pán)(在另外的機(jī)器讀/寫(xiě))。

(2)系統(tǒng)侵入: 已經(jīng)擁有在系統(tǒng)用戶(hù)的較低權(quán)限。如果系統(tǒng)沒(méi)有打最新的漏洞補(bǔ)丁,就會(huì)給侵入者提供一個(gè)利用漏洞獲得系統(tǒng)管理員權(quán)限的機(jī)會(huì)

(3)遠(yuǎn)程侵入: 通過(guò)網(wǎng)絡(luò)遠(yuǎn)程進(jìn)入系統(tǒng)。侵入者從無(wú)特權(quán)開(kāi)始這種侵入方式,包括多種形式。如果在他和受害主機(jī)之間有防火墻存在,侵入就復(fù)雜得多

2.1.2 系統(tǒng)的威脅

軟件bug

軟件bug存在于服務(wù)器后臺(tái)程序, 客戶(hù)程序, 操作系統(tǒng),網(wǎng)絡(luò)協(xié)議棧。

系統(tǒng)配置

(1)缺省配置:許多系統(tǒng)交付給客戶(hù)的時(shí)候采用的缺省的易用的配置

(2)懶惰的系統(tǒng)管理員:驚人數(shù)量的主機(jī)被配置成沒(méi)有系統(tǒng)管理員口令

(3)生成的漏洞:事實(shí)上所有的程序可能被配置成一個(gè)非安全的模式

(4)信任的關(guān)系:侵入者常用“跳板”的方法利用信任關(guān)系攻擊網(wǎng)絡(luò)。一個(gè)互相信任主機(jī)的網(wǎng)絡(luò)和他們最脆弱的環(huán)節(jié)一樣安全。

口令解密

字典攻擊:字典攻擊可以利用重復(fù)的登陸或者收集加密的口令并且試圖同加密后的字典中單詞匹配

暴力破解(Brute Force Attacks): 同字典攻擊類(lèi)似, 侵入者可能?chē)L試所有的字符組合方式

監(jiān)聽(tīng)不安全的通信

(1)共享媒體: 傳統(tǒng)的以太網(wǎng)中, 你只要在線上啟動(dòng) Sniffer就可以看到在一個(gè)網(wǎng)段的所有通信

(2)服務(wù)器監(jiān)聽(tīng): 在一個(gè)交換的網(wǎng)絡(luò)里,如果入侵者可以在一個(gè)服務(wù)器(特別是做路由器的)安裝sniffer程序,入侵者就可以使用得到的信息來(lái)攻擊客戶(hù)主機(jī)和信任主機(jī)。比如,你可能不知道某個(gè)用戶(hù)的口令,通過(guò)在他登陸的時(shí)候監(jiān)聽(tīng)Telnet會(huì)話(huà),就可以得到他的口令

(3)遠(yuǎn)程監(jiān)聽(tīng): 大量的主機(jī)可以遠(yuǎn)端網(wǎng)絡(luò)監(jiān)控,且使用缺省的community

設(shè)計(jì)的缺點(diǎn)

TCP/IP 協(xié)議缺點(diǎn)

系統(tǒng)設(shè)計(jì)缺點(diǎn)

2.2 IP欺騙與防范

IP欺騙就是偽造數(shù)據(jù)包源IP地址的攻擊,

它基于兩個(gè)前提:

TCP/IP網(wǎng)絡(luò)在路由數(shù)據(jù)包時(shí),不對(duì)源IP地址進(jìn)行判斷— 可以偽造待發(fā)送數(shù)據(jù)包的源IP地址。目前黑客入侵攻擊的重要手段之一。

主機(jī)之間有信任關(guān)系存在—基于IP地址認(rèn)證,不再需要用戶(hù)賬戶(hù)和口令。

2.2.1 TCP等IP欺騙基礎(chǔ)知識(shí)

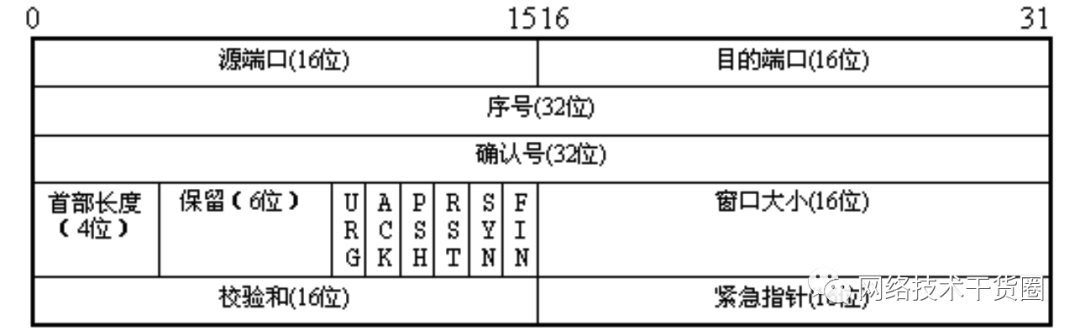

1. TCP數(shù)據(jù)報(bào)首部標(biāo)志域

? URG:緊急數(shù)據(jù)標(biāo)志,指明數(shù)據(jù)流中已經(jīng)放置緊急數(shù)據(jù),緊急指針有效;

? ACK:確認(rèn)標(biāo)志,用于對(duì)報(bào)文的確認(rèn);

? PSH:推標(biāo)志,通知接收端盡可能的將數(shù)據(jù)傳遞給應(yīng)用層,在telnet登陸時(shí),會(huì)使用到這個(gè)標(biāo)志;

? RST:復(fù)位標(biāo)志,用于復(fù)位TCP連接;

? SYN:同步標(biāo)志,用于三次握手的建立,提示接收TCP連接的服務(wù)端檢查序號(hào);

? FIN:結(jié)束標(biāo)志,表示發(fā)送端已經(jīng)沒(méi)有數(shù)據(jù)再傳輸了,希望釋放連接, 但接收端仍然可以繼續(xù)發(fā)送數(shù)據(jù)。

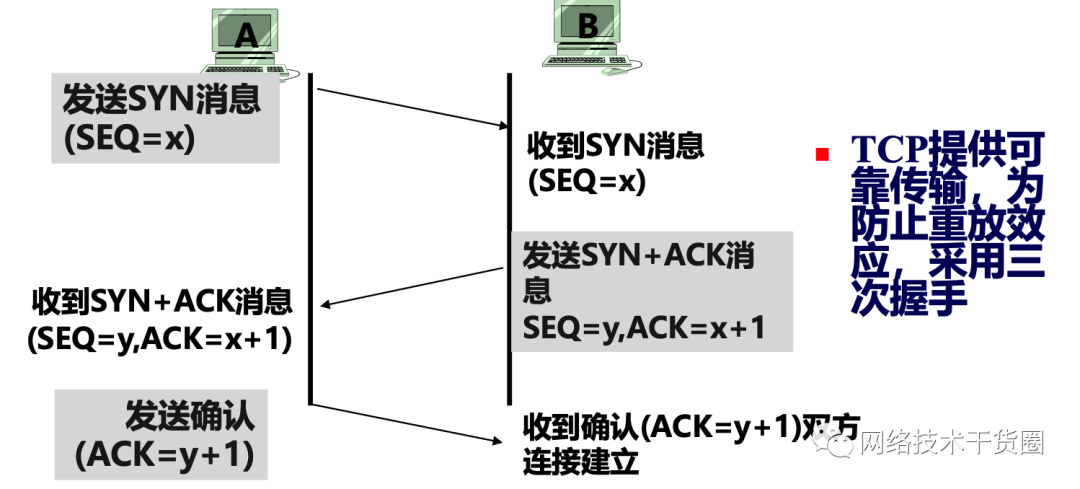

2. TCP三次握手過(guò)程

A發(fā)送帶有SYN標(biāo)志的數(shù)據(jù)段通知B需要建立TCP連接。并將TCP報(bào)頭中的sequence number 設(shè)置成自己本次連接的初始值ISN。

B回傳給A一個(gè)帶有SYS+ACK標(biāo)志的數(shù)據(jù)段,并告訴A自己的ISN,并確認(rèn)A發(fā)送來(lái)的第一個(gè)數(shù)據(jù)段,將acknowledge number設(shè)置成A的ISN+1。

A確認(rèn)收到的B的數(shù)據(jù)段,將acknowledge number設(shè)置成B的ISN+1。

3. 信任與認(rèn)證

1 基于口令的認(rèn)證:如SMTP(TCP 25)和遠(yuǎn)程登錄 Telnet(TCP 23),只通過(guò)帳號(hào)/口令認(rèn)證用戶(hù);

2 基于IP地址的認(rèn)證(即信任):登錄主機(jī)的地址受到被登錄服務(wù)器信任,則從該主機(jī)登錄不要口令;如遠(yuǎn)程登錄rlogin(TCP 513),首先是基于信任關(guān)系的認(rèn)證,其次才進(jìn)行口令認(rèn)證。

2.2.2 IP欺騙可行的原因

在TCP/IP協(xié)議組中,IP協(xié)議是非面向連接,非可靠傳輸?shù)膮f(xié)議,IP數(shù)據(jù)包是進(jìn)行松散發(fā)送的,并不是連續(xù)發(fā)送的,所以可以在源地址和目的地址中間放入滿(mǎn)足要求的IP地址,(也就是說(shuō)可以進(jìn)行虛假I(mǎi)P 地址的提供)

在TCP/IP協(xié)議簇中, TCP是面向連接,提供可靠傳輸。

面向連接是兩個(gè)主機(jī)首先必須建立連接,然后才能進(jìn)行數(shù)據(jù)交換。

可靠性是有數(shù)據(jù)包中的多位控制字來(lái)提供,其中有 兩個(gè)是SYN和ACK

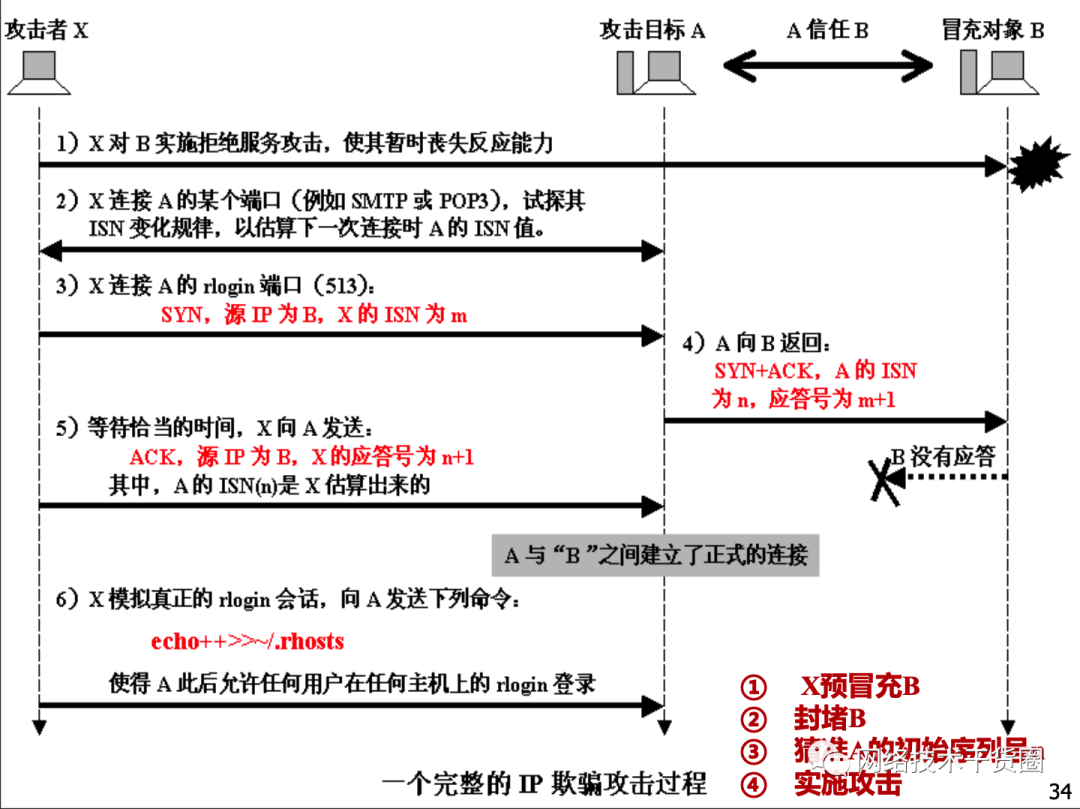

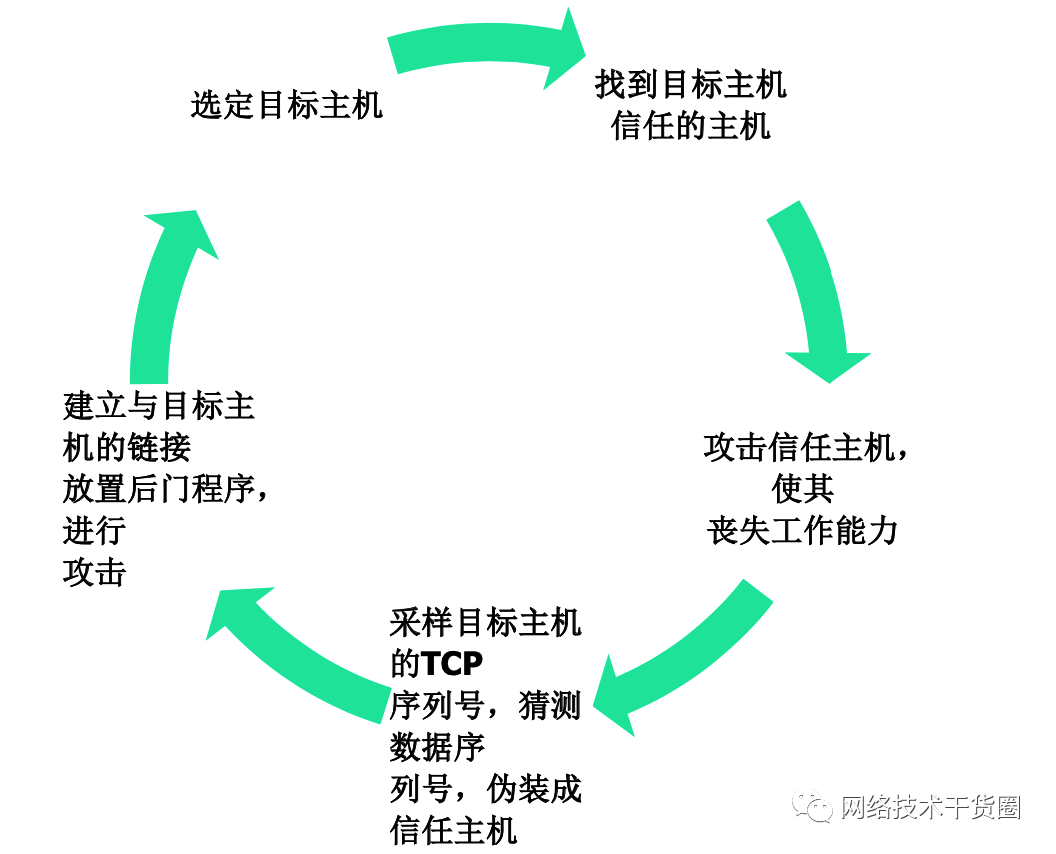

2.2.3 IP欺騙過(guò)程

IP欺騙步驟

選定目標(biāo)主機(jī)

利用端口掃描,網(wǎng)絡(luò)監(jiān)聽(tīng)工具

看有哪些機(jī)器和目標(biāo)主機(jī)進(jìn)行TCP/IP連接

尋找目標(biāo)主機(jī)信任的主機(jī)

選擇好進(jìn)攻的目標(biāo)主機(jī)后,必須尋找到目標(biāo)主機(jī)信任的主機(jī)

可以嘗試顯示目標(biāo)主機(jī)的文件系統(tǒng)在哪里被export, 或者使用rpcinfo來(lái)分析有用信息

或者嘗試目標(biāo)主機(jī)的相鄰IP地址,獲取有價(jià)值信息

控制被信任的主機(jī)

黑客向被信任的主機(jī)的TCPA發(fā)送大量SYN請(qǐng)求, 使得被信任主機(jī)的TCP/IP鏈接達(dá)到隊(duì)列的最上限, 從而無(wú)法響應(yīng)目標(biāo)主機(jī)的SYN請(qǐng)求

采樣目標(biāo)主機(jī)的TCP序列號(hào),猜測(cè)數(shù)據(jù)包序列號(hào),嘗試建立連接

在此期間,黑客就有機(jī)會(huì)偽裝成被信任主機(jī)的IP地址,將SYN請(qǐng)求返回給目標(biāo)主機(jī),

黑客利用網(wǎng)絡(luò)監(jiān)聽(tīng)和抓包軟件,采樣目標(biāo)主機(jī)的 TCP序列號(hào),并猜測(cè)目標(biāo)主機(jī)的數(shù)據(jù)包序列號(hào), 嘗試建立與目標(biāo)主機(jī)的基于地址驗(yàn)證的應(yīng)用連接。

建立連接,種植后門(mén)

一旦與目標(biāo)主機(jī)建立TCP/IP連接,黑客就會(huì)使用命令,通過(guò)目標(biāo)主機(jī)的安全性較弱的端口,種植后門(mén)程序

進(jìn)行遠(yuǎn)程控制和非法操作

后門(mén)種植成功后,黑客一般會(huì)斷開(kāi)與目標(biāo)主機(jī)的連 接,并且停止對(duì)被信任主機(jī)的攻擊,全身而退。黑客推出后,找尋合理時(shí)機(jī),對(duì)目標(biāo)主機(jī)進(jìn)行遠(yuǎn)程控制和非法操作。

2.2.4 IP欺騙原理

序列號(hào)猜測(cè)

序列號(hào)猜測(cè)的重要性

攻擊者X冒充受攻擊目標(biāo)A信任的對(duì)象B,遠(yuǎn)程連接A 的rlogin端口,如果能連接成功,不再需要口令就能登錄A。

因?yàn)锳對(duì)X請(qǐng)求的響應(yīng)包返回給B,X不可能知道其中A的序列號(hào),要想在圖中的第5步完成三次握手并連 接成功,他必須“猜”到A的序列號(hào)(ISN)。

序列號(hào)猜測(cè)的過(guò)程

X首先連接A的SMTP端口(X是A的合法的郵件用戶(hù),但不是它所信任的rlogin用戶(hù),因?yàn)猷]件應(yīng)用的安全級(jí)別相對(duì)不高 ),試探其ISN變化規(guī)律,以估算下一次連接時(shí)A的ISN值。

X必須馬上按照?qǐng)D中3—5步的方法假冒B來(lái)與A建立rlogin連接。

1 X必須立刻進(jìn)行欺騙攻擊,否則其他主機(jī)有可能與A建立了新的連接,X所猜測(cè)的序列號(hào)就不準(zhǔn)了。

2 當(dāng)然就這樣也不一定能一次猜測(cè)成功。

不同網(wǎng)絡(luò)環(huán)境下的序列號(hào)猜測(cè)

1)若X和A及B在同一局域網(wǎng)中,從理論上說(shuō)很容易實(shí)現(xiàn)IP欺騙攻擊。因?yàn)楣粽遆甚至于不用猜測(cè)A發(fā)送給B的數(shù)據(jù)包中包含的序列號(hào)——用嗅探技術(shù)即可。

2)若X來(lái)自于外網(wǎng),要想猜測(cè)到A和B所在的局域網(wǎng)中傳送的數(shù)據(jù)包中的序列號(hào)非常困難——理論可行。

3)美國(guó)頭號(hào)電腦黑客米特尼克是第一個(gè)在廣域網(wǎng)成功實(shí)現(xiàn)IP欺騙攻擊的人。但當(dāng)時(shí)的序列號(hào)相對(duì)現(xiàn)在非常容易猜測(cè)。

關(guān)于被冒充對(duì)象B

1)X首先必須對(duì)B進(jìn)行DoS攻擊,否則在圖中第4步中B 收到A發(fā)送來(lái)的它未請(qǐng)求過(guò)的請(qǐng)求應(yīng)答包,將向A返 回RST報(bào)文而終止連接,黑客不能冒充連接成功。

2)X發(fā)送到A的rlogin端口的偽造數(shù)據(jù)包的源IP地址是 “假冒”了B的IP地址。

3)為何X不能直接將自己的IP地址修改為B的IP地址來(lái) 連接到A的rlogin端口?

1 IP地址產(chǎn)生沖突; 2 外網(wǎng)X不能這樣修改。

2.2.5 IP欺騙防范

使用較強(qiáng)壯的隨機(jī)序列號(hào)生成器,要準(zhǔn)確猜測(cè)TCP連接的ISN幾乎不可能。

在邊界路由器上進(jìn)行源地址過(guò)濾,也就是說(shuō),對(duì)進(jìn)入本網(wǎng)絡(luò)的IP包,要檢查其源IP地址,禁止外來(lái)的 卻使用本地IP的數(shù)據(jù)包進(jìn)入,這也是大多數(shù)路由器的缺省配置。

禁止r-類(lèi)型的服務(wù),用SSH(專(zhuān)為遠(yuǎn)程登錄會(huì)話(huà)和其 他網(wǎng)絡(luò)服務(wù)提供安全性的協(xié)議,傳輸?shù)臄?shù)據(jù)均加密) 代替rlogin這樣的不安全的網(wǎng)絡(luò)服務(wù)。

在通信時(shí)要求加密傳輸和驗(yàn)證。

分割序列號(hào)空間。Bellovin提出一種彌補(bǔ)TCP序列號(hào)隨機(jī)性不足的方法,就是分割序列號(hào)空間,每一個(gè)連接都將有自己獨(dú)立的序列號(hào)空間。連接之間序列號(hào)沒(méi)有明顯的關(guān)聯(lián)。

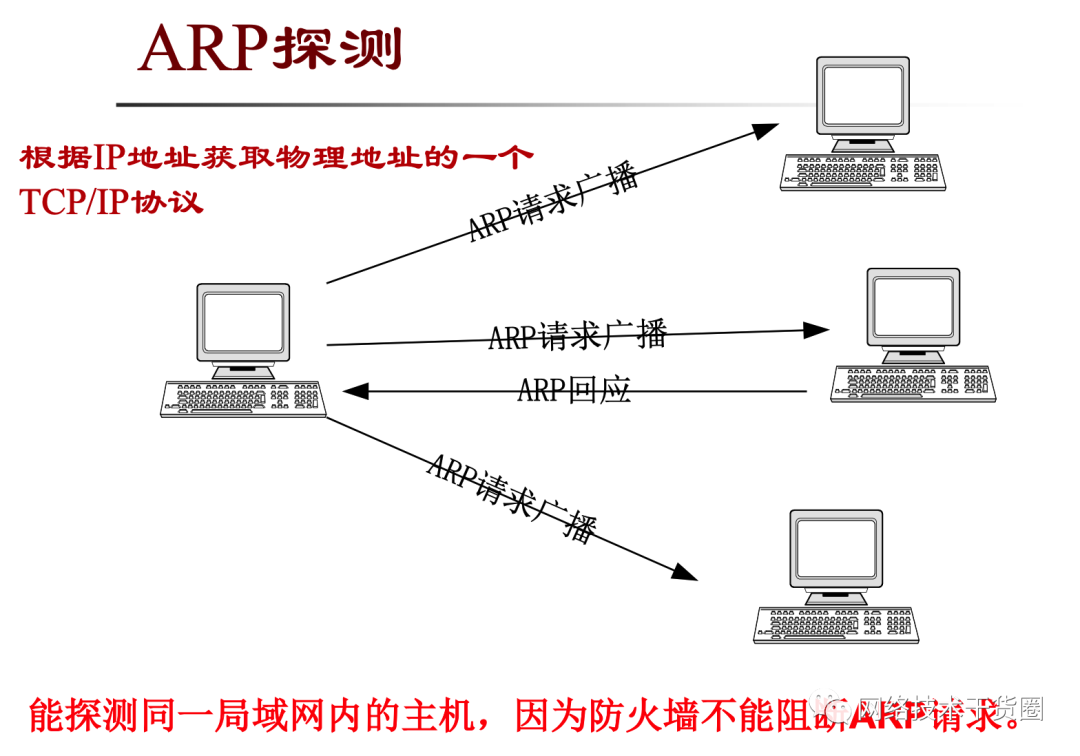

2.3 Sniffer 探測(cè)與防范

2.3.1 Sniffer原理

廣播類(lèi)網(wǎng)絡(luò)上,可以將某一網(wǎng)絡(luò)適配器(NIC)設(shè)為接收相應(yīng)廣播域上傳輸?shù)乃袔?/p>

sniffer屬第二層次(數(shù)據(jù)鏈路層)的攻擊。通常是攻擊者已經(jīng)進(jìn)入了 目標(biāo)系統(tǒng)

如果sniffer運(yùn)行在路由器,或有路由器功能的主機(jī)上,則可同時(shí)監(jiān)視多個(gè)廣播域,危害更大

通常,sniffer程序只需看到一個(gè)數(shù)據(jù)包的前200-300個(gè)字節(jié)的數(shù)據(jù), 就能發(fā)現(xiàn)用戶(hù)名和口令等信息

2.3.2 Sniffer防范

設(shè)法保證系統(tǒng)不被入侵

Sniffer往往是攻擊者在侵入系統(tǒng)后使用

加密傳輸

傳輸前加密,使收集的信息無(wú)法解讀

采用安全拓?fù)浣Y(jié)構(gòu)

采用交換技術(shù),分割廣播域。

管理員應(yīng)使各計(jì)算機(jī)之間的信任關(guān)系最小,如lan要和internet相 連,僅有firewall是不行的,要考慮一旦入侵成功后他能得到什么, 保證一旦出現(xiàn)sniffer他只對(duì)最小范圍有效

現(xiàn)代網(wǎng)絡(luò)常常采用交換機(jī)作為網(wǎng)絡(luò)連接設(shè)備樞紐

交換機(jī)不會(huì)讓網(wǎng)絡(luò)中每一臺(tái)主機(jī)偵聽(tīng)到其他主機(jī)的通訊,因此Sniffer技術(shù)在這時(shí)必須結(jié)合網(wǎng)絡(luò)端口鏡像技術(shù)進(jìn)行配合。

而衍生的安全技術(shù)則通過(guò)ARP欺騙來(lái)變相達(dá)到交換網(wǎng)絡(luò)中的偵聽(tīng)。

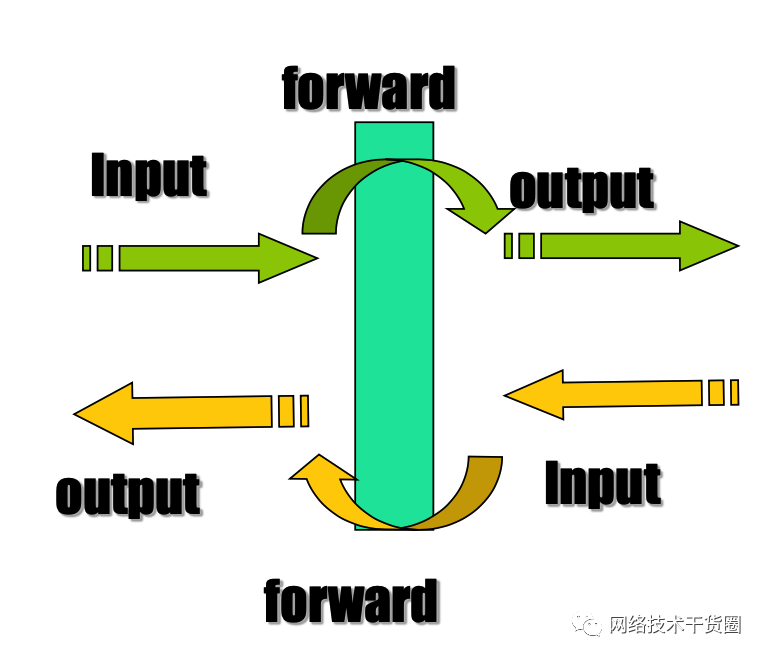

網(wǎng)絡(luò)端口鏡像技術(shù): 在交換機(jī)或路由器上, 將一個(gè)或多個(gè)源端口的數(shù)據(jù)流量轉(zhuǎn)發(fā)到某一個(gè)指定端口來(lái)實(shí)現(xiàn)對(duì)網(wǎng)絡(luò)的監(jiān)聽(tīng)

ARP欺騙: ARP欺騙的運(yùn)作原理是由攻擊者發(fā)送假的ARP數(shù)據(jù)包到網(wǎng)上,尤其是送到網(wǎng)關(guān)上。其目的是要讓送至特定的IP地址的流量被錯(cuò)誤送到攻擊者所取代的地方。

回顧知識(shí):交換機(jī)、路由器、集線器

路由器(Router): 是連接因特網(wǎng)中各局域網(wǎng)、廣域網(wǎng)的設(shè)備。在路由器中記錄著路由表,它會(huì)根據(jù)信道的情況自動(dòng)選擇和設(shè)定路由,以最佳路徑 ,按前后順序發(fā)送信號(hào)。發(fā)生在網(wǎng)絡(luò)層。提供了防火墻的服務(wù),只轉(zhuǎn)發(fā)特定地址的數(shù)據(jù)包,不傳送不支持路由協(xié)議的數(shù)據(jù)包傳送和求知目標(biāo)網(wǎng)絡(luò)數(shù)據(jù)包的傳送,從而可以防止廣播風(fēng)暴。

交換機(jī)(Switch): 是一種用于電(光)信號(hào)轉(zhuǎn)發(fā)的網(wǎng)絡(luò)設(shè)備。它可以為接入交換機(jī)的任意兩個(gè)網(wǎng)絡(luò)節(jié)點(diǎn)提供獨(dú)享的電信號(hào)通路,把傳輸?shù)男畔⑺偷椒弦蟮南鄳?yīng)路由上。發(fā)生在數(shù)據(jù)鏈路層。

集線器(Hub): 是指將多條以太網(wǎng)雙絞線或光纖集合連接在同一段物理介質(zhì)下的設(shè)備。發(fā)生在物理層。

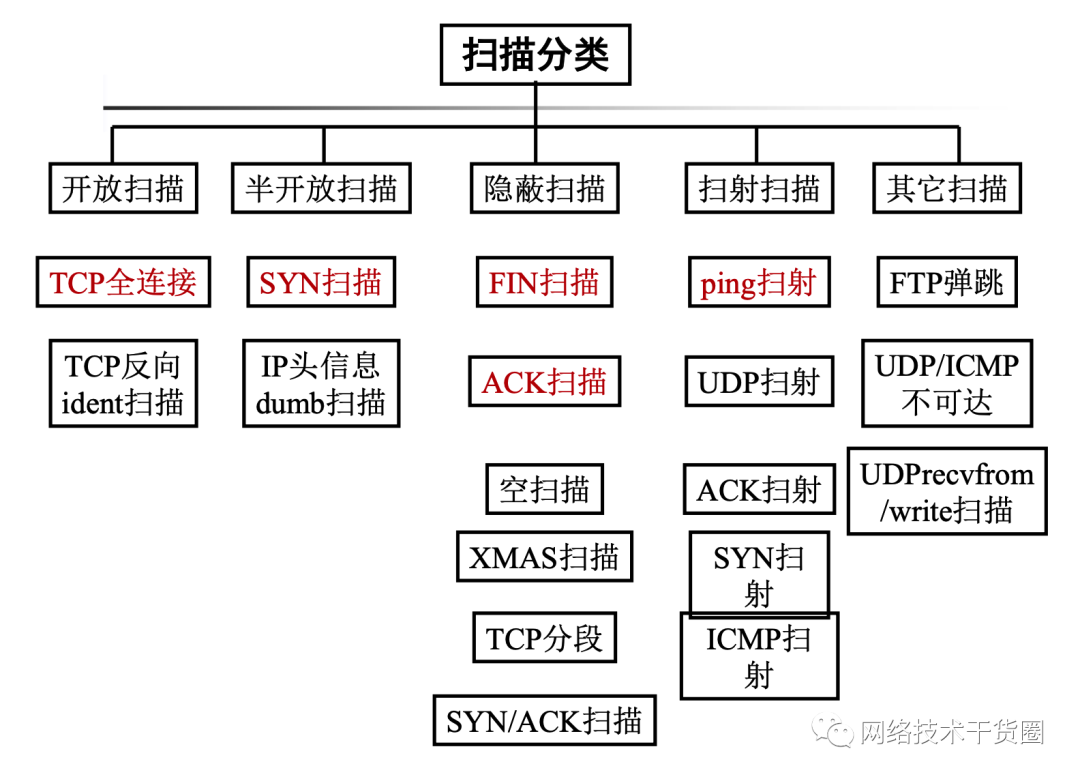

2.4 端口掃描技術(shù)

2.4.1 原理

端口掃描是指某些別有用心的人發(fā)送一組端口掃描消息,試圖以此侵入某臺(tái)計(jì)算機(jī),并了解其提供的計(jì)算機(jī)網(wǎng)絡(luò)服務(wù)類(lèi)型(這些網(wǎng)絡(luò)服務(wù)均與端口號(hào)相關(guān));

掃描器(工作原理):

自動(dòng)檢測(cè)遠(yuǎn)端或本機(jī)安全性弱點(diǎn)的程序,用戶(hù)可不留痕跡的發(fā)現(xiàn)遠(yuǎn)端機(jī)器各端口的分配及運(yùn)行的服務(wù)及軟件版本

功能

發(fā)現(xiàn)一個(gè)主機(jī)或網(wǎng)絡(luò);

發(fā)現(xiàn)該主機(jī)運(yùn)行何種服務(wù);

測(cè)試這些服務(wù)發(fā)現(xiàn)漏洞

2.4.2 分類(lèi)

常見(jiàn)的端口掃描類(lèi)型

TCPconnect(): 入侵者無(wú)須任何權(quán)限,速度快,但是其易被發(fā)現(xiàn),也易被過(guò)濾;

TCPSYN: 掃描器發(fā)送syn數(shù)據(jù)包,如果返回ack/syn同時(shí)需要再發(fā)送 RST關(guān)閉連接過(guò)程,表示端口處監(jiān)聽(tīng)狀態(tài);如果返回RST,則不在偵聽(tīng),不會(huì)留下入侵記錄,但需要有root權(quán)限才能建立自己的syn數(shù)據(jù)包

TCPFIN: 一般防火墻或過(guò)濾器會(huì)過(guò)掉syn包,但FIN可以沒(méi)有麻煩的通過(guò),于是可能存在關(guān)閉的端口會(huì)用RST來(lái)響應(yīng)FIN,而打開(kāi)的端口 則不會(huì)響應(yīng),但有的系統(tǒng)不管打開(kāi)與否都響應(yīng)回復(fù)RST包

2.4.3 ping命令

Ping的原理

通過(guò)向目標(biāo)主機(jī)傳送一個(gè)小數(shù)據(jù)包,目標(biāo)主機(jī)接收并將該包返送回來(lái),如果返回的數(shù)據(jù)包和發(fā)送的數(shù)據(jù)包一致,則Ping命令成功。根據(jù)返回的信息,可以推斷TCP/IP參數(shù)是否設(shè)置正確,以及運(yùn)行是否正常、網(wǎng)絡(luò)是否通暢等。

作用和特點(diǎn)

用來(lái)判斷目標(biāo)是否活動(dòng);

最常用、最簡(jiǎn)單的探測(cè)手段;

Ping 程序一般是直接實(shí)現(xiàn)在系統(tǒng)內(nèi)核中的, 而不是一個(gè)用戶(hù)進(jìn)程

Ping命令可以進(jìn)行以下操作 :

通過(guò)將ICMP(Internet控制消息協(xié)議)回顯數(shù)據(jù)包發(fā) 送到計(jì)算機(jī)并偵聽(tīng)回顯回復(fù)數(shù)據(jù)包來(lái)驗(yàn)證與一臺(tái)或多 臺(tái)遠(yuǎn)程計(jì)算機(jī)的連接。

每個(gè)發(fā)送的數(shù)據(jù)包最多等待一秒。

打印已傳輸和接收的數(shù)據(jù)包數(shù)。

2.5 特洛伊木馬

2.5.1 木馬與病毒的區(qū)別

載體

一般情況下,病毒是依據(jù)其能夠進(jìn)行自我復(fù)制即傳染性的特點(diǎn)而定義的

木馬主要是根據(jù)它的有效載體,或者是其功能來(lái)定義的,更多情況下是根據(jù)其意圖來(lái)定義的

自我復(fù)制和傳播

木馬一般不進(jìn)行自我復(fù)制,但具有寄生性,如捆綁在合法程序中得到安裝、啟動(dòng)木馬的權(quán)限,DLL木馬甚至采用動(dòng)態(tài)嵌入技術(shù)寄生在合法程序的進(jìn)程中

木馬一般不具有普通病毒所具有的自我繁殖、主動(dòng)感染傳播等特性, 但我們習(xí)慣上將其納入廣義病毒,也就是說(shuō),木馬也是廣義病毒的一個(gè)子類(lèi)

意圖

木馬的最終意圖是竊取信息、實(shí)施遠(yuǎn)程監(jiān)控

木馬與合法遠(yuǎn)程控制軟件(如pcAnyWhere)的主要區(qū)別在于是 否具有隱蔽性、是否具有非授權(quán)性

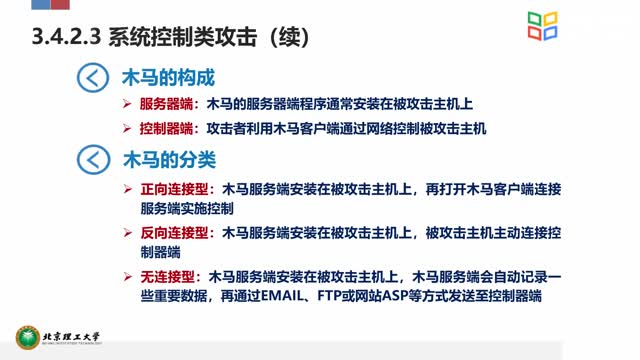

2.5.2 木馬的組成

木馬系統(tǒng)軟件一般由木馬配置程序、控制程序和木馬程序(服務(wù)器程序) 三部分組成。

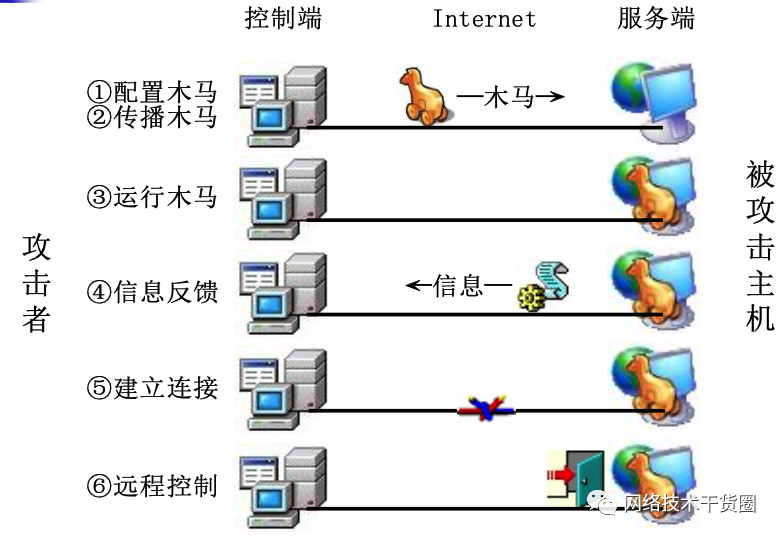

2.5.3 木馬攻擊過(guò)程

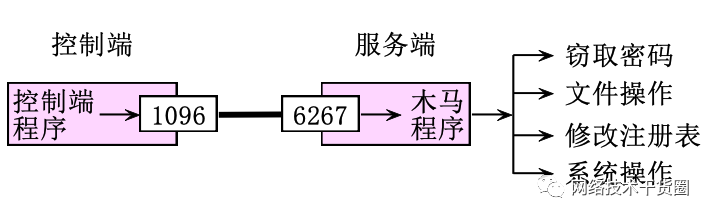

木馬通道與遠(yuǎn)程控制

木馬連接建立后,控制端端口和服務(wù)端木馬端口之間將會(huì)出現(xiàn)一條通道;

控制端上的控制端程序可借助這條通道與服務(wù)端上的木馬程序取得聯(lián)系,并通過(guò)木馬程序?qū)Ψ?wù)端進(jìn)行遠(yuǎn)程控制,實(shí)現(xiàn)的 遠(yuǎn)程控制就如同本地操作

2.5.4 傳播方式

捆綁欺騙

把木馬服務(wù)端和某個(gè)游戲/軟件捆綁成一個(gè)文件

通過(guò)即時(shí)通訊工具、郵件、下載工具等渠道發(fā)送出去

釣魚(yú)欺騙(Phishing)

構(gòu)造一個(gè)鏈接或者一個(gè)網(wǎng)頁(yè)

利用社會(huì)工程學(xué)欺騙方法

欺騙用戶(hù)輸入某些個(gè)人,隱私信息,然后竊取個(gè)人隱私

漏洞攻擊

利用操作系統(tǒng)和應(yīng)用軟件的漏洞進(jìn)行的攻擊

網(wǎng)頁(yè)掛馬

網(wǎng)頁(yè)掛馬就是攻擊者通過(guò)在正常的頁(yè)面中(通常是網(wǎng)站的主頁(yè))插入一段代碼。

瀏覽者在打開(kāi)該頁(yè)面的時(shí)候,這段代碼被執(zhí)行, 然后下載并運(yùn)行某木馬的服務(wù)器端程序,進(jìn)而控制瀏覽者的主機(jī)

三、防火墻技術(shù)

3.1 防火墻基礎(chǔ)

3.1.1 基本概念

防火墻:過(guò)濾!

實(shí)現(xiàn)一個(gè)機(jī)構(gòu)的安全策略

創(chuàng)建一個(gè)阻塞點(diǎn)

記錄internet 活動(dòng)

限制網(wǎng)絡(luò)暴露

什么是防火墻?

防火墻是設(shè)置在用戶(hù)網(wǎng)絡(luò)和外界之間的一道屏障,防止不可預(yù)料的、潛在的破壞侵入用戶(hù)網(wǎng)絡(luò);

防火墻在開(kāi)放和封閉的界面上構(gòu)造一個(gè)保護(hù)層,屬于內(nèi)部范圍的業(yè)務(wù),依照協(xié)議在授權(quán)許可下進(jìn)行;外部對(duì)內(nèi)部網(wǎng)絡(luò)的訪問(wèn)受到防火墻的限制

防火墻功能

過(guò)濾進(jìn)出網(wǎng)絡(luò)的數(shù)據(jù)

管理進(jìn)出網(wǎng)絡(luò)的訪問(wèn)行為

封堵某些禁止的訪問(wèn)行為

記錄通過(guò)防火墻的信息內(nèi)容和活動(dòng)

對(duì)網(wǎng)絡(luò)攻擊進(jìn)行檢測(cè)和告警

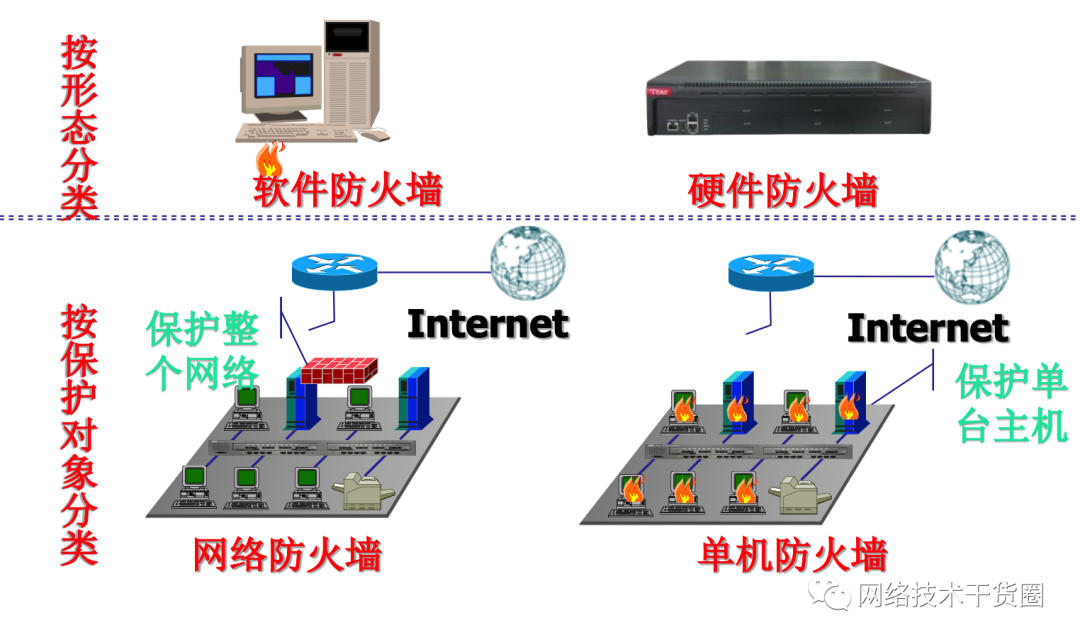

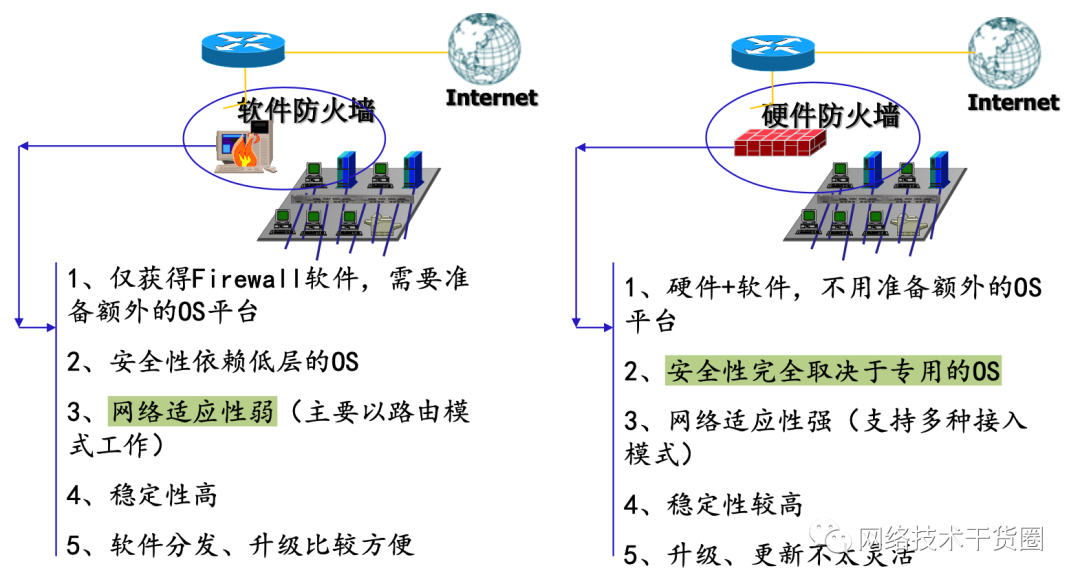

防火墻分類(lèi)

?

3.1.2 訪問(wèn)控制機(jī)制

訪問(wèn)控制機(jī)制的演變

1、路由器—>ACL 訪問(wèn)控制列表

2、包過(guò)濾防火墻—>根據(jù)IP五元組判斷能否通過(guò)

3、狀態(tài)監(jiān)測(cè)防火墻—>根據(jù)應(yīng)用判斷能否通過(guò)

4、應(yīng)用代理防火墻—>根據(jù)應(yīng)用判斷能否通過(guò)

5、多檢測(cè)機(jī)制防火墻—>根據(jù)多個(gè)IP包判斷整體應(yīng)用后判斷能否通過(guò)

6、多功能集成網(wǎng)關(guān)(下一代防火墻 )—>嵌入多種防護(hù)功能,經(jīng)過(guò)多層過(guò)濾后判斷能否通過(guò)

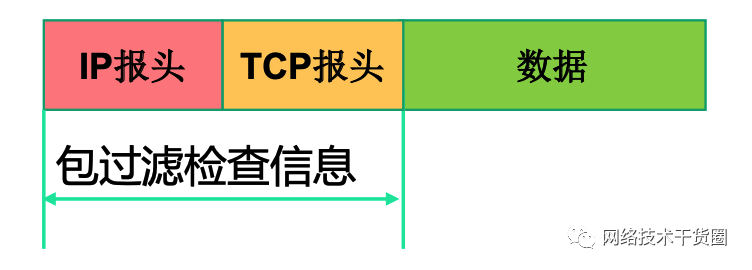

1. 包過(guò)濾防火墻

數(shù)據(jù)包過(guò)濾(Packet Filtering)技術(shù)在網(wǎng)絡(luò)層對(duì)數(shù)據(jù)包進(jìn)行選擇, 選擇的依據(jù)是系統(tǒng)內(nèi)設(shè)置的過(guò)濾邏輯,即訪問(wèn)控制表(Access Control List,ACL)

包過(guò)濾防火墻分為靜態(tài)包過(guò)濾、動(dòng)態(tài)包過(guò)濾防火墻

包檢查器并不是檢查數(shù)據(jù)包的所有內(nèi)容,只檢查報(bào)頭(IP、TCP頭部)

優(yōu)點(diǎn)

邏輯簡(jiǎn)單

有較強(qiáng)的透明性

網(wǎng)絡(luò)性能的影響較小

開(kāi)銷(xiāo)較小,設(shè)備便宜

缺點(diǎn)

無(wú)法對(duì)數(shù)據(jù)包的內(nèi)容進(jìn)行過(guò)濾審核

在傳輸層或則是網(wǎng)絡(luò)層上檢測(cè)數(shù)據(jù),不 能在更高一層檢測(cè)數(shù)據(jù),比如能禁止和通過(guò)一個(gè)向內(nèi)的HTTP請(qǐng)求,但不能判斷這個(gè) 請(qǐng)求是非法的還是合法的。

防止欺騙攻擊很難,特別是容易受到IP 欺騙攻擊(允許來(lái)自網(wǎng)絡(luò)外部的流量,包過(guò) 濾防火墻只能檢測(cè)數(shù)據(jù)包中的源IP,無(wú)法 確定是否是真正的源地址)

所有可能用到的端口(尤其是>1024的端 口)都必需放開(kāi),增加了被攻擊的可能性

在復(fù)雜的網(wǎng)絡(luò)中很難管理

通常來(lái)說(shuō)包過(guò)濾技術(shù)是防火墻技術(shù)中最低的。

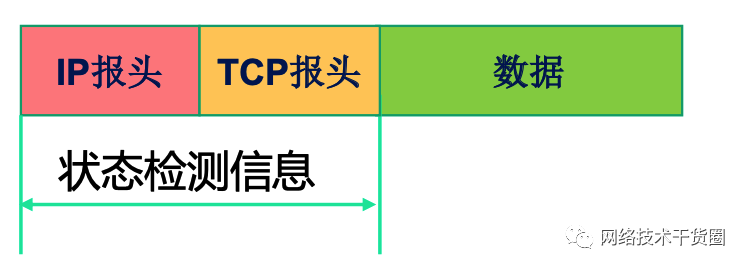

2. 狀態(tài)檢測(cè)防火墻

狀態(tài)檢測(cè)防火墻由動(dòng)態(tài)包過(guò)濾防火墻演變而來(lái),工作在傳輸層,使用各種狀態(tài)表(state tables)來(lái)追蹤活躍的TCP會(huì)話(huà),它能夠根據(jù)連接狀態(tài)信息動(dòng)態(tài)地建 立和維持一個(gè)連接狀態(tài)表,并且把這個(gè)連接狀態(tài)表用于后續(xù)報(bào)文的處理。

狀態(tài)檢測(cè)技術(shù)一般的檢查點(diǎn)有:

檢查數(shù)據(jù)包是否是一個(gè)已經(jīng)建立并且正在使用的通信流的一部分。

如果數(shù)據(jù)包和連接表的各項(xiàng)都不匹配,那么防火墻就會(huì)檢測(cè)數(shù)據(jù)包 是否與它所配置的規(guī)則集相匹配。

在檢測(cè)完畢后,防火墻會(huì)根據(jù)路由轉(zhuǎn)發(fā)數(shù)據(jù)包,并且會(huì)在連接表中 為此次對(duì)話(huà)創(chuàng)建或者更新一個(gè)連接項(xiàng)

防火墻通常對(duì)TCP包中被設(shè)置的FIN位進(jìn)行檢測(cè)、通過(guò)會(huì)話(huà)超時(shí)設(shè)置決定何時(shí)從連接表中刪除某連接項(xiàng)。

優(yōu)點(diǎn)

更高的安全性

高效性

應(yīng)用范圍廣

缺點(diǎn)

不能對(duì)應(yīng)用層數(shù)據(jù)進(jìn)行控制

不能產(chǎn)生高層日志

配置復(fù)雜

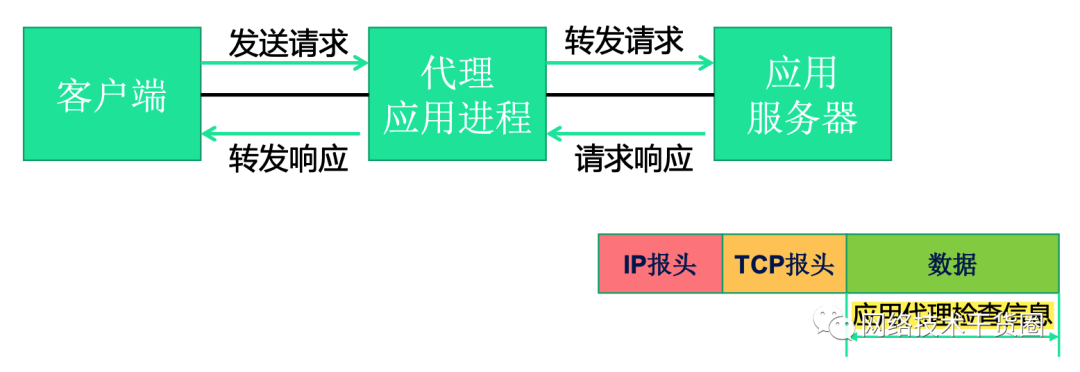

3. 應(yīng)用代理防火墻

應(yīng)用代理(Application Proxy)也稱(chēng)為應(yīng)用層網(wǎng)關(guān)(Application Gateway)

工作在應(yīng)用層,其核心是代理進(jìn)程

每一種應(yīng)用對(duì)應(yīng)一個(gè)代理進(jìn)程,實(shí)現(xiàn)監(jiān)視和控制應(yīng)用層通信流

自適應(yīng)代理防火墻:在每個(gè)連接通信的開(kāi)始仍然需要在應(yīng)用層接受檢測(cè), 而后面的包可以經(jīng)過(guò)安全規(guī)則由自適應(yīng)代理程序自動(dòng)的選擇是使用包過(guò)濾還是代理

優(yōu)點(diǎn)

可以檢查應(yīng)用層、傳輸層和網(wǎng)絡(luò)層的協(xié)議特征,對(duì)數(shù)據(jù)包的檢測(cè)能力比較強(qiáng)

代理完全控制會(huì)話(huà),可以提供很詳細(xì)的日志和安全審計(jì)功能

可以隱藏內(nèi)部網(wǎng)的IP地址,保護(hù)內(nèi)部主機(jī)免受外部主機(jī)的進(jìn)攻

可以集成認(rèn)證機(jī)制

缺點(diǎn)

最大缺點(diǎn)是要求用戶(hù)改變自己的行為,或者在訪問(wèn)代理服務(wù)的 每個(gè)系統(tǒng)上安裝特殊的軟件

分析困難,實(shí)現(xiàn)困難,每一種應(yīng)用服務(wù)必須設(shè)計(jì)一個(gè)代理軟件模塊進(jìn)行安全控制,并 且應(yīng)用升級(jí)時(shí),一半代理服務(wù)程序也要升級(jí)

影響用戶(hù)網(wǎng)絡(luò)速度(命令解釋)

不能防止SYN攻擊

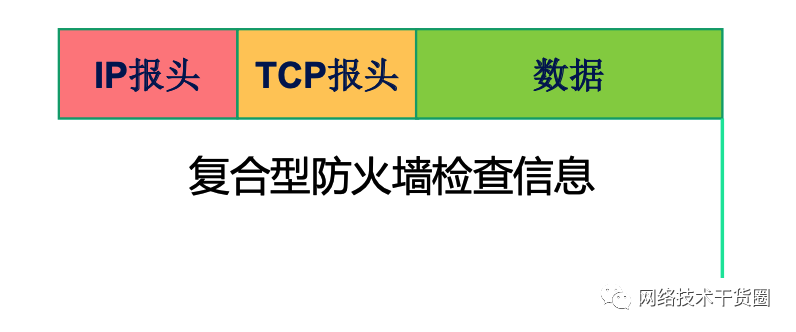

4. 復(fù)合型防火墻

復(fù)合型防火墻是指綜合了狀態(tài)檢測(cè)與應(yīng)用代理的新一代的防火墻

對(duì)整個(gè)報(bào)文進(jìn)行訪問(wèn)控制和處理,具體檢測(cè)內(nèi)容由策略決定,

如果策略是包過(guò)濾策略,則對(duì)TCP、IP報(bào)頭進(jìn)行檢測(cè),·- 如果策略是應(yīng)用代理策略,則對(duì)用戶(hù)數(shù)據(jù)進(jìn)行檢測(cè)

優(yōu)點(diǎn)

可以檢查整個(gè)數(shù)據(jù)包的內(nèi)容

根據(jù)需要建立連接狀態(tài)表

網(wǎng)絡(luò)層保護(hù)強(qiáng)

應(yīng)用層控制細(xì)

缺點(diǎn)

會(huì)話(huà)控制較弱

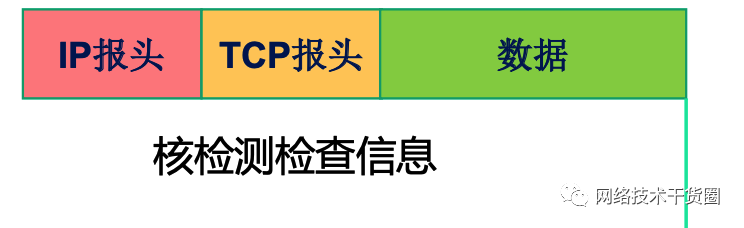

5. 核檢測(cè)防火墻

對(duì)于簡(jiǎn)單包過(guò)濾防火墻、狀態(tài)檢測(cè)包過(guò)濾防火墻和應(yīng)用代理防火墻,他們只是檢查單個(gè)報(bào)文,所以只檢查其中的一個(gè)報(bào)文,但是他們都不能把這些報(bào)文組合起來(lái),形成一個(gè)會(huì)話(huà) 來(lái)進(jìn)行處理。

對(duì)于核檢測(cè)防火墻,它可以將不同報(bào)文,在防火墻內(nèi)部, 模擬成應(yīng)用層客戶(hù)端或服務(wù)器端,對(duì)整個(gè)報(bào)文進(jìn)行重組,合成一個(gè)會(huì)話(huà)來(lái)進(jìn)行理解,進(jìn)行訪問(wèn)控制。

可以提供更細(xì)的訪問(wèn)控制,同時(shí)能生產(chǎn)訪問(wèn)日志。可以看到,它的上下報(bào)文是相關(guān)的,它具備包過(guò)濾和應(yīng)用代理防 墻的全部特點(diǎn),還增加了對(duì)會(huì)話(huà)的保護(hù)能力。

優(yōu)點(diǎn)

網(wǎng)絡(luò)層保護(hù)強(qiáng)

應(yīng)用層保護(hù)強(qiáng)

會(huì)話(huà)層保護(hù)強(qiáng)

前后報(bào)文有聯(lián)系,可以關(guān)聯(lián)進(jìn)行出來(lái)

缺點(diǎn)

不能防病毒傳播

不能防止一些未知的入侵或攻擊

小結(jié)

包過(guò)濾防火墻: 包過(guò)濾防火墻不檢查數(shù)據(jù)區(qū),包過(guò)濾防火墻不建立連接狀態(tài)表,前后報(bào)文無(wú)關(guān),應(yīng)用層控制很弱。

應(yīng)用代理防火墻:不檢查IP、TCP報(bào)頭,不建立連接狀態(tài)表 ,網(wǎng)絡(luò)層保護(hù)比較弱,影響用戶(hù)的網(wǎng)速。

狀態(tài)檢測(cè)防火墻:不檢查數(shù)據(jù)區(qū),建立連接狀態(tài)表,前后報(bào)文相關(guān),應(yīng)用層控制很弱。

復(fù)合型防火墻:可以檢查整個(gè)數(shù)據(jù)包內(nèi)容,根據(jù)需要建立連接狀態(tài)表,網(wǎng)絡(luò)層保護(hù)強(qiáng),應(yīng)用層控制細(xì),會(huì)話(huà)控制較弱

核檢測(cè)防火墻:可以檢查整個(gè)數(shù)據(jù)包內(nèi)容,網(wǎng)絡(luò)層保護(hù)強(qiáng), 應(yīng)用層保護(hù)強(qiáng),前后報(bào)文有聯(lián)系。

3.2 防火墻設(shè)計(jì)原則及優(yōu)缺點(diǎn)

3.2.1 設(shè)計(jì)原則

過(guò)濾不安全服務(wù)的原則

防火墻應(yīng)封鎖所有信息流,然后對(duì)希望提供的安全服務(wù)逐項(xiàng)開(kāi)放

這是一種非常有效實(shí)用的方法,可以造成一種十分安全的環(huán)境,因?yàn)橹挥薪?jīng)過(guò)仔細(xì)挑選的服務(wù)才能允許用戶(hù)使用

屏蔽非法用戶(hù)的原則

防火墻可先允許所有的用戶(hù)和站點(diǎn)對(duì)內(nèi)部網(wǎng)絡(luò)的訪問(wèn),然后網(wǎng)絡(luò)管理員按照 IP 地址對(duì)未授權(quán)的用戶(hù)或不信任的站點(diǎn)進(jìn)行逐項(xiàng)屏蔽

這種方法構(gòu)成了一種更為靈活的應(yīng)用環(huán)境,網(wǎng)絡(luò)管理員可以針對(duì)不同的服務(wù)面向不同的用戶(hù)開(kāi)放,也就是能自由地設(shè)置各個(gè)用戶(hù)的不同訪問(wèn)權(quán)限

3.2.2 優(yōu)缺點(diǎn)

優(yōu)點(diǎn):

允許管理員定義一個(gè)中心扼制點(diǎn)防止非法用戶(hù)進(jìn)入內(nèi)部網(wǎng)絡(luò)

保護(hù)網(wǎng)絡(luò)中脆弱的服務(wù)

用戶(hù)可方便的監(jiān)視網(wǎng)絡(luò)的安全并產(chǎn)生報(bào)警

集中安全性

增強(qiáng)保密性

是審計(jì)和記錄網(wǎng)絡(luò)流量的一個(gè)最佳地方

缺點(diǎn):

限制有用的服務(wù)

不能有效防止內(nèi)部的攻擊

Internet防火墻不能防止通過(guò)防火墻以外的攻擊

不能完全防止傳送已感染病毒的文件和軟件

無(wú)法防范數(shù)據(jù)驅(qū)動(dòng)型攻擊

不能防備新的網(wǎng)絡(luò)安全問(wèn)題

3.3 防火墻體系結(jié)構(gòu)

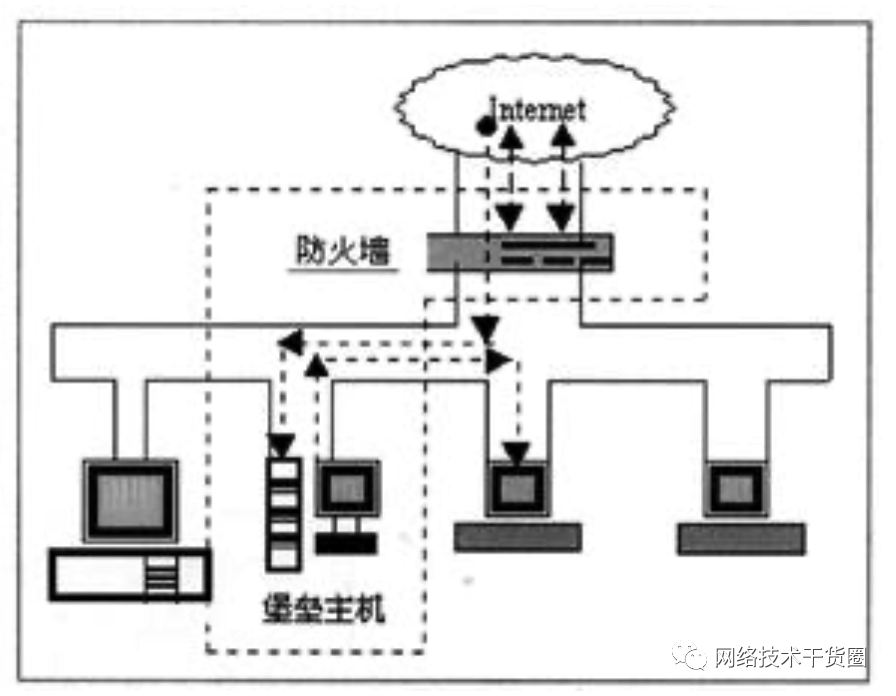

屏蔽主機(jī)網(wǎng)關(guān) Screened Host Gateway

包過(guò)濾路由器只放行到堡壘主機(jī)的數(shù)據(jù)包

? 一個(gè)分組過(guò)濾路由器 連接外部網(wǎng)絡(luò)

? 一個(gè)堡壘主機(jī)安裝在 內(nèi)部網(wǎng)絡(luò)上;

? 通常在路由器上設(shè)立過(guò)濾規(guī)則,并使這個(gè) 堡壘主機(jī)成為從外部網(wǎng)絡(luò)唯一可直接到達(dá) 的主機(jī),這確保了內(nèi)部網(wǎng)絡(luò)不受未被授權(quán) 的外部用戶(hù)的攻擊

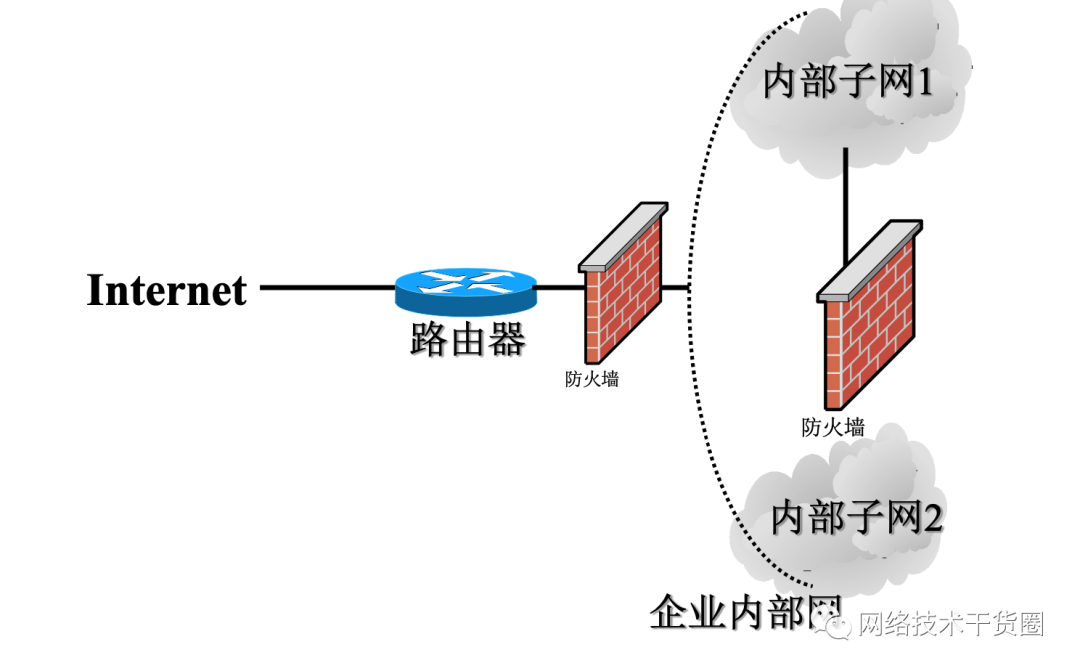

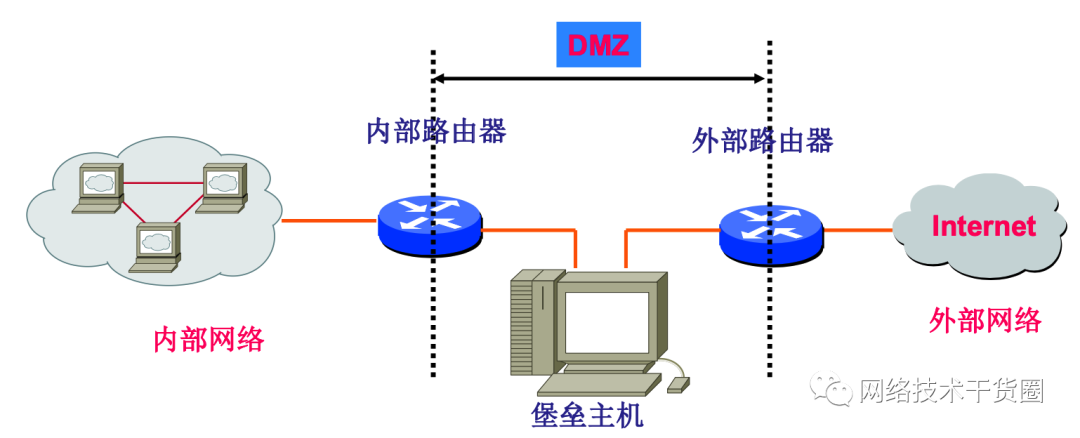

屏蔽子網(wǎng)Screened Subnet Firewall

在內(nèi)部網(wǎng)絡(luò)和外部網(wǎng)絡(luò)之間增加一個(gè)子網(wǎng)

屏蔽子網(wǎng)區(qū)域稱(chēng)為邊界網(wǎng)絡(luò)Perimeter Network,也稱(chēng)為非軍事區(qū) DMZ(De-Militarized Zone)

入侵者攻擊內(nèi)部網(wǎng)絡(luò)至少要突破兩個(gè)路由器:

內(nèi)部路由器

負(fù)責(zé)管理DMZ到內(nèi)部網(wǎng)

僅接收來(lái)自堡壘主機(jī)的數(shù)據(jù)包

完成防火墻的大部分工作

外部路由器

防范通常的外部攻擊絡(luò)的訪問(wèn)

管理Internet到DMZ的訪問(wèn)

只允許外部系統(tǒng)訪問(wèn)堡壘主機(jī)

堡壘主機(jī)

安全防護(hù)、運(yùn)行各種代理服務(wù)

3.4 硬件防火墻的性能指標(biāo)

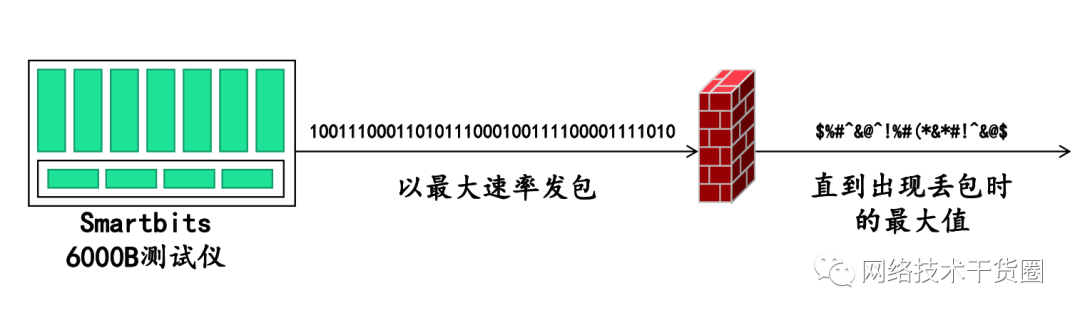

1. 吞吐量

1、定義:在不丟包的情況下能夠達(dá)到的最大速率

2、衡量標(biāo)準(zhǔn):吞吐量作為衡量防火墻性能的重要指標(biāo)之一,吞吐量小就會(huì)造成網(wǎng)絡(luò)新的瓶頸,以致影響到整個(gè)網(wǎng)絡(luò)的性能

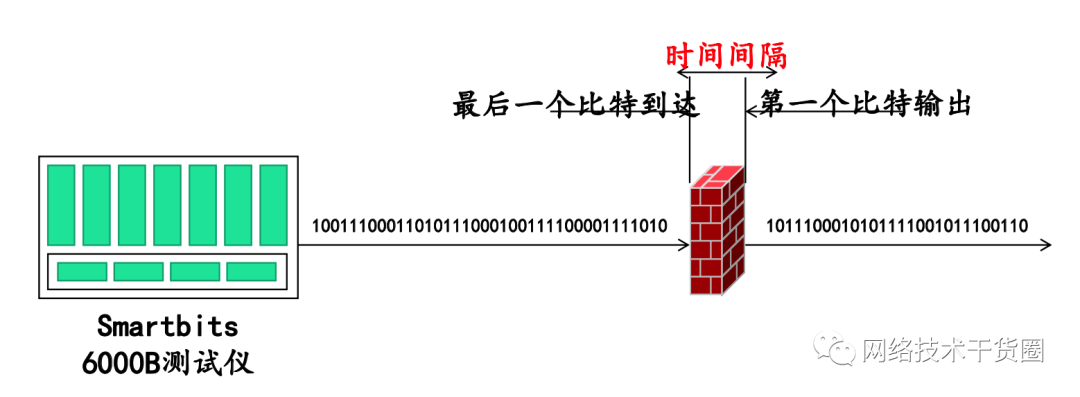

2. 延時(shí)

1、定義:入口輸入幀最后一個(gè)比特到達(dá)至出口處 輸出幀的第一個(gè)比特 輸出所用的時(shí)間間隔

2、衡量標(biāo)準(zhǔn):防火墻的延時(shí)能夠體現(xiàn)出它處理數(shù)據(jù)的速度

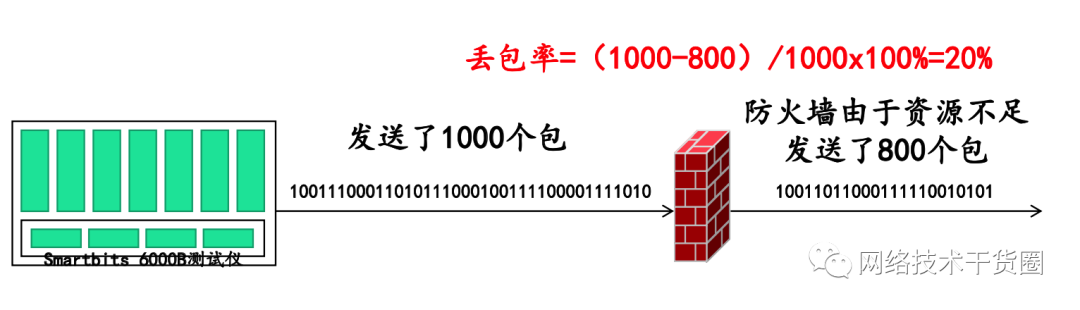

3. 丟包率

1、定義:在連續(xù)負(fù)載的情況下,防火墻設(shè)備由于資源不足應(yīng)轉(zhuǎn)發(fā)但卻未轉(zhuǎn)發(fā)的幀百分比

2、衡量標(biāo)準(zhǔn):防火墻的丟包率對(duì)其穩(wěn)定性、可靠性有很大的 影響

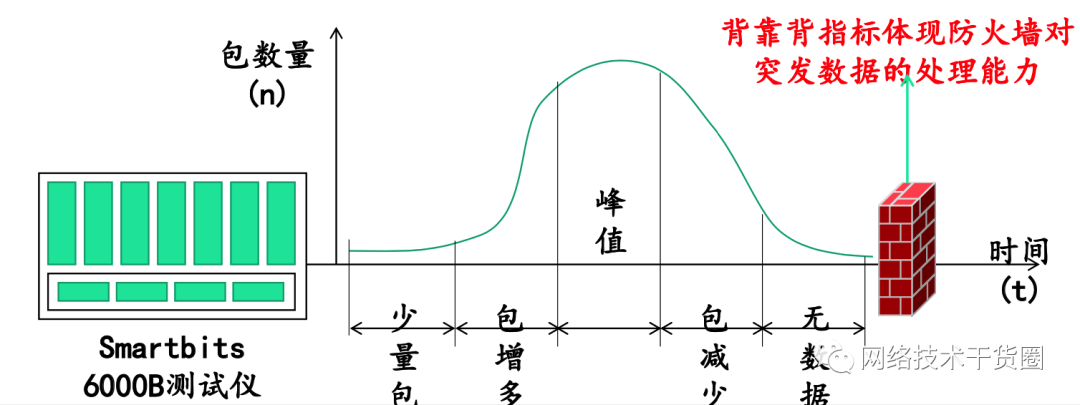

4. 背靠背

1、定義:從空閑狀態(tài)開(kāi)始,以達(dá)到傳輸介質(zhì)最小合法間隔極限的傳輸速率發(fā)送相當(dāng)數(shù)量的固定長(zhǎng)度的幀,當(dāng)出現(xiàn)第一個(gè)幀丟失時(shí),發(fā)送的幀數(shù)

2、衡量標(biāo)準(zhǔn):背對(duì)背包的測(cè)試結(jié)果能體現(xiàn)出被測(cè)防火墻的緩沖容量, 網(wǎng)絡(luò)上經(jīng)常有一些應(yīng)用會(huì)產(chǎn)生大量的突發(fā)數(shù)據(jù)包(例如:NFS、備份、 路由更新等),而且這樣的數(shù)據(jù)包的丟失可能會(huì)產(chǎn)生更多的數(shù)據(jù)包,強(qiáng)大的緩沖能力可以減小這種突發(fā)情況對(duì)網(wǎng)絡(luò)造成的影響

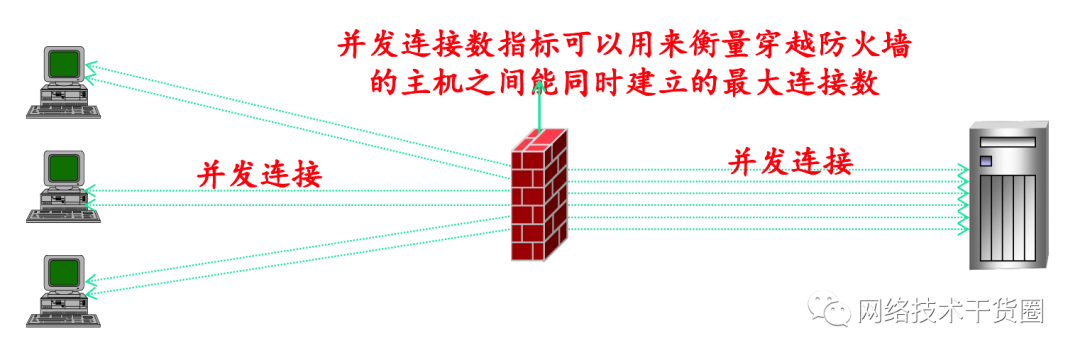

5. 最大并發(fā)連接數(shù)

最大并發(fā)連接數(shù):

指穿越防火墻的主機(jī)之間與防火墻之間能同時(shí)建立的最大連接數(shù)

衡量標(biāo)準(zhǔn):并發(fā)連接數(shù)的測(cè)試主要用來(lái)測(cè)試被測(cè)防火墻建立和維持TCP連接的性能,同時(shí)也能通過(guò)并發(fā)連接數(shù)的大小體現(xiàn)被測(cè)防火墻對(duì)來(lái)自于客戶(hù)端的TCP連接請(qǐng)求響應(yīng)的能力

6. 每秒新建連接數(shù)

每秒新建連接數(shù)則指防火墻由開(kāi)始建立連接直到達(dá)到最大連接數(shù)的 速率指標(biāo),也是防火墻的性能指標(biāo)之一

3.4 分布式防火墻

邊界防火墻的固有欠缺:

結(jié)構(gòu)上受限制:企業(yè)網(wǎng)物理邊界日趨模糊

內(nèi)部不夠安全:80%的攻擊和越權(quán)訪問(wèn)來(lái)自于內(nèi)部

效率不高:邊界防火墻把檢查機(jī)制集中在網(wǎng)絡(luò)邊界的單點(diǎn),造成了網(wǎng)絡(luò)訪問(wèn)的瓶頸問(wèn)題(大容量、高性能、可擴(kuò)展、安全策略的復(fù)雜性)

單點(diǎn)故障:邊界防火墻本身也存在著單點(diǎn)故障危險(xiǎn), 一旦出現(xiàn)問(wèn)題或被攻克,整個(gè)內(nèi)部網(wǎng)絡(luò)將 會(huì)完全暴露在外部攻擊者面前

3.4.1 定義

從狹義來(lái)講,分布式防火墻產(chǎn)品是指那些駐留在網(wǎng)絡(luò)主機(jī)中,如服務(wù)器或桌面機(jī),并對(duì)主機(jī)系統(tǒng)自身提供安全防護(hù)的軟件產(chǎn)品

從廣義來(lái)講,分布式防火墻是一種新的防火墻體系 結(jié)構(gòu)。

它們包含如下產(chǎn)品:網(wǎng)絡(luò)防火墻、主機(jī)防火墻、中心管理等

網(wǎng)絡(luò)防火墻:用于內(nèi)部網(wǎng)與外部網(wǎng)之間(即傳統(tǒng)的邊界防火墻)和內(nèi)部網(wǎng)子網(wǎng)之間的防護(hù)產(chǎn)品

主機(jī)防火墻:對(duì)于網(wǎng)絡(luò)中的服務(wù)器和桌面機(jī)進(jìn)行防護(hù),這些主機(jī)的物理位置可能在內(nèi)部網(wǎng)中,也可能在內(nèi)部網(wǎng)外,如托管服務(wù)器或移動(dòng)辦公的便攜機(jī)

中心管理:中心管理是分布式防火墻系統(tǒng)的核心和重要特征之一。

總體安全策略的策劃、管理、分發(fā)及日志的匯總,解決 了由分布技術(shù)而帶來(lái)的管理問(wèn)題。

邊界防火墻只是網(wǎng)絡(luò)中的單一設(shè)備,管理是局部的。對(duì)分布式防火墻來(lái)說(shuō),每個(gè)防火墻作為安全監(jiān)測(cè)機(jī)制可以根據(jù)安全性的不同要求布置在網(wǎng)絡(luò)中的任何需要的位置上,但總體安全策略又是統(tǒng)一策劃和管理的,安全策略的分發(fā)及日志的匯總都是中心管理應(yīng)具備的功能。

優(yōu)點(diǎn)

增加系統(tǒng)安全性

(1)增加了針對(duì)主機(jī)的入侵監(jiān)測(cè)和防護(hù)功能;

(2)加強(qiáng)了對(duì)來(lái)自?xún)?nèi)部攻擊的防范;

(3)可以實(shí)施全方位的安全策略;

(4)提供了多層次立體的防范體系。

保證系統(tǒng)性能

消除了結(jié)構(gòu)性瓶頸問(wèn)題,提高了系統(tǒng)性能。

系統(tǒng)的可擴(kuò)展性

隨系統(tǒng)擴(kuò)充提供了安全防護(hù)無(wú)限擴(kuò)充的能力。

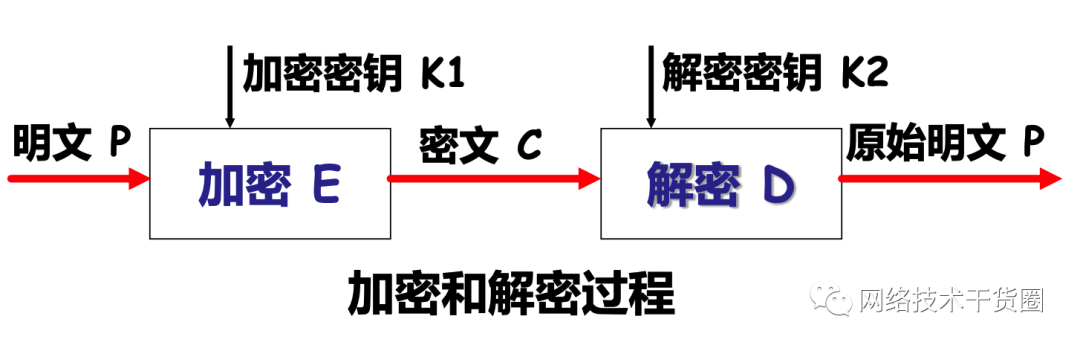

四、密碼學(xué)基礎(chǔ)

4.1 定義

密碼技術(shù)通過(guò)信息的變換或編碼,將機(jī)密消息變換 成亂碼型文字,使非指定的接收者不能由其截獲的 亂碼中得到任何有意義的信息,并且不能偽造任何 亂碼型的信息

研究密碼技術(shù)的學(xué)科稱(chēng)為密碼學(xué)(cryptology) ,它包 含兩個(gè)分支:

密碼編碼學(xué)(cryptography) -對(duì)信息進(jìn)行編碼實(shí)現(xiàn)信息隱 蔽

密碼分析學(xué)(cryptanalysis) -研究分析如何破譯密碼

術(shù)語(yǔ):

?未加密的消息(Message)被稱(chēng)為明文(PlainText);(它可能是比特流,也可 能是文本文件、位圖、數(shù)字化的語(yǔ)音流或數(shù)字化的視頻圖像);

?被加密的消息稱(chēng)為密文(Cipher);

?用某種方法偽裝消息以隱藏它的內(nèi)容的過(guò)程稱(chēng)為加密(Encryption);

?把密文轉(zhuǎn)變?yōu)槊魑牡倪^(guò)程稱(chēng)為解密(Decryption);

?密鑰:參與變換的參數(shù),用 K(Key)表示;

?加密算法:對(duì)明文進(jìn)行加密時(shí)采用的一組規(guī)則;

?解密算法:對(duì)密文解密時(shí)采用的一組規(guī)則;

?使消息保密的技術(shù)和科學(xué)叫做密碼編碼學(xué)(Cryptography);

?破譯密文的科學(xué)和技術(shù)是密碼分析學(xué)(Cryptanalysis);

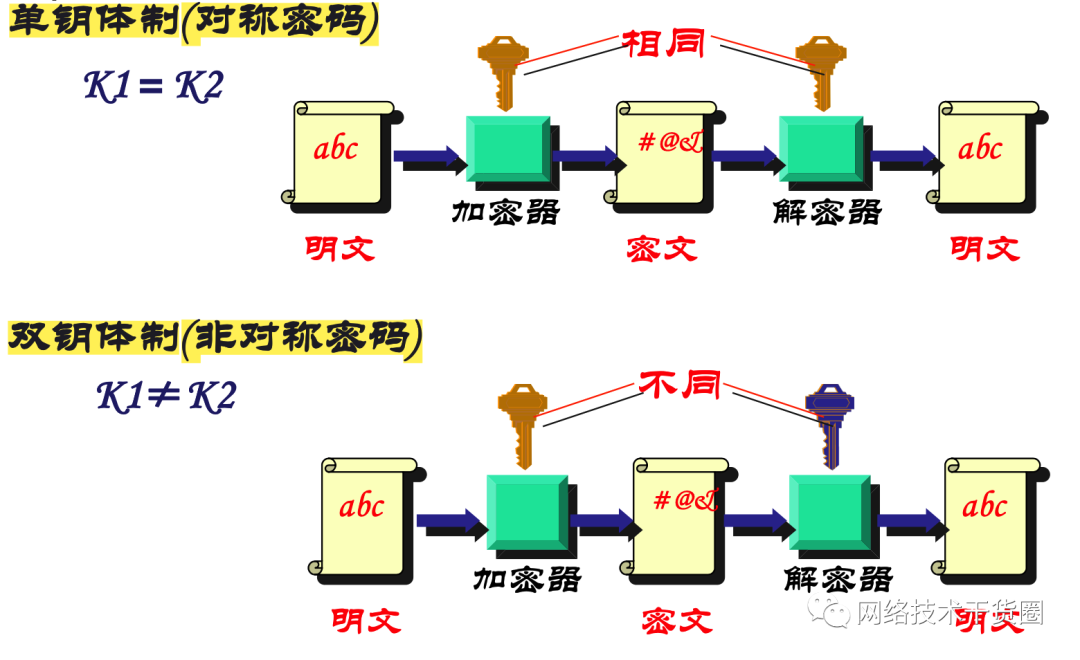

4.2 對(duì)稱(chēng)和非對(duì)稱(chēng)加密

對(duì)稱(chēng)密鑰算法:K1 與 K2 相同

非對(duì)稱(chēng)密鑰算法:K1 和 K2 可以相同,也可以不同

對(duì)比

單鑰密碼體制中,收發(fā)雙方使用同一密鑰,系統(tǒng)的保密性主要取決于密鑰的安全性。禾統(tǒng)的密鑰管理、傳輸和分配是一個(gè)重要且十分復(fù)雜的問(wèn)題。

單鑰的優(yōu)點(diǎn)是:保密強(qiáng)度高,運(yùn)算速度快,缺點(diǎn)是密鑰數(shù)目大,密鑰分配困難,天法實(shí)現(xiàn)不可否認(rèn)服務(wù)。

公鑰容碼體制中,加密密鑰K是公開(kāi)的,解密密鑰K必須保密。公鑰體制的密鑰產(chǎn)生、分配和管理相對(duì)簡(jiǎn)單,尤適用于計(jì)算機(jī)網(wǎng)絡(luò)系統(tǒng)中。

公鑰體制的特點(diǎn):實(shí)現(xiàn)信息公開(kāi)加密,實(shí)現(xiàn)不可否認(rèn)服務(wù),但缺點(diǎn)是加解密運(yùn)算復(fù)雜,速度較慢。

兩類(lèi)密碼攻擊法

窮舉法

分析破譯法

常見(jiàn)密碼分析攻擊

唯密文攻擊

已知明文攻擊

選擇明文攻擊

自適應(yīng)選擇明文攻擊

選擇密文攻擊

唯密文攻擊

密碼分析者有一些用同一加密算法加密的消息的 密文,他們的任務(wù)是恢復(fù)盡可能多的明文,或者最好是能推算出加密消息的密鑰,以便用密鑰解出其他被加密的消息。

已知明文攻擊

密碼分析者得到一些消息的密文和相應(yīng)的明文后, 用加密信息推出用來(lái)加密的密鑰或?qū)С鲆粋€(gè)算法, 此算法可以對(duì)用同一密鑰加密的任何新的消息進(jìn) 行解密

選擇明文攻擊

如果分析者能夠用某種方式進(jìn)入源系統(tǒng),并向系統(tǒng)中插入分析者自己選定的明文

這時(shí),密碼分析者能選擇特定的明文塊去加密, 并比較明文和對(duì)應(yīng)的密文信息,從中可以發(fā)現(xiàn)更 多與密鑰有關(guān)的信息。這往往比已知明文攻擊更 有效。此時(shí),分析者的任務(wù)是推出用來(lái)加密消息 的密鑰或?qū)С鲆粋€(gè)算法,該算法可以對(duì)用同一密 鑰加密的任何新的消息進(jìn)行解密。

自適應(yīng)選擇明文攻擊

這是選擇明文攻擊的特殊情況。

密碼分析者不僅能選擇被加密的明文,而且也能 基于以前加密的結(jié)果修正這個(gè)選擇。

在選擇明文攻擊中,密碼分析者可以選擇一大塊 待加密的明文。而在自適應(yīng)選擇密文攻擊中,密碼分析者可選取較小的明文塊,然后再基于第一塊的結(jié)果選擇另一明文塊,以此類(lèi)推

選擇密文攻擊

密碼分析者能選擇不同的被加密的密文,并可得到相應(yīng)的明文。密碼分析者的任務(wù)是推出密鑰。例如,用一定的手段在通信過(guò)程中偽造消息替換真實(shí)消息,然后竊取通信另 一方獲得并解密的結(jié)果,有可能正好發(fā)現(xiàn)隨手偽造的密文解密結(jié)果是有意義的

已知:C1,P1=Dk(C1),C2,P2=Dk(C2),··· ,Ci, Pi=Dk(Ci),推導(dǎo)出: K

用于公開(kāi)密鑰體制

選擇密文攻擊有時(shí)也可有效地用于對(duì)稱(chēng)算法(有時(shí)選擇明 文攻擊和選擇密文攻擊一起稱(chēng)作選擇文本攻擊)

數(shù)字簽名

4.3 加密算法

經(jīng)典密碼

置換密碼: 完全倒置法、分組倒置法、列換位法、矩陣換位法、雙換位密碼

替代密碼: 單表替換密碼(凱撒密碼)、同音替代密碼、多字母組替密碼、多表替換密碼(Vigenere)

對(duì)稱(chēng)加密算法: DES 、AES

非對(duì)稱(chēng)公鑰算法: RSA 、背包密碼、McEliece密碼、Rabin、 橢圓 曲線、EIGamal D_H

編輯:黃飛

?

電子發(fā)燒友App

電子發(fā)燒友App

評(píng)論