1

直接讀取固件

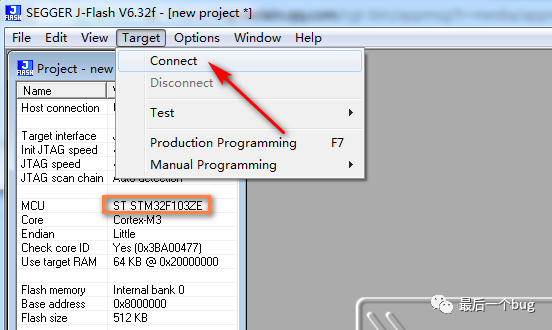

這里以stm32單片機(jī)進(jìn)行演示,如果MCU沒(méi)有做flash讀取或者熔斷保護(hù),則可以通過(guò)jlink等燒寫(xiě)工具直接讀取其Flash上的固件,操作如下:

01

打開(kāi)J-Flash軟件并選擇創(chuàng)建一個(gè)新的工程,并點(diǎn)擊Start J-Flash:

02

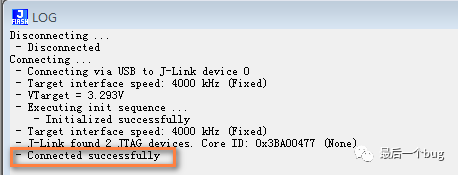

選擇所對(duì)應(yīng)的芯片類型,并點(diǎn)擊連接芯片,并顯示連接成功。

03

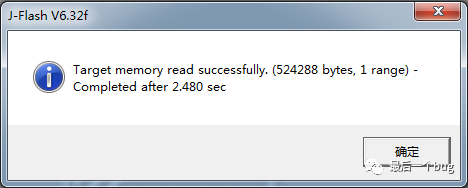

通過(guò)下面的選項(xiàng)路徑,即可讀取所選Flash區(qū)域或者所有Flash區(qū)域(Entire Chip)。

04

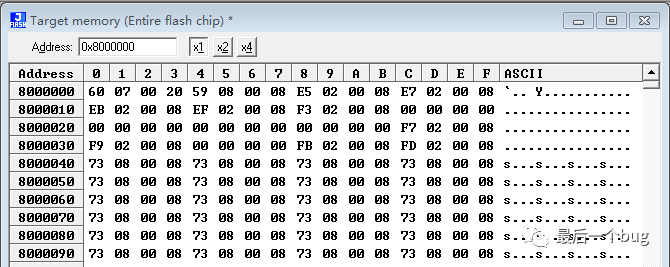

這樣便獲得了Flash上所有的固件數(shù)據(jù),也就是我們的bin文件內(nèi)容,當(dāng)然這也就是逆向的最重要素材。

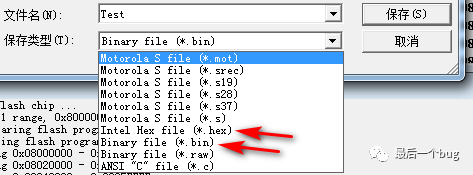

05

最后把數(shù)據(jù)保存為bin文件、hex文件等等即可,當(dāng)然當(dāng)你換一塊芯片然后燒錄該程序也是可以運(yùn)行的。

2

逆向固件程序

一談到逆向,估計(jì)各位小伙伴會(huì)聯(lián)想到各種黑客、破譯、非法等等情景,然而并非如此,世間萬(wàn)事萬(wàn)物都是雙刃的。

就像開(kāi)一把鎖,當(dāng)你學(xué)習(xí)了各種破解鎖的技巧,如果使用這些技巧來(lái)盜竊,當(dāng)然屬于違法行為;但是當(dāng)用來(lái)幫助破解犯罪現(xiàn)場(chǎng),收集證據(jù)等等那這就大有作為的,當(dāng)然本文旨在學(xué)習(xí)。

目前嵌入式行業(yè)比較流行的逆向工程技術(shù)有PCB抄板和芯片解密

PCB抄板一般都會(huì)使用到相關(guān)的工具和電氣測(cè)試等等,最終獲得原電路板的原理圖、BOM等等實(shí)現(xiàn)PCB的完整復(fù)制。

芯片解密一般是通過(guò)相應(yīng)的技術(shù)把執(zhí)行程序(一般為機(jī)器碼)反匯編成匯編代碼,還可以更進(jìn)一步反編譯成高級(jí)語(yǔ)言偽代碼(比如C代碼),便于逆向人員理解和修改。

1

前期準(zhǔn)備

在上一小節(jié)中我們輕松獲得了芯片中的bin文件等,當(dāng)然如果芯片有加密處理過(guò),可能就需要更加先進(jìn)的技術(shù)獲取芯片的內(nèi)部數(shù)據(jù),這里就暫時(shí)不展開(kāi)了,可以參考下面兩篇文章 :

【整理】一文帶你了解"單片機(jī)解密"技術(shù)

【MCU】用stm32的UID給固件加密(重點(diǎn)在加密)

今天我們主要是把前面獲取的bin文件逆向一下,并把原來(lái)的波特率9600修改為57600,原來(lái)9600效果如下:

2

逆向過(guò)程

逆向技術(shù)發(fā)展其實(shí)挺長(zhǎng)一段時(shí)間了,當(dāng)然為了方便各逆向愛(ài)好者的使用也誕生了非常多的開(kāi)發(fā)工具,其中IDA Pro算是非常流行的逆向工具,所以這里就選用該工具進(jìn)行逆向。

01

首先安裝IDA Pro逆向工具,網(wǎng)上搜索一下會(huì)有各種資源,然后點(diǎn)擊安裝,一路next基本上可以安裝好,安裝好以后便出現(xiàn)如下兩個(gè)頭像。

這里選擇32bit版本,并創(chuàng)建工程:

02

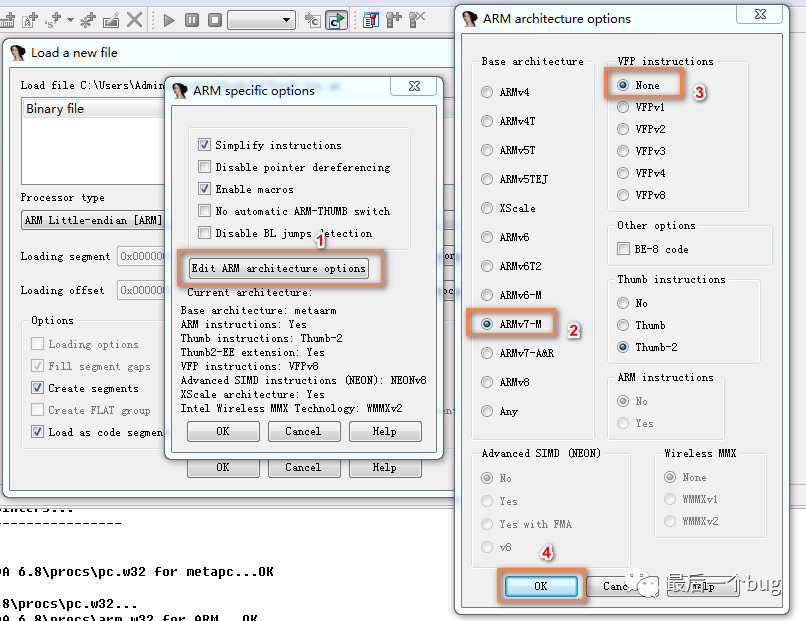

這里選擇上小節(jié)導(dǎo)出的bin文件,由于所使用的芯片為cortex-M3內(nèi)核,這里選擇ARM Little-endian模式:

03

設(shè)置內(nèi)核架構(gòu),這里可以通過(guò)查閱對(duì)應(yīng)的內(nèi)核介紹進(jìn)行選擇。

04

然后設(shè)置bin文件對(duì)應(yīng)的地址映射,由于bin文件是通過(guò)整片全部讀出,所以這里與該芯片的Flash起始地址和大小是一致的。

05

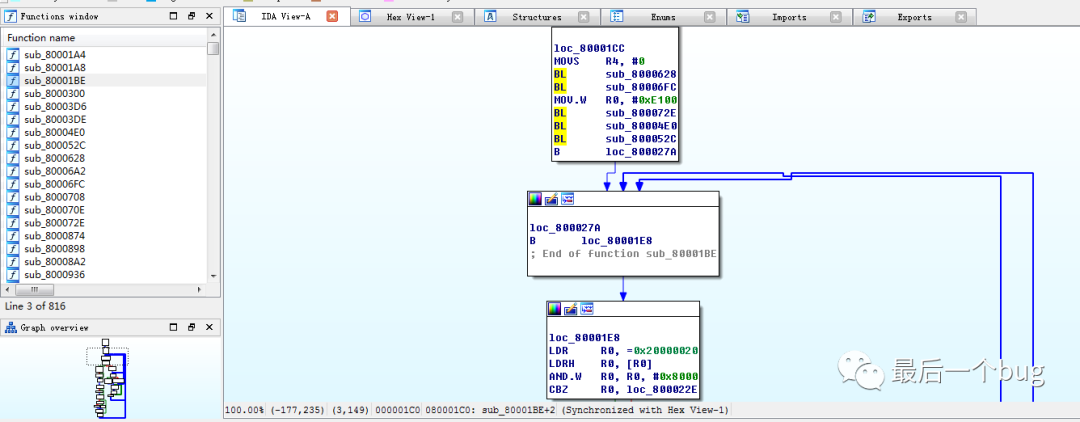

很輕松便進(jìn)入了IDA的反匯編代碼,這樣就完成了從機(jī)器碼到匯編碼的逆向過(guò)程。

同時(shí)你還可以通過(guò)IDA的圖形調(diào)用試圖來(lái)看到各種調(diào)用關(guān)系等。

06

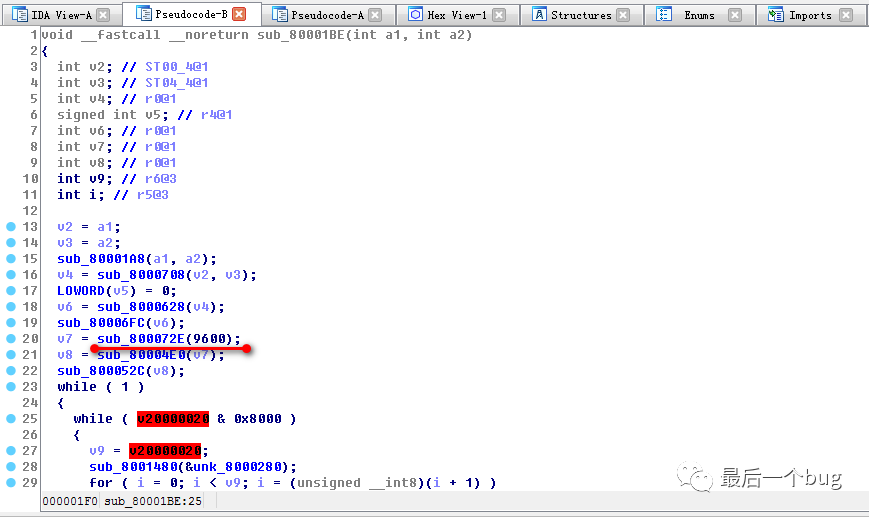

然后我們隨便找一個(gè)函數(shù)并使用F5,生成C偽代碼。

然后你再看看C源程序,驚人的相似!!

07

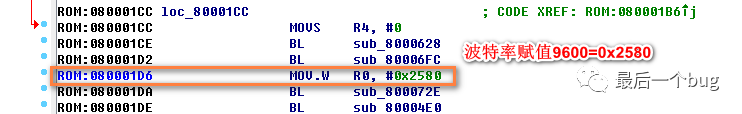

假如閑9600的波特率太慢,卻又苦于沒(méi)有源代碼修改燒錄,于是便可以逆向修改bin文件進(jìn)行燒錄。

當(dāng)然如果你對(duì)機(jī)器碼和匯編非常的熟悉,只需要找到對(duì)應(yīng)的機(jī)器碼進(jìn)行修改即可,然而找到對(duì)應(yīng)的機(jī)器碼還是通過(guò)IDA工具來(lái)得比較直接且方便。

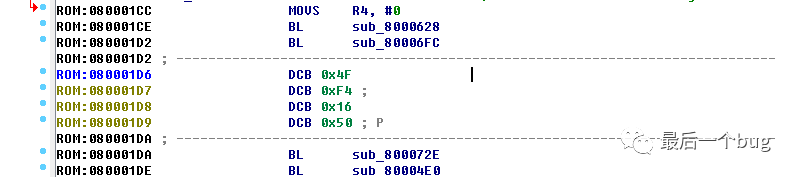

同時(shí)可以在反匯編view中使用C和D來(lái)進(jìn)行機(jī)器碼和匯編的轉(zhuǎn)化:

如下通過(guò)使用D可以把匯編轉(zhuǎn)化為機(jī)器碼:

這里按下D,即可轉(zhuǎn)化為如下機(jī)器碼 :

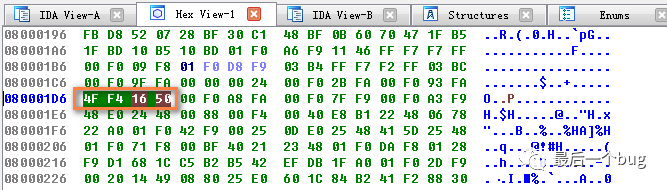

同時(shí)切到Hex視圖,也可找到對(duì)應(yīng)的機(jī)器碼:

08

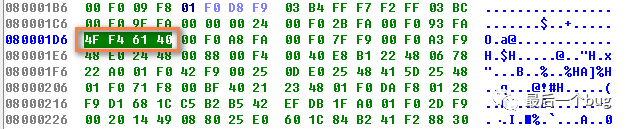

以上便找到了修改的位置,僅僅只需要把該機(jī)器碼中的9600修改為57600即可,我們可以通過(guò)查找內(nèi)核的指令集進(jìn)行機(jī)器碼的編寫(xiě),并進(jìn)行如下更改:

同樣,其對(duì)應(yīng)的匯編視圖也發(fā)生了如下變化:

然后點(diǎn)擊如下圖所示菜單選項(xiàng),從而把相應(yīng)的修改更新到對(duì)應(yīng)的bin文件中。

09

最后,當(dāng)然是把修改以后的bin文件燒錄到單片機(jī)中進(jìn)行測(cè)試,測(cè)試結(jié)果如下圖所示 :

波特率成功被修改為57600,整個(gè)過(guò)程到此結(jié)束,enjoy!!

責(zé)任編輯:lq

-

單片機(jī)

+關(guān)注

關(guān)注

6043文章

44621瀏覽量

638613 -

mcu

+關(guān)注

關(guān)注

146文章

17324瀏覽量

352657 -

STM32

+關(guān)注

關(guān)注

2272文章

10924瀏覽量

357595

原文標(biāo)題:可怕,別人把我MCU固件給反匯編了!

文章出處:【微信號(hào):gh_c472c2199c88,微信公眾號(hào):嵌入式微處理器】歡迎添加關(guān)注!文章轉(zhuǎn)載請(qǐng)注明出處。

發(fā)布評(píng)論請(qǐng)先 登錄

相關(guān)推薦

是否可以使用JLink工具,通過(guò)JTAG或SWD引腳在ESP8266上編程和調(diào)試代碼?

ESP32-D0WDQ6無(wú)法與flash通訊,燒寫(xiě)固件失敗是哪里出了問(wèn)題?

Jlink-V9固件刷新工具-J-link固件刷新

esp32-cam無(wú)法燒寫(xiě)固件怎么解決?

esp32s3在windows上通過(guò)USB燒寫(xiě)失敗怎么解決?

全志D1s軟件入門(mén)之Tina Linux燒寫(xiě)教程

使用libusb可以打開(kāi)libusb設(shè)備,但是無(wú)法燒寫(xiě)固件,怎么解決?

請(qǐng)問(wèn)ARM Cortex系列燒寫(xiě)器哪個(gè)燒寫(xiě)快一點(diǎn)?

ESP8266獲取SPI FLASH的空間大小是燒寫(xiě)時(shí)的還是真是FLASH大小?

STink v2 燒為jlink使用,把stlink用SWD擦除后,不能重新燒錄固件了怎么解決?

使用STLINK或JLINK燒寫(xiě)程序后,使用MCU isp串口燒錄更改后的HEX文件,燒錄失敗怎么解決?

請(qǐng)問(wèn)NUCLEO-H7A3ZI-Q用jlink怎么燒寫(xiě)?

Jlink.exe(Jlink commander)的常用命令

通過(guò)jlink等燒寫(xiě)工具直接讀取其Flash上的固件

通過(guò)jlink等燒寫(xiě)工具直接讀取其Flash上的固件

評(píng)論