7-Zip 是一款開源的解壓縮軟件,主要應用在微軟 Windows 操作系統上。7-Zip 的作者曾在去年 3 月發布了首個針對 Linux 的官方版本,讓 Linux 用戶可以使用官方開發的 7-Zip 替換掉年久失修的 p7zip。 近日,研究人員 Ka?an ?apar 在 7-Zip 中發現了一個漏洞,該漏洞可能導致黑客被賦予更高的權限以及執行任意指令。該漏洞的 CVE ID 為 CVE-2022-29072,漏洞影響 7-Zip 所有版本,其中也包括目前最新的 21.07 版本。

要想觸發該漏洞也十分簡單,用戶只需將帶有 .7z 擴展名的文件拖到 7-Zip 軟件窗口的「幫助 》 內容區」,觸發方式可以查看下方的 GIF 圖。

漏洞是由于 7z.dll 的錯誤配置和堆棧溢出所導致的。在軟件安裝后,「幫助 》 內容」區域中的文件通過 Windows HTML Helper 進行工作,但在進行命令注入后,7zFM.exe 下會出現一個子進程,由于 7z.dll 文件存在內存交互,調出的 cmd.exe 子進程會被授予管理員模式。

7-Zip 的開發者暫時還沒提供軟件更新來修復該漏洞,也尚不清楚 7-Zip 何時會解決該問題。7-Zip 最后一次更新還停留在 2021 年 12 月。

臨時解決方法

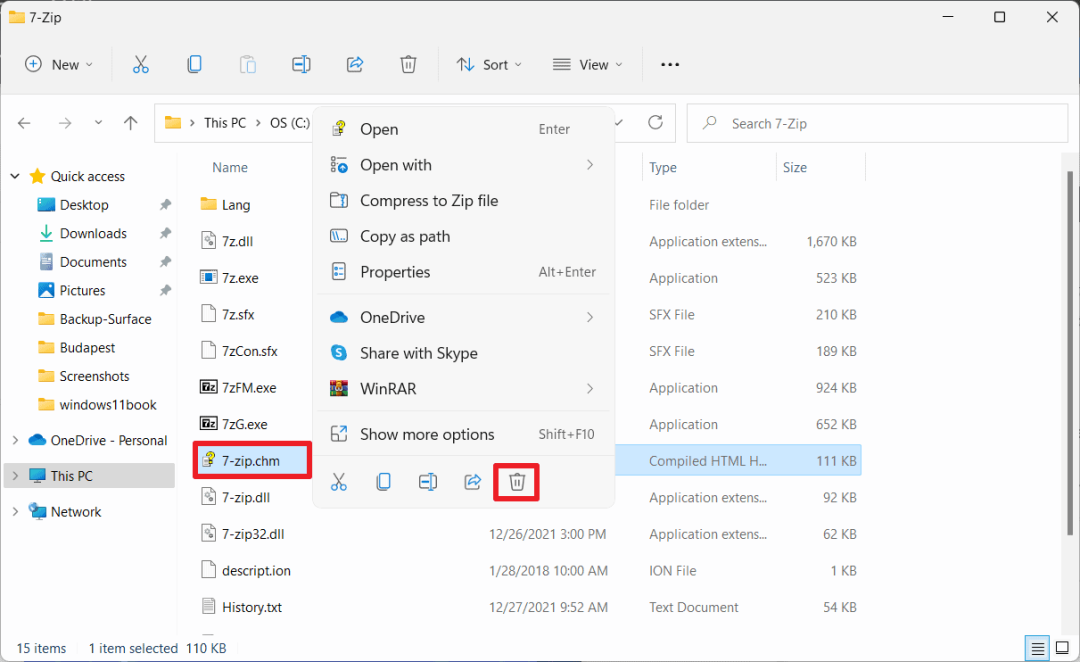

雖然官方還沒有提供更新來修復該漏洞,但該漏洞是由安裝文件夾中包含的 7-zip.chm 文件所引起的,因此目前的臨時解決方案就是刪除這個受影響的文件。

7-zip.chm 是一個幫助文件,包含關于如何使用和運作 7-Zip 的信息。刪除該文件并不會導致功能缺失。刪除后,當用戶在 7-Zip 文件管理器中選擇「幫助 》 內容」或按鍵盤上的 F1 鍵時,幫助文件將不再打開。 為了刪除該文件,必須首先打開壓縮程序的文件夾。一般情況下,該文件可以在 C:\Programs\ 下找到。調出 “7-Zp” 文件夾后,可以簡單地通過右鍵點擊刪除 7-zip.chm 文件。除了刪除 7-zip.chm 文件,用戶還可以撤銷 7-Zip 程序的寫入權限,讓 7-Zip 只能運行和讀取文件。

-End-

審核編輯 :李倩

-

開源

+關注

關注

3文章

3408瀏覽量

42714 -

安全漏洞

+關注

關注

0文章

151瀏覽量

16748

原文標題:拖動文件就能觸發7-Zip安全漏洞,波及所有版本

文章出處:【微信號:AndroidPush,微信公眾號:Android編程精選】歡迎添加關注!文章轉載請注明出處。

發布評論請先 登錄

相關推薦

對稱加密技術有哪些常見的安全漏洞?

物聯網系統的安全漏洞分析

如何使用 IOTA?分析安全漏洞的連接嘗試

漏洞掃描一般采用的技術是什么

漏洞掃描的主要功能是什么

蘋果macOS 15 Sequoia將修復18年老漏洞,筑牢企業內網安全防線

SDK Zip文件損壞怎么解決?

從CVE-2024-6387 OpenSSH Server 漏洞談談企業安全運營與應急響應

Adobe修復35項安全漏洞,主要涉及Acrobat和FrameMaker

微軟五月補丁修復61個安全漏洞,含3個零日漏洞

PuTTY等工具曝嚴重安全漏洞:可還原私鑰和偽造簽名

微軟修復兩個已被黑客利用攻擊的零日漏洞

iOS 17.4.1修復兩安全漏洞,涉及多款iPhone和iPad

車載信息娛樂系統的網絡安全考慮因素

拖動文件就能觸發7-Zip安全漏洞

拖動文件就能觸發7-Zip安全漏洞

評論