隨著嵌入式網(wǎng)絡(luò)設(shè)備成本的下降——以Raspberry Pi為例——它們變得無處不在。但是,這種擴散的隱性成本是這些設(shè)備可能缺乏安全性,因此會被利用。如果不在安全方面進行投資,設(shè)備可能會泄露私人信息(例如視頻、圖像或音頻),或者成為在全球范圍內(nèi)造成嚴重破壞的僵尸網(wǎng)絡(luò)的一部分。

邊緣計算簡而言之

邊緣計算是將集中式計算資源轉(zhuǎn)移到更靠近數(shù)據(jù)源的范例。這會產(chǎn)生許多好處,包括:

斷線操作

更快的響應(yīng)時間

改進了整個范圍內(nèi)計算需求的平衡

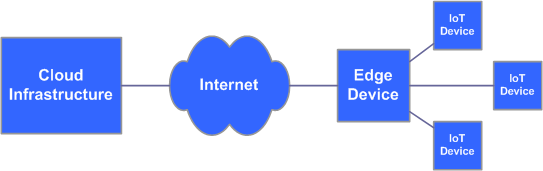

如圖 1所示,云基礎(chǔ)設(shè)施管理邊緣設(shè)備。物聯(lián)網(wǎng) (IoT) 設(shè)備通過邊緣設(shè)備(例如邊緣網(wǎng)關(guān))連接到云,以最大限度地減少全球通信。

圖1:邊緣計算架構(gòu)圖顯示了云基礎(chǔ)設(shè)施與邊緣連接設(shè)備的關(guān)系。(來源:作者)

總部位于德國的統(tǒng)計數(shù)據(jù)庫公司 Statista 估計,2018 年全球有 230 億臺聯(lián)網(wǎng)的物聯(lián)網(wǎng)設(shè)備,專家預(yù)計到 2025 年這一數(shù)字將增長到 750 億。Mirai 惡意軟件以物聯(lián)網(wǎng)設(shè)備為目標(biāo),擾亂了數(shù)百萬人的互聯(lián)網(wǎng)訪問2016 年的人,說明了這些設(shè)備需要更好的安全性。事實上,當(dāng)攻擊者發(fā)現(xiàn)特定設(shè)備的漏洞利用時,攻擊者可以將漏洞利用集中應(yīng)用于其他相同的設(shè)備。

隨著越來越多的設(shè)備擴散到邊緣,這些設(shè)備的風(fēng)險也隨之增加。連接的設(shè)備是攻擊者的常見目標(biāo),他們可能會利用這些設(shè)備引起注意,或者更常見的是,擴大僵尸網(wǎng)絡(luò)。讓我們探索保護邊緣計算設(shè)備的方法。

保護設(shè)備

要查看設(shè)備并了解它是如何被利用的,我們會查看所謂的攻擊面。設(shè)備的攻擊面表示攻擊者可以嘗試利用設(shè)備或從設(shè)備中提取數(shù)據(jù)的所有點。此攻擊面可能包括:

連接到設(shè)備的網(wǎng)絡(luò)端口

串口

用于升級設(shè)備的固件更新過程

物理設(shè)備本身

攻擊向量

攻擊面定義了設(shè)備暴露于世界的范圍,成為安全防御的重點。保護設(shè)備就是了解設(shè)備可能的攻擊向量并保護它們以減少攻擊面的過程。

常見的攻擊向量通常包括:

協(xié)議

服務(wù)

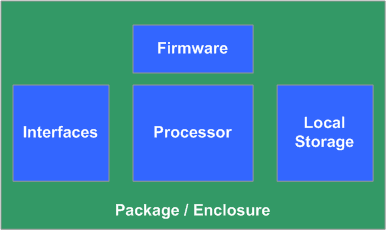

從圖 2中,我們可以看到來自接口(網(wǎng)絡(luò)或本地)的一些攻擊向量,包括設(shè)備上運行的固件周圍的各種表面,甚至是物理包本身。現(xiàn)在讓我們探討其中的一些向量以及如何保護它們。

圖 2:該圖顯示了簡單邊緣設(shè)備的潛在攻擊向量。(來源:作者)

溝通

攻擊接口或協(xié)議是一個多層次的問題。存在與云通信本身的安全性——包括數(shù)據(jù)安全性——以及通過一種或多種協(xié)議(如 HTTP)訪問設(shè)備的安全性。

傳輸層安全性 (TLS) 應(yīng)保護進出設(shè)備的所有通信。這種類型的加密協(xié)議涵蓋身份驗證——以確保雙方都可以具體說明他們正在與誰通信——以及對所有數(shù)據(jù)進行加密以避免竊聽攻擊。這非常適合通過互聯(lián)網(wǎng)等公共網(wǎng)絡(luò)與遠程云通信的邊緣設(shè)備。

鑒于數(shù)據(jù)在 IP 網(wǎng)絡(luò)上的移動速度,硬件加速是必須的,以便有效地管理身份驗證和數(shù)據(jù)加密和解密。TI EK-TM4C129EXL等具有硬件加密加速的處理器包括用于 TLS 的片上加密加速,確保與遠程系統(tǒng)的安全通信。

使用 Kerberos 等協(xié)議進行身份驗證可以確保客戶端和服務(wù)器安全地識別自己。Kerberos 依賴于對稱密鑰加密或公鑰加密,兩者都可以使用包含加密引擎的處理器進行加速。

協(xié)議端口

與網(wǎng)絡(luò)接口一起使用的協(xié)議端口構(gòu)成了互聯(lián)網(wǎng)連接設(shè)備上最大的攻擊媒介之一。這些端口公開了對設(shè)備的協(xié)議訪問——例如,Web 界面通常通過端口 80 公開——因此向攻擊者提供了有關(guān)嘗試利用類型的信息。

保護這些端口的最簡單方法之一是使用防火墻。防火墻是設(shè)備上的一個應(yīng)用程序,您可以配置它來限制對端口的訪問以保護它們。例如,防火墻可以包括禁止訪問除預(yù)定義的受信任主機之外的給定端口的規(guī)則。這會限制對端口的訪問,并有助于避免使用緩沖區(qū)溢出等協(xié)議漏洞利用的常見攻擊。

固件更新

邊緣設(shè)備變得越來越復(fù)雜,執(zhí)行比前幾代更高級的功能,包括機器學(xué)習(xí)應(yīng)用程序。由于這種復(fù)雜性,需要解決問題并發(fā)布設(shè)備更新。但是,固件更新過程會創(chuàng)建一個攻擊向量。通過在邊緣安全計劃中實施固件更新的安全措施,您可以減輕攻擊者帶來的風(fēng)險。

代碼簽名是一種常用的安全方法,用于防止惡意代碼進入設(shè)備。這需要使用加密散列對固件映像進行數(shù)字簽名,該散列可以在固件更新過程之前在設(shè)備上使用,以確保代碼是真實的并且自簽名過程以來未被更改。

簽名代碼也可以在啟動時使用,以確保本地存儲設(shè)備中的固件沒有被更改。這包括兩個攻擊向量,嘗試使用設(shè)備的更新過程使用被利用的圖像更新設(shè)備,并保護設(shè)備免受強制進入本地存儲設(shè)備的圖像。

設(shè)備中使用的處理器在這里很有用,特別是如果它實現(xiàn)了用于哈希生成和檢查的安全加密引擎。一個示例是Microchip CEC1302,它包括加密高級加密標(biāo)準 (AES) 和哈希引擎。

使用可信平臺模塊 (TPM) 也是有益的。TPM 是專用于安全功能的安全加密處理器,通常包括散列生成、密鑰存儲、散列和加密加速以及各種其他功能。一個示例是Microchip AT97SC3205T,它在 8 位微控制器的上下文中實現(xiàn)了 TPM。

物理安全措施

創(chuàng)建防篡改設(shè)計有助于檢測設(shè)備是否已被物理打開或以某種方式受到損害。這還包括盡可能減少外部信號,以限制攻擊者監(jiān)控其擁有的設(shè)備和識別漏洞的方式。攻擊者可能會嘗試監(jiān)視總線信號以識別安全信息,在極端情況下,可能會對設(shè)備應(yīng)用溫度變化、更改時鐘信號,甚至通過使用輻射引發(fā)錯誤。了解有動機的攻擊者將用來了解您的設(shè)備的方法將有助于構(gòu)建更安全的產(chǎn)品。

在哪里了解更多

鑒于當(dāng)今網(wǎng)絡(luò)戰(zhàn)的現(xiàn)狀和過多的動機,個人和國家必須利用設(shè)備邊緣安全是一場艱苦的戰(zhàn)斗。但是,實施現(xiàn)代安全實踐并在產(chǎn)品開發(fā)之初就考慮安全性將大大有助于確保您的設(shè)備安全。對設(shè)備攻擊面的早期分析有助于確定應(yīng)將注意力集中在何處,以創(chuàng)建更安全的設(shè)備。您可以在Mouser Security 博客上了解更多信息。

審核編輯黃昊宇

-

邊緣計算

+關(guān)注

關(guān)注

22文章

3121瀏覽量

49516

發(fā)布評論請先 登錄

相關(guān)推薦

GaNSafe–世界上最安全的GaN功率半導(dǎo)體

對稱加密技術(shù)有哪些常見的安全漏洞?

SFTP協(xié)議的安全性分析

P2Link——高效保障企業(yè)數(shù)據(jù)安全

物聯(lián)網(wǎng)系統(tǒng)的安全漏洞分析

初創(chuàng)公司SEA.AI利用NVIDIA邊緣AI和計算機視覺技術(shù)變革航海安全系統(tǒng)

DTU如何運用VPN加密技術(shù)提升數(shù)據(jù)傳輸安全?

海康威視應(yīng)急指揮解決方案助力企業(yè)擰緊生產(chǎn)“安全閥”

新能源汽車不安全?新能源汽車測試之方案篇——充電樁綜合測試

AI邊緣盒子在安全生產(chǎn)領(lǐng)域的應(yīng)用

電梯安全升級:電梯智能網(wǎng)關(guān)的應(yīng)用

STM32啟動文件中棧大小根據(jù)什么設(shè)置的呢?

AI邊緣盒子助力安全生產(chǎn)相關(guān)等場景

車載激光雷達到底安不安全?

物聯(lián)網(wǎng)邊緣設(shè)備安全:IIoT安全的硬件解決方案

不安全世界中的邊緣安全

不安全世界中的邊緣安全

評論