一、TARA簡介及其必要性

什么是TARA?

當(dāng)前,汽車行業(yè)很多公司都開始做網(wǎng)絡(luò)安全的合規(guī)(具體介紹參見上期文章:https://mp.weixin.qq.com/s/y_lNX-v_AghfO5tRL0z33Q),在國際法規(guī)方面主要是針對聯(lián)合國世界車輛法規(guī)協(xié)調(diào)論壇提出的R155法令。R155法令要求車企必須獲得CSMS(網(wǎng)絡(luò)安全管理系統(tǒng))的認(rèn)證。法規(guī)并沒有提供具體的實(shí)施方式,但在法規(guī)的擴(kuò)展說明文件中推薦參考ISO / SAE 21434標(biāo)準(zhǔn)(已在2021年8月31日發(fā)布正式版)來實(shí)施。在ISO / SAE 21434中,其中就有一個單獨(dú)的章節(jié)用來介紹TARA的方法論。

TARA (threat analysis and risk assessment), 即威脅分析和風(fēng)險(xiǎn)評估,是網(wǎng)絡(luò)安全中非常重要的一個活動。通常,TARA是網(wǎng)絡(luò)安全實(shí)施的起點(diǎn)。

TARA是在待評估系統(tǒng)的上下文中,對網(wǎng)絡(luò)攻擊威脅與風(fēng)險(xiǎn)進(jìn)行評估的活動。

與當(dāng)前IT行業(yè)的風(fēng)險(xiǎn)評估類似,TARA是對嚴(yán)重性(Impact rating)和攻擊可能性(Attack Feasibility rating)的綜合評估。主要流程如下:

TARA必要性

通常,我們在做汽車系統(tǒng)開發(fā)時,我們會從整車級別的需求一步步拆分到系統(tǒng)層、軟件層、硬件層等,每一個具體的需求能夠反向的關(guān)聯(lián)到整車的某項(xiàng)參數(shù)。然而網(wǎng)絡(luò)安全需求并不直接與整車參數(shù)相關(guān),并不能直接的從整車需求推導(dǎo)得出。

因此,一套有效的方法論對于網(wǎng)絡(luò)安全需求分析非常必要。

同時,網(wǎng)絡(luò)安全涉及的面非常的廣,需要保護(hù)的地方將會特別的多,然而我們的資源是有限的。

網(wǎng)絡(luò)安全的攻擊者和防御者面臨的問題是不對等的。作為外部攻擊者只需要系統(tǒng)進(jìn)行單點(diǎn)突破,而作為防御者你需要對系統(tǒng)進(jìn)行全面防御,同樣的資源下防御者能做的事情更少。因此,網(wǎng)絡(luò)安全的一大原則是,將有限的資源用到最有價(jià)值的地方。

TARA就是用來識別網(wǎng)絡(luò)安全需求,并對需求進(jìn)行優(yōu)先級評估的方法。

二、TARA方法論與工具

TARA方法論

當(dāng)前,在IT與汽車領(lǐng)域有很多流行的方法論,它們有各自的優(yōu)點(diǎn)與缺點(diǎn)。一般來說沒有最好的方法論,只有最適合的方法論。本文中簡單介紹一些:

1.STRIDE and DREAD:微軟公司提出的威脅建模方法,主要分為兩個階段:威脅識別和風(fēng)險(xiǎn)分析。威脅識別采用STRIDE模型(Spoofing,Tampering,Repudiation,Information disclosure,Denial of Service,Elevation of privilege),風(fēng)險(xiǎn)分析采用DREAD模型(Damage potential,Reproducible,Exploit-ability,Affected users,Discover-ability)。

2.OWASP:主要針對網(wǎng)頁應(yīng)用的風(fēng)險(xiǎn)評估,通過可能性+嚴(yán)重性來進(jìn)行風(fēng)險(xiǎn)評估。可能性評估包含外部威脅實(shí)體評估與內(nèi)部脆弱性評估,嚴(yán)重性評估包含技術(shù)損失評估與商業(yè)損失評估。

3.SAHARA:由AVL李斯特與Graz University of Technology共同開發(fā),主要用于功能安全評估,但是會將網(wǎng)絡(luò)安全考慮進(jìn)去。在HARA的基礎(chǔ)上,考慮網(wǎng)絡(luò)安全中發(fā)生攻擊需要的資源、需要的知識以及危害的嚴(yán)重性。

4.EVITA:為汽車E/E架構(gòu)安全分析開發(fā),同樣通過可能性+嚴(yán)重性來進(jìn)行評估。EVITA使用攻擊樹識別威脅,通過人身安全、隱私、經(jīng)濟(jì)和可操作性四個維度評估危害嚴(yán)重性,然后使用攻擊時間、攻擊者需要的能力水平、需要的目標(biāo)系統(tǒng)知識、攻擊窗口與攻擊設(shè)備對可能性進(jìn)行評估。風(fēng)險(xiǎn)評估是將會針對是否與人身安全相關(guān)分別評估。

5.HEAVEN:在EVITA基礎(chǔ)上進(jìn)一步為汽車E/E架構(gòu)優(yōu)化的方法論。使用STRIDE取代攻擊樹來進(jìn)行威脅識別。嚴(yán)重性同樣使用人身安全、隱私、經(jīng)濟(jì)和可操作性四個維度評估,并可以聚合四個維度為一個統(tǒng)一的嚴(yán)重性等級。可能性使用攻擊者需要的能力水平、需要的目標(biāo)系統(tǒng)知識、攻擊窗口與攻擊設(shè)備進(jìn)行評估。風(fēng)險(xiǎn)評估不會區(qū)分是否與人身安全相關(guān)。

以上就是威脅建模中常用的一些方法論,它們有各自的優(yōu)缺點(diǎn),安全工程師應(yīng)針對具體的上下文進(jìn)行選擇。

TARA工具

以下列舉了AVL在TARA中常用的一些工具:

1. Excel

說明:將方法論開發(fā)為Excel模板,通過excel進(jìn)行TARA分析。

特點(diǎn):工具容易獲取,需要自己開發(fā)方法論,適合少量復(fù)雜度較低的項(xiàng)目。

2. Security Analyst

說明:由AVL與合作伙伴共同研發(fā),用于汽車TARA分析。

特點(diǎn):模塊化管理,管理效率高,可視化好,適合大量復(fù)雜度高的項(xiàng)目。

此外,還有一些其它的工具,如Microsoft threat modeling tool可以用于分析STRIDE威脅分析等。

三、TARA案例

在這篇文章中,我們基于一個最簡單的BMS系統(tǒng),通過例子幫助大家理解TARA流程。

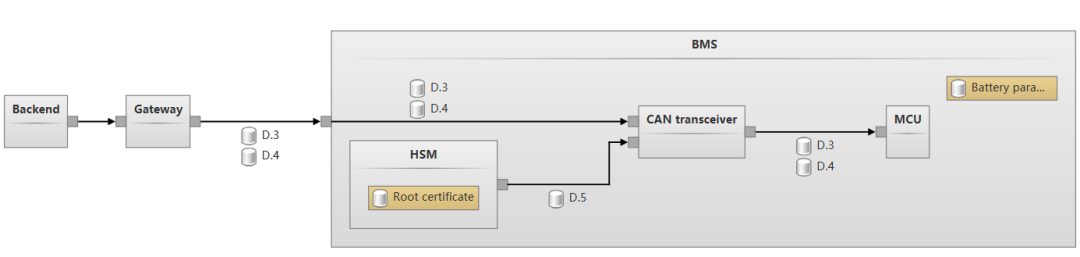

1. Item definition

Item definition 是為了識別系統(tǒng)中與帶評估目標(biāo)之間有安全關(guān)聯(lián)的組件、數(shù)據(jù)、通信、功能等,一般我們會通過架構(gòu)圖的方式將這些關(guān)聯(lián)通過可視化的方式表現(xiàn)出來。這是TARA的開始,因此我們需要一些外部的輸入來幫助我們更好的進(jìn)行識別。系統(tǒng)的整體設(shè)計(jì)、系統(tǒng)粗略的架構(gòu)圖、系統(tǒng)的功能組件等這些信息都可以作為輸入。

分析案例如下:

2. Asset identification

對系統(tǒng)中的資產(chǎn)進(jìn)行識別,資產(chǎn)一般是系統(tǒng)中有價(jià)值的組件、數(shù)據(jù)等,一般將會結(jié)合相應(yīng)的損害場景(Damage scenarios)進(jìn)行分析。分析系統(tǒng)中各個實(shí)體的每種安全屬性被破壞時會帶來什么損害會有助于損害場景的分析。這個過程一般是頭腦風(fēng)暴,經(jīng)驗(yàn)豐富的安全工程師和充分的溝通有助于保證分析的完整性。

損害場景舉例:

? 在靜止?fàn)顟B(tài)電池拒絕接受啟動命令從而無法啟動電池。

? 由于網(wǎng)關(guān)與CAN收發(fā)器之間的通信被攻擊,電池在靜止?fàn)顟B(tài)非預(yù)期的啟動。

安全屬性(Security Objective)也是傳統(tǒng)網(wǎng)絡(luò)安全中經(jīng)常使用的概念,網(wǎng)絡(luò)攻擊一般都是通過破壞一個或者多個安全屬性來實(shí)施,不同屬性一般攻擊的方式也不一樣。常用的安全屬性包括CIA,即機(jī)密性(Confidentiality)、完整性(Integrity)、可用性(Availability),同時根據(jù)項(xiàng)目需要,也可以添加一下其它安全屬性,如真實(shí)性(Authenticity)等。

安全屬性舉例:

? 由于網(wǎng)關(guān)與CAN收發(fā)器通信的身份真實(shí)性被攻擊,電池在靜止?fàn)顟B(tài)非預(yù)期的啟動。

3. Impacting rating

嚴(yán)重性評估,這是用來評估風(fēng)險(xiǎn)等級的二要素之一,可以基于已經(jīng)評估出來的損害場景進(jìn)行分析。由于未發(fā)生事件的不確定性與一些資產(chǎn)定量分析的困難性(如企業(yè)形象、數(shù)據(jù)商業(yè)價(jià)值等),嚴(yán)重性評估借鑒一些方法論進(jìn)行定性評估。一般分為ISO/SAE 21434中建議分為四個維度:

? 人身安全影響(參照ISO 26262)

– 重大:重大傷害,危及生命

– 較重:嚴(yán)重傷害,但可能幸存

– 中等:輕微傷害

– 可忽略:沒有傷害

? 經(jīng)濟(jì)損失(參考BSI-Standard 100-4,主要以企業(yè)維度)

– 重大:企業(yè)可能直接破產(chǎn)

– 較重:較大損失但不會破產(chǎn)

– 中等:有限損失

– 可忽略:幾乎沒有損失

? 可操作性損失

– 重大:汽車直接無法工作

– 較重:汽車部分功能無法工作

– 中等:汽車部分性能下降

– 可忽略:汽車性能無影響

? 隱私損失(參考ISO/IEC 29100)

– 重大:非常敏感信息,且能夠與個人身份識別信息輕易關(guān)聯(lián)

– 較重:非常敏感信息,但不易與個人身份識別信息關(guān)聯(lián);敏感信息,且能夠與個人身份識別信息輕易管理

– 中等:敏感信息,但不易與個人身份識別信息關(guān)聯(lián);不敏感但能關(guān)聯(lián)個人身份識別信息

– 可忽略:不敏感且不與個人身份識別信息關(guān)聯(lián)

嚴(yán)重性評估舉例:

? 由于網(wǎng)關(guān)與CAN收發(fā)器通信的身份真實(shí)性被攻擊,電池在靜止?fàn)顟B(tài)非預(yù)期的啟動。

– 人身安全影響:可忽略(其它制動系統(tǒng)仍然有效)

– 可操作性損失:中等(可能在需要使用時電池電力不足)

– 經(jīng)濟(jì)損失:較重(可能的需要召回)

– 隱私損失: 可忽略

– 綜合嚴(yán)重性:Serious

4. Threat Identification

威脅識別,識別出對損害場景的潛在威脅,進(jìn)一步為攻擊可能性評估鋪墊。要評估威脅,首先需要了解一般都有哪些威脅,可以參考的模型包括微軟的STRIDE模型,OWASP,IT Security等。這里采用STRIDE模型:

? Spoofing:身份偽造

? Tampering:信息篡改

? Repudiation:抵賴,不承認(rèn)自己做過的行為

? Information disclosure:信息泄露

? Denial of service: 拒絕服務(wù)

? Elevation of privilege: 權(quán)限提升

威脅場景舉例:

? 網(wǎng)關(guān)與CAN收發(fā)器通信中身份被偽造,造成通信的身份真實(shí)性被攻擊,電池在靜止?fàn)顟B(tài)非預(yù)期的啟動

? 后端系統(tǒng)的惡意權(quán)限提升,造成非法用戶侵入后端系統(tǒng)破壞信息機(jī)密性,竊取敏感數(shù)據(jù)。

5. Attack Path Analysis

對于現(xiàn)代網(wǎng)絡(luò)安全威脅來說,攻擊者一般會通過多個步驟來進(jìn)行攻擊。一開始可能只是利用一個不起眼功能的漏洞,然后通過這些漏洞一步步的提升自己的權(quán)力,攻擊到核心的功能。因此我們根據(jù)具體的威脅建立完整的攻擊路徑以進(jìn)一步評估攻擊的可能性。

攻擊路徑舉例:

? 網(wǎng)關(guān)與CAN收發(fā)器通信中身份被偽造 ← 網(wǎng)關(guān)軟件代碼完整性被破壞 ← OTA數(shù)據(jù)包完整性被破壞 ← 后端服務(wù)被提權(quán)攻擊

6. Attack Possibility Rating

攻擊可能性,我們使用HEAVENS并考慮攻擊時間來進(jìn)行評估。該方法主要也是定性的評估,評估分為5個方面:

? 攻擊時間

– 少于一周

– 少于一個月

– 少于六個月

– 少于三年

– 多于三年

? 攻擊者需要具備的能力

– 外行:普通人照著教程一步一步做就能攻擊

– 熟手:可以使用常用的攻擊工具的人

– 專家:富有經(jīng)驗(yàn)的安全專家

– 多個專家:一群有經(jīng)驗(yàn)的安全專家

? 對組件信息的了解程度

– 組件的信息是公開的

– 組件的信息是受限的,比如只在供應(yīng)商之間傳遞的內(nèi)部信息

– 機(jī)密信息,只被內(nèi)部特定團(tuán)隊(duì)獲取

– 高機(jī)密信息:只被內(nèi)部少部分人獲取

? 攻擊窗口

– 無限制的,可用性,時間窗口,遠(yuǎn)程控制等方面

– 容易的

– 中等的

– 困難的

? 需要的設(shè)備

– 普通設(shè)備

– 特殊設(shè)備,通過一定方式可以得到

– 定制設(shè)備,需要專門定制生產(chǎn)

– 多種定制設(shè)備

需要注意的是,與嚴(yán)重性評估一樣,可能性評估中一些維度同樣并不是顯而易見就能得到結(jié)果,很多需要參考多方面的數(shù)據(jù)。

攻擊可能性舉例:

? 網(wǎng)關(guān)與CAN收發(fā)器通信中身份被偽造,造成通信的身份真實(shí)性被攻擊,電池在靜止?fàn)顟B(tài)非預(yù)期的啟動

– 攻擊時間:少于六個月

– 攻擊者能力:可以使用常用的攻擊工具的人

– 對組件了解程度:公開的標(biāo)準(zhǔn)

– 攻擊窗口:容易的

– 需要的設(shè)備:普通設(shè)備

– 綜合攻擊可能性:High

7. Risk Determination

風(fēng)險(xiǎn)等級評估,綜合參考嚴(yán)重性與可能性的等級,對風(fēng)險(xiǎn)等級進(jìn)行綜合評定,評估出1-5級風(fēng)險(xiǎn)等級。

風(fēng)險(xiǎn)等級評估舉例:

? 網(wǎng)關(guān)與CAN收發(fā)器通信中身份被偽造,造成通信的身份真實(shí)性被攻擊,電池在靜止?fàn)顟B(tài)非預(yù)期的啟動

– 嚴(yán)重性:Serious

– 攻擊可能性:High

– 風(fēng)險(xiǎn)等級:level 4

8. Risk treatment

有了風(fēng)險(xiǎn)等級后,就可以考慮選擇風(fēng)險(xiǎn)處置方式,一般的處置方式包括:

? 降低風(fēng)險(xiǎn)

? 規(guī)避風(fēng)險(xiǎn)

? 轉(zhuǎn)移風(fēng)險(xiǎn)

? 接受風(fēng)險(xiǎn)

風(fēng)險(xiǎn)處置方式不是一個單一的風(fēng)險(xiǎn),可能需要考慮成本、公司策略、客戶要求等多個方面綜合考慮。

風(fēng)險(xiǎn)處置實(shí)踐舉例:

? 網(wǎng)關(guān)與CAN收發(fā)器通信中身份被偽造,造成通信的身份真實(shí)性被攻擊,電池在靜止?fàn)顟B(tài)非預(yù)期的啟動 → 降低風(fēng)險(xiǎn)

? 后端系統(tǒng)的惡意權(quán)限提升,造成非法用戶侵入后端系統(tǒng)破壞信息機(jī)密性,竊取敏感數(shù)據(jù) → 轉(zhuǎn)移風(fēng)險(xiǎn)到后端服務(wù)團(tuán)隊(duì)

通過上文中所有的TARA步驟,我們就能夠提取出進(jìn)一步細(xì)化的安全需求、優(yōu)先級與其相應(yīng)的控制策略,例如:

需求描述:對CAN通信中身份偽造攻擊進(jìn)行防御,防止CAN通信中網(wǎng)關(guān)身份的真實(shí)性被破壞,電池非預(yù)期的啟動。

嚴(yán)重性等級:3,可能性等級:4,風(fēng)險(xiǎn)等級:4,控制策略:降低風(fēng)險(xiǎn)。

四、TARA挑戰(zhàn)

TARA分析并沒有一個標(biāo)準(zhǔn)答案,實(shí)踐中遇到的主要的挑戰(zhàn)包括:

1. 分析的完整性:TARA是一個窮舉的工作,如何保證資產(chǎn)、危害、威脅等都全部識別。特別是在汽車行業(yè),E/E系統(tǒng)架構(gòu)與IT系統(tǒng)架構(gòu)有很大差別,傳統(tǒng)的IT安全經(jīng)驗(yàn)無法保證風(fēng)險(xiǎn)識別的完整性。

2. 評估的準(zhǔn)確性:TARA是一個定性的評估,如何保證評估的準(zhǔn)確性。

3. 安全措施的合理性:針對不同風(fēng)險(xiǎn),應(yīng)該采取什么安全措施。

這些問題并沒有一個標(biāo)準(zhǔn)答案,就如文章開頭所說——TARA是在待評估系統(tǒng)的上下文中,對網(wǎng)絡(luò)攻擊威脅與風(fēng)險(xiǎn)進(jìn)行評估的活動。

因此,汽車安全工程師需要結(jié)合項(xiàng)目上下文,具體問題,具體分析。

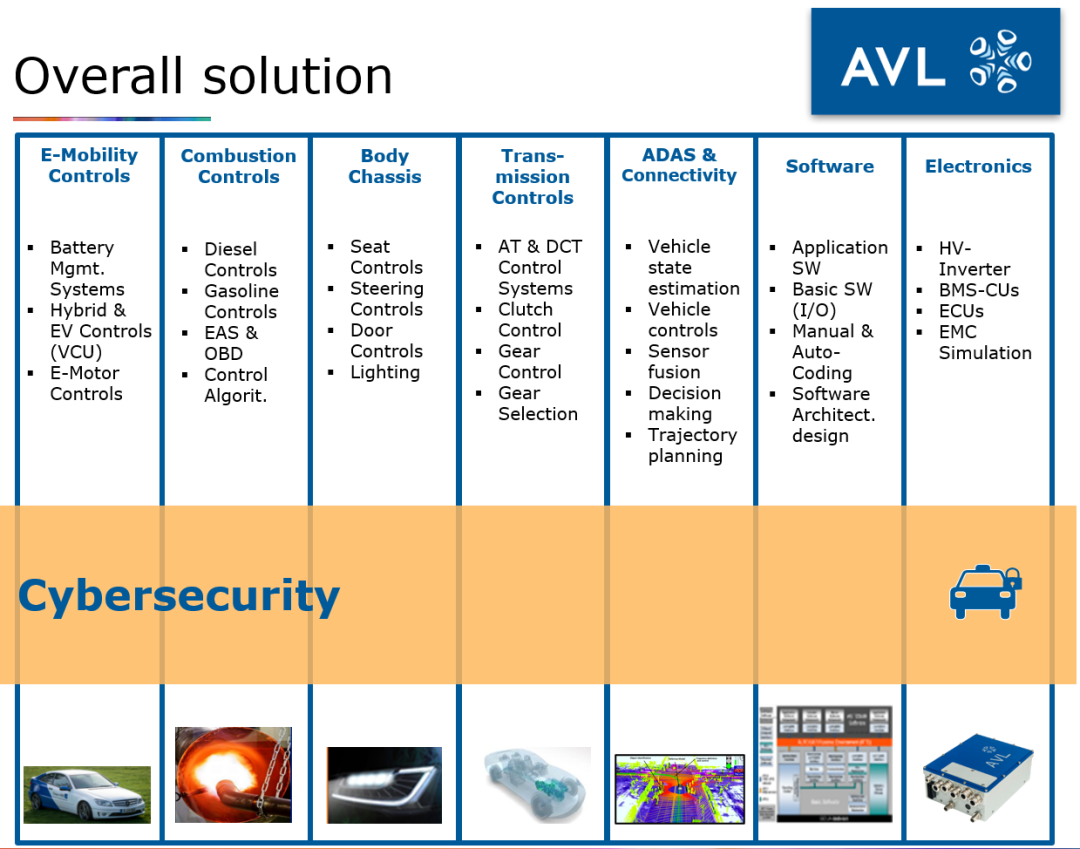

AVL網(wǎng)絡(luò)安全實(shí)踐

AVL李斯特成立于1948年,有多年的動力總成、模擬測試、自動駕駛等系統(tǒng)項(xiàng)目的設(shè)計(jì)、實(shí)施、咨詢經(jīng)驗(yàn)。AVL網(wǎng)絡(luò)安全團(tuán)隊(duì)致力于保障車內(nèi)、車路、車云之間的網(wǎng)絡(luò)安全,我們不僅提供網(wǎng)絡(luò)安全的開發(fā)、咨詢、培訓(xùn),同時也提供車聯(lián)網(wǎng)、自動駕駛、電驅(qū)動、車身控制等多個方向上的整體解決方案。對汽車E/E系統(tǒng)的深入了解是我們提供更完整、更準(zhǔn)確網(wǎng)絡(luò)安全分析、實(shí)施的基礎(chǔ)。

關(guān)于AVL:你可以通過STCCybersecurity@avl.com與AVL安全團(tuán)隊(duì)取得聯(lián)系。同時我們在后期會進(jìn)一步推出更多的安全文檔以分享網(wǎng)絡(luò)安全的工程實(shí)踐。

審核編輯 :李倩

-

網(wǎng)絡(luò)安全

+關(guān)注

關(guān)注

10文章

3193瀏覽量

60204 -

模型

+關(guān)注

關(guān)注

1文章

3305瀏覽量

49221

原文標(biāo)題:網(wǎng)絡(luò)安全:TARA方法、工具與案例

文章出處:【微信號:談思實(shí)驗(yàn)室,微信公眾號:談思實(shí)驗(yàn)室】歡迎添加關(guān)注!文章轉(zhuǎn)載請注明出處。

發(fā)布評論請先 登錄

相關(guān)推薦

智能網(wǎng)聯(lián)汽車網(wǎng)絡(luò)安全開發(fā)解決方案

如何配置 VLAN 以提高網(wǎng)絡(luò)安全

常見的網(wǎng)絡(luò)硬件設(shè)備有哪些?國產(chǎn)網(wǎng)絡(luò)安全主板提供穩(wěn)定的硬件支持

如何利用IP查詢技術(shù)保護(hù)網(wǎng)絡(luò)安全?

IP風(fēng)險(xiǎn)畫像如何維護(hù)網(wǎng)絡(luò)安全

網(wǎng)絡(luò)安全技術(shù)商CrowdStrike與英偉達(dá)合作

人工智能大模型在工業(yè)網(wǎng)絡(luò)安全領(lǐng)域的應(yīng)用

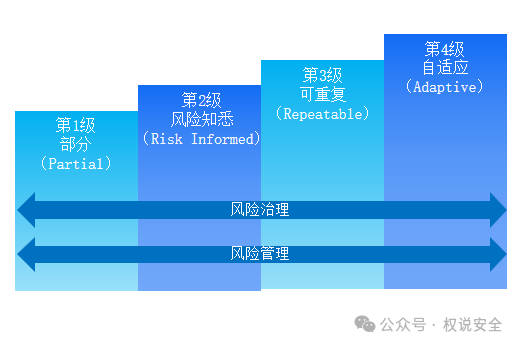

專家解讀 | NIST網(wǎng)絡(luò)安全框架(3):層級配置

Palo Alto Networks與IBM攜手,深化網(wǎng)絡(luò)安全合作

揭秘!家用路由器如何保障你的網(wǎng)絡(luò)安全

企業(yè)網(wǎng)絡(luò)安全的全方位解決方案

勒索病毒的崛起與企業(yè)網(wǎng)絡(luò)安全的挑戰(zhàn)

自主可控是增強(qiáng)網(wǎng)絡(luò)安全的前提

工業(yè)發(fā)展不可忽視的安全問題——OT網(wǎng)絡(luò)安全

網(wǎng)絡(luò)安全:TARA方法、工具與案例

網(wǎng)絡(luò)安全:TARA方法、工具與案例

評論