下一代防病毒(NGAV)、端點檢測和響應(EDR)以及端點保護平臺(EPP)等網(wǎng)絡安全解決方案面臨著濫用、篡改和利用,以實現(xiàn)初始訪問和持久性。威脅者知道,破壞這些防御系統(tǒng)往往更容易得到他們想要的東西。但有多少團隊在網(wǎng)絡安全中優(yōu)先考慮防篡改?

想象一下你鎮(zhèn)上的一家小銀行。該銀行投資了最先進的安全設備,有頂級的攝像頭和敏感的警報器,并與中央系統(tǒng)進行通信。在主要的保險箱上有一個大而硬的生物識別鎖,在厚重的鋼門后面有安全保障。

一切都感覺非常安全,直到有一天,電源關(guān)閉了。突然間,沒有電=沒有網(wǎng)絡=沒有安全。顯然,要繞過這個最先進的安全系統(tǒng),你所要做的就是撥動為銀行供電的開關(guān)。

終止服務時間

我們都在電影中看到過這些場景,但在網(wǎng)絡安全領域,這其實離現(xiàn)實并不遙遠。網(wǎng)絡犯罪分子總是在研究,并試圖在開始攻擊之前終止所有監(jiān)控工具和安全解決方案,如EDR、NGAV、EPP等。令人擔憂的是,這通常不是很復雜的做法,你只需要終止系統(tǒng)進程和服務。

這有多難呢?如果一個攻擊者已經(jīng)泄露了管理權(quán)限,他們可以運行一個簡單的腳本來殺死所有的進程。如果這不起作用,他們可以安裝一個被破壞的/有漏洞的內(nèi)核驅(qū)動,從內(nèi)核空間進行工作。此外,攻擊者還可以使用鉤子篡改的方法來避免監(jiān)控。

為了繞過屬于微軟病毒倡議(MVI)并與早期啟動反惡意軟件(ELAM)驅(qū)動程序一起發(fā)貨的安全廠商(可以通過微軟更好地保護和隔離服務),威脅者可能會安裝一個較弱的安全廠商,競爭相同的安全類別,可以用來消除ELAM服務。Morphisec實驗室的威脅研究團隊在野外發(fā)現(xiàn)了一些威脅行為者使用的流行戰(zhàn)術(shù),其中之一是部署Malwarebytes子組件作為攻擊載體的一部分。

正常情況VS有針對性的篡改

我們可以將篡改技術(shù)分為兩類:一般的和有針對性的。

一般性的篡改方法

現(xiàn)代惡意軟件經(jīng)常試圖關(guān)閉系統(tǒng)中的服務,然后再轉(zhuǎn)入下一步的攻擊載體。Windows服務控制管理器(SCM)提供了一個恢復機制,可以在終止后重新啟動服務。但SCM恢復機制本身并不是保護關(guān)鍵服務的一個超級有效的補救措施。問題是總是有一個時間差--即使是非常小的時間差--在這個時間差里,一個服務沒有運行。即使服務快速恢復,安全系統(tǒng)通常是 "有狀態(tài) "的服務,所以為了準確恢復,恢復服務之前的 "狀態(tài) "是至關(guān)重要的。

一個持久的攻擊者也可以對系統(tǒng)使用DOS(拒絕服務)攻擊。這將運行一個終止/恢復的無限循環(huán),因此服務忙于自己的恢復而不是檢測和預防。

有針對性的篡改

網(wǎng)絡犯罪團伙獲取流行的安全軟件,包括免費的和高級的,并研究其如何工作。他們經(jīng)常發(fā)現(xiàn)產(chǎn)品中的特定錯誤,從而使他們能夠優(yōu)雅地終止產(chǎn)品。終止一些安全產(chǎn)品的另一種方法是通過濫用DLL劫持漏洞的錯誤來劫持流量。這方面的一個例子是2019年發(fā)現(xiàn)的Mcafee殺毒軟件的漏洞。

不幸的是,擁有最大市場份額的安全解決方案比小供應商更容易被篡改。這方面的一個例子是最近針對烏克蘭一家能源供應商的Indutroyer2攻擊。ESET研究博客發(fā)現(xiàn) "在連接到目標設備之前,該惡意軟件終止了一個用于標準日常操作的合法進程。除此之外,它還通過在文件名中添加.MZ來重命名這個應用程序。它這樣做是為了防止這個合法進程的自動重啟"。

當Red Team評估篡改時,他們通常從終止用戶模式的應用程序開始,或手動關(guān)閉特定的進程。上面的引文說明了攻擊者是如何復雜和了解恢復選項的。

內(nèi)核模式 VS. 用戶模式的篡改

關(guān)于防止用戶模式應用程序終止進程的問題已經(jīng)寫了很多,如進程資源管理器、任務管理器、PowerShell和Process Hacker。

Process Hacker帶有一個簽名的內(nèi)核模式驅(qū)動程序,它具有終止任何用戶模式進程的高級權(quán)限。不幸的是,Process Hacker驅(qū)動程序可以被用于惡意目的。這種攻擊技術(shù)被稱為 "自帶易受攻擊的驅(qū)動程序"。

目前,關(guān)于內(nèi)核模式篡改的信息并不多。隨著網(wǎng)絡犯罪集團變得越來越復雜,最近的攻擊顯示惡意代碼正在進入操作系統(tǒng)的低層。在內(nèi)核模式下運行的代碼通常是受信任的代碼,具有廣泛的系統(tǒng)權(quán)限。這意味著它可以終止進程,刪除系統(tǒng)回調(diào),并在某些情況下,修改Windows內(nèi)核的實際行為。微軟在幾年前推出了PatchGuard技術(shù)來處理內(nèi)核鉤子。然而,它仍然不是無懈可擊的,不能防止對所有內(nèi)核結(jié)構(gòu)的篡改。

確保網(wǎng)絡安全中的防篡改是有效的

為了評估網(wǎng)絡工具的防篡改效果,需要尋找的一些東西包括:進程是否可以被各種工具終止,文件是否可以在磁盤上被修改或重命名,以及保護是否在 "安全模式 "啟動時有效。

如前所述,另一個需要注意的重要因素是--也許是反直覺的--網(wǎng)絡安全供應商的規(guī)模。小型供應商被篡改的可能性明顯低于大型供應商,而開源EDR則是一個很容易的目標。例如,OpenEDR很容易被Process Hacker終止,盡管它有自我防御功能。

對于網(wǎng)絡安全廠商來說,保持警惕以防止其產(chǎn)品被篡改是很重要的。如果網(wǎng)絡安全廠商能夠與操作系統(tǒng)廠商合作,將統(tǒng)一的防篡改解決方案標準化,那么世界將會受益。這將使他們能夠就可信的安全解決方案如何被操作系統(tǒng)識別為關(guān)鍵系統(tǒng)達成一致。MITRE對供應商也有幾個非常重要的建議。

虹科Morphisec對保護我們的產(chǎn)品不被篡改非常重視。我們所有的產(chǎn)品和服務都是防彈的,而且我們一直在尋找新的方法來加強我們終端解決方案的完整性。要了解更多關(guān)于虹科Morphisec革命性的移動目標防御技術(shù),即在運行時在內(nèi)存中阻止網(wǎng)絡攻擊,請聯(lián)系我們。

拓展閱讀

Morphisec(摩菲斯)

Morphisec(摩菲斯)作為移動目標防御的領導者,已經(jīng)證明了這項技術(shù)的威力。他們已經(jīng)在5000多家企業(yè)部署了MTD驅(qū)動的漏洞預防解決方案,每天保護800多萬個端點和服務器免受許多最先進的攻擊。事實上,Morphisec(摩菲斯)目前每天阻止15,000至30,000次勒索軟件、惡意軟件和無文件攻擊,這些攻擊是NGAV、EDR解決方案和端點保護平臺(EPP)未能檢測和/或阻止的。(例如,Morphisec客戶的成功案例,Gartner同行洞察力評論和PeerSpot評論)在其他NGAV和EDR解決方案無法阻止的情況下,在第零日就被阻止的此類攻擊的例子包括但不限于:

勒索軟件(例如,Conti、Darkside、Lockbit)

后門程序(例如,Cobalt Strike、其他內(nèi)存信標)

供應鏈(例如,CCleaner、華碩、Kaseya payloads、iTunes)

惡意軟件下載程序(例如,Emotet、QBot、Qakbot、Trickbot、IceDid)

Morphisec(摩菲斯)為關(guān)鍵應用程序,windows和linux本地和云服務器提供解決方案,2MB大小快速部署。

免費的Guard Lite解決方案,將微軟的Defener AV變成一個企業(yè)級的解決方案。讓企業(yè)可以從單一地點控制所有終端。

-

網(wǎng)絡安全

+關(guān)注

關(guān)注

10文章

3193瀏覽量

60206

發(fā)布評論請先 登錄

相關(guān)推薦

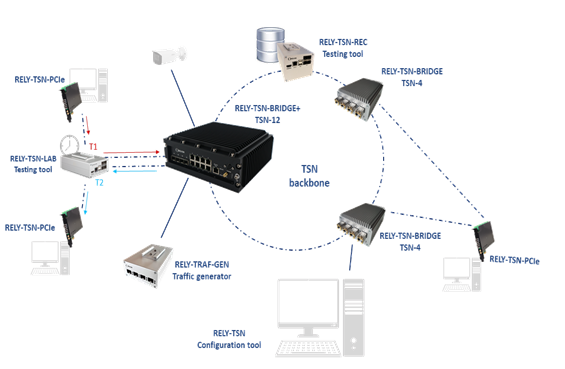

虹科方案 僅需4個步驟!輕松高效搭建虹科TSN測試網(wǎng)絡

電科網(wǎng)安榮獲2024年網(wǎng)絡安全技術(shù)應用典型案例

邏輯異或在網(wǎng)絡安全中的應用實例

IP風險畫像如何維護網(wǎng)絡安全

網(wǎng)絡安全技術(shù)商CrowdStrike與英偉達合作

虹軟科技獲ISO/SAE 21434 網(wǎng)絡安全管理體系認證

海外高防服務器對網(wǎng)絡安全保護的影響

TüV南德:建立可持續(xù)網(wǎng)絡安全是對企業(yè)數(shù)字化保護的重中之重

Palo Alto Networks與IBM攜手,深化網(wǎng)絡安全合作

揭秘!家用路由器如何保障你的網(wǎng)絡安全

4G無線路由器:為您的網(wǎng)絡安全提供保護

SDWAN技術(shù)是否會增加網(wǎng)絡安全風險?SD-WAN如何確保網(wǎng)絡通信的安全性?

自主可控是增強網(wǎng)絡安全的前提

工業(yè)發(fā)展不可忽視的安全問題——OT網(wǎng)絡安全

虹科分享 | 您的網(wǎng)絡安全是否防篡改

虹科分享 | 您的網(wǎng)絡安全是否防篡改

評論