什么是 CSRF 攻擊?

跨站點請求偽造 (CSRF) 攻擊允許攻擊者偽造請求并將其作為登錄用戶提交到 Web 應用程序,CSRF 利用 HTML 元素通過請求發送環境憑據(如 cookie)這一事實,甚至是跨域的。

與 XSS 一樣,要發起 CSRF 攻擊,攻擊者必須說服受害者單擊或導航到鏈接。與 XSS 不同的是,CSRF 只允許攻擊者向受害者的來源發出請求,并且不會讓攻擊者在該來源內執行代碼。這并不意味著 CSRF 攻擊的防御變得不那么重要。正如我們將在示例中看到的,CSRF 可能與 XSS 一樣危險。

CSRF的背景

Web 起源于查看靜態文檔的平臺,很早就添加了交互性,在POSTHTTP 中添加了動詞,

聲明:本文內容及配圖由入駐作者撰寫或者入駐合作網站授權轉載。文章觀點僅代表作者本人,不代表電子發燒友網立場。文章及其配圖僅供工程師學習之用,如有內容侵權或者其他違規問題,請聯系本站處理。

舉報投訴

-

Web服務器

+關注

關注

0文章

138瀏覽量

24486 -

URL

+關注

關注

0文章

139瀏覽量

15479 -

HTML語言

+關注

關注

0文章

3瀏覽量

3705 -

csrf

+關注

關注

0文章

7瀏覽量

2271

原文標題:逆天了,你知道什么是CSRF 攻擊嗎?如何防范?

文章出處:【微信號:magedu-Linux,微信公眾號:馬哥Linux運維】歡迎添加關注!文章轉載請注明出處。

發布評論請先 登錄

相關推薦

CSRF攻擊的基本原理 如何防御CSRF攻擊

在當今數字化時代,隨著網絡應用的快速發展,網絡安全問題變得日益突出,網絡攻擊手段也日益猖獗。在眾多網絡安全攻擊手段中,CSRF(跨站請求偽造)攻擊是一種被廣泛認為具有潛在危害且常見的

【assingle原創】試論網絡入侵、攻擊與防范技術

,闡述了防范網絡入侵與攻擊的主要技術措施。 關鍵詞:安全和保密網絡入侵和攻擊防范技術 中圖分類號:TP31文獻標識碼:A文章編號:1 6 7 2—379l(2009)06(a)一001

發表于 02-26 16:56

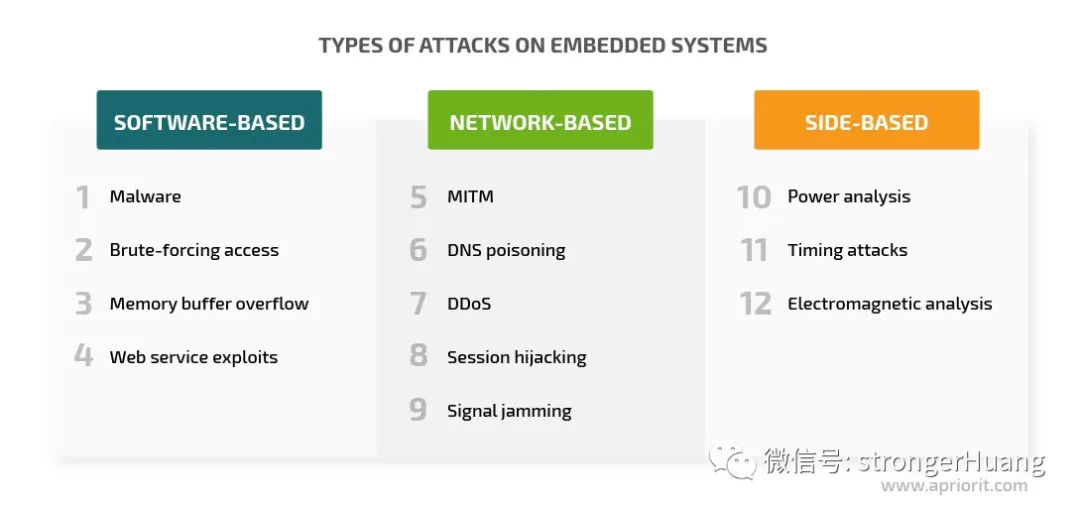

針對非接觸式安全微控制器的攻擊方式及防范措施

復存在。因此,這些芯片也需要被保護,以防止對鑒權密鑰的非法讀取。 總體而言,芯片制造商的目標是采取經過測試和驗證的有效防范措施,來應對多方面的威脅。這些威脅主要可被分為三類:故障誘導攻擊、物理攻擊和旁通

發表于 12-05 09:54

《DNS攻擊防范科普系列1》—你的DNS服務器真的安全么?

DNS服務器,即域名服務器,它作為域名和IP地址之間的橋梁,在互聯網訪問中,起到至關重要的作用。每一個互聯網上的域名,背后都至少有一個對應的DNS。對于一個企業來說,如果你的DNS服務器因為攻擊而無

發表于 10-16 15:21

《DNS攻擊防范科普系列2》 -DNS服務器怎么防DDoS攻擊

在上個系列《你的DNS服務真的安全么?》里我們介紹了DNS服務器常見的攻擊場景,看完后,你是否對ddos攻擊憂心重重?本節我們來告訴你,怎么

發表于 10-16 15:28

如何去防范惡意代碼攻擊呢

在享受便利的同時,卻往往忽視了隱私的保護。操作系統的漏洞、應用安全的不完善,都會導致物聯設備被惡意代碼注入,從而導致個人賬號等隱私泄露。那么如何去防范惡意代碼攻擊呢?從當前的技術角度來講,僅僅通過系統

發表于 01-25 06:10

對Rijndael的JAVA差分攻擊與防范

本文探討了對Rijndael算法的各種攻擊,介紹了一種對Rijndael算法差分攻擊的JAVA實現,提出了幾種防范對Rijndael算法差分攻擊的方法。關鍵詞:Rijndael;JAV

發表于 08-22 10:06

?14次下載

基于恩智浦(NXP)防范新的釣魚詐騙攻擊

隨著攻擊者與攻擊計劃變得日益縝密和成熟,加上消費者越來越能接納新的技術,在推動物聯網擴展的同時,也提高了接收物聯網邊緣節點“誘餌”的機率。如何做好準備以防范新的釣魚詐騙攻擊?

發表于 11-24 17:31

?824次閱讀

Web安全之CSRF攻擊

CSRF(Cross Site Request Forgery),中文是跨站點請求偽造。CSRF攻擊者在用戶已經登錄目標網站之后,誘使用戶訪問一個攻擊頁面,利用目標網站對用戶的信任,以

發表于 11-27 13:31

?1852次閱讀

你知道什么是CSRF攻擊嗎?如何防范?

你知道什么是CSRF攻擊嗎?如何防范?

評論