面對層出不窮的網絡安全事件,如何降低漏洞被利用的風險,是網絡安全廠商和客戶比較頭痛的事情。日前,國內專注于保密與非密領域的分級保護、等級保護、業務連續性安全和大數據安全產品解決方案與相關技術研究開發的領軍企業——國聯易安的產品市場專家給出了答案:

一是明白什么是網絡安全漏洞。網絡安全漏洞也稱為脆弱性,是信息系統在需求、設計、實現、配置、運行等過程中,有意或無意產生的可被威脅利用的缺陷,這些缺陷存在于件應用、軟件模塊、驅動甚至硬件設備等各個層次和環節之中。

漏洞按照危害程度分為嚴重、高危、中危、低危4種級別;按照漏洞被人掌握的情況,又可以分為已知漏洞、未知漏洞和0day等幾種類型;CNNVD將信息安全漏洞劃分為配置錯誤、代碼問題、信息泄露、輸入驗證、緩沖區錯誤、跨站腳本、路徑遍歷、SQL注入等26種類型。

二是內網失陷服務器主動發現。失陷服務器是指被黑客攻破、被控制的服務器,可能被盜取數據、植入黑鏈,當做肉雞成為攻擊內網的工具,危害很大、后患無窮。為此,一方面開發單位搜索引擎查找暗鏈,定期用網頁爬蟲抓取存儲單位的網頁,用關鍵詞進行查詢,人工檢驗查詢結果,經過不斷的治理,暗鏈問題越來越少。

另一方面是搭建分布式蜜罐系統進行主動誘捕內網滲透的失陷主機,蜜罐作為一種主動防御工具,是防火墻、WAF、IPS等被動防御很好的補充,通過變換IP的方式,使攻擊者真假難辨。

三是減少攻擊面。攻擊面是攻擊者可能利用應用程序的所有方式,不僅包括軟件、操作系統、網絡服務和協議,還包括域名和SSL證書。減少攻擊面就是關閉或限制對網絡、系統、軟件、服務的訪問,應用“最小權限原則”,盡可能分層防御。

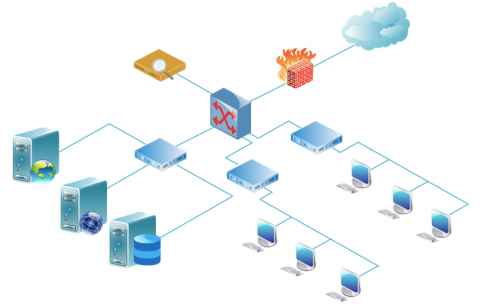

具體來講,要做好數據中心安全規劃。數據中心業務按功能可分為關鍵基礎設施、運維監控、核心虛擬化、數據庫、一卡通、等保測評、托管機房等區域,不同區域通過防火墻做好邊界隔離,數據庫區域采用白名單放行,即使有漏洞,一般人和黑客也無法訪問,安全風險得到降低;要做好訪問控制,根據業務和應用的安全級別制定相應的安全管理策略,比如運維、監控等重要業務推薦使用帶外管理,專用VPN等方式,重要業務系統須通過堡壘機訪問;做好特殊端口限制訪問,規定帶域名的系統僅開放80、8080、443端口,沒有域名的只開非Web端口;關閉22、3389、135、139、445等容易被黑客攻擊的端口。

國聯統一系統脆弱性管理平臺是由國聯易安的研究團隊自主研發的新一代漏洞掃描管理系統,涵蓋了網絡空間資產探測、系統漏洞掃描、虛擬機漏洞掃描、WEB漏洞掃描、網站安全監測、數據庫安全掃描、安全基線核查、工控漏洞掃描、WIFI安全檢測、APP安全掃描、大數據平臺漏洞掃描、Windows安全加固、等保合規關聯、分布式管理等功能。能全面、精準地檢測信息系統中存在的各種脆弱性問題,提供專業、有效的漏洞分析和修補建議,并結合可信的漏洞管理流程對漏洞進行預警、掃描、修復、審計。

審核編輯 黃宇

-

服務器

+關注

關注

12文章

9303瀏覽量

86061 -

網絡安全

+關注

關注

10文章

3193瀏覽量

60203

發布評論請先 登錄

相關推薦

專家呼吁:網絡安全建設亟需開放與合作

國產智能掃地機器人被曝存在安全漏洞,易隱私泄露

萬物互聯時代,搭建網絡安全的生態系統迫不及緩

藍牙mesh系列的網絡安全性

美停用中國無人機 稱存在網絡安全漏洞,真有其事還是其它原因?

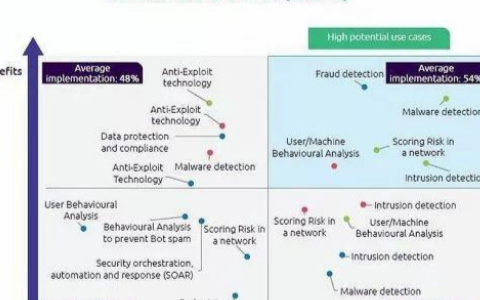

人工智能會是網絡安全技術的未來嗎

如何減少網絡安全中潛在的威脅安全漏洞

飛騰入選首批CITIVD信創政務產品安全漏洞專業庫技術支撐單位

網絡安全常見漏洞有哪些 網絡漏洞的成因有哪些

如何使用 IOTA?分析安全漏洞的連接嘗試

如何降低網絡安全漏洞被利用的風險

如何降低網絡安全漏洞被利用的風險

評論