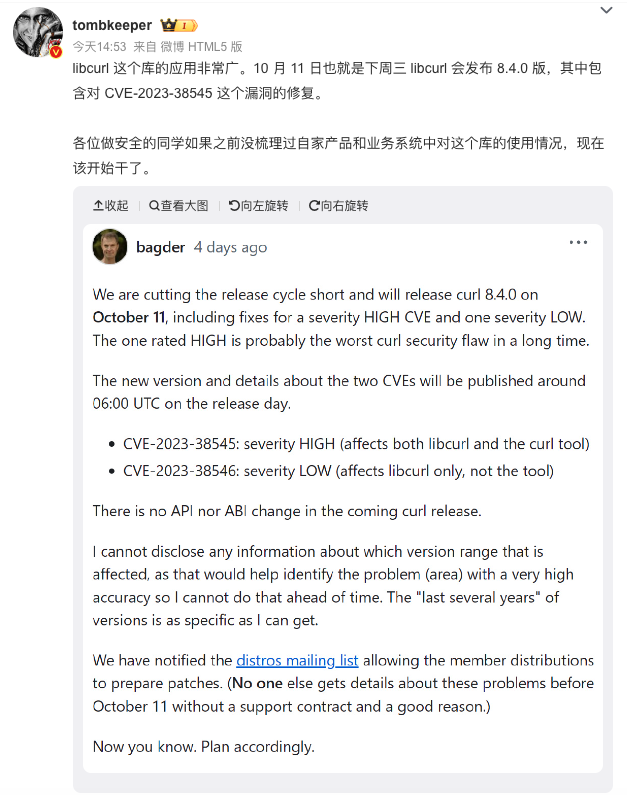

昨天,有人發(fā)了一張圖片,內(nèi)容是業(yè)界大佬TK教主的微博:

看樣子,是又有軟件暴漏洞了,這次輪到了libcurl這個(gè)庫。

漏洞經(jīng)常有,但能讓TK教主單獨(dú)發(fā)微博關(guān)注的漏洞,想必不是等閑之輩。

仔細(xì)看這張圖片,內(nèi)容是libcurl和curl工具的主要作者Daniel Stenberg(twitter名為@bagder)發(fā)布的一則twitter:

他們即將在本周三(10月11日)發(fā)布curl的8.4.0版本,其中包含修復(fù)兩個(gè)漏洞,其中一個(gè)高危,一個(gè)低危。

并且給出了這兩個(gè)漏洞的CVE編號(hào):

CVE-2023-38545

CVE-2023-38546

但注意,在curl新版本發(fā)布之前,關(guān)于這兩個(gè)漏洞的信息,作者半個(gè)字都不會(huì)說。他的twitter中寫的很清楚,甚至連這兩個(gè)漏洞影響哪些版本都不會(huì)透露,防止大家根據(jù)這點(diǎn)信息去比較版本更新歷史,找到這兩個(gè)漏洞。

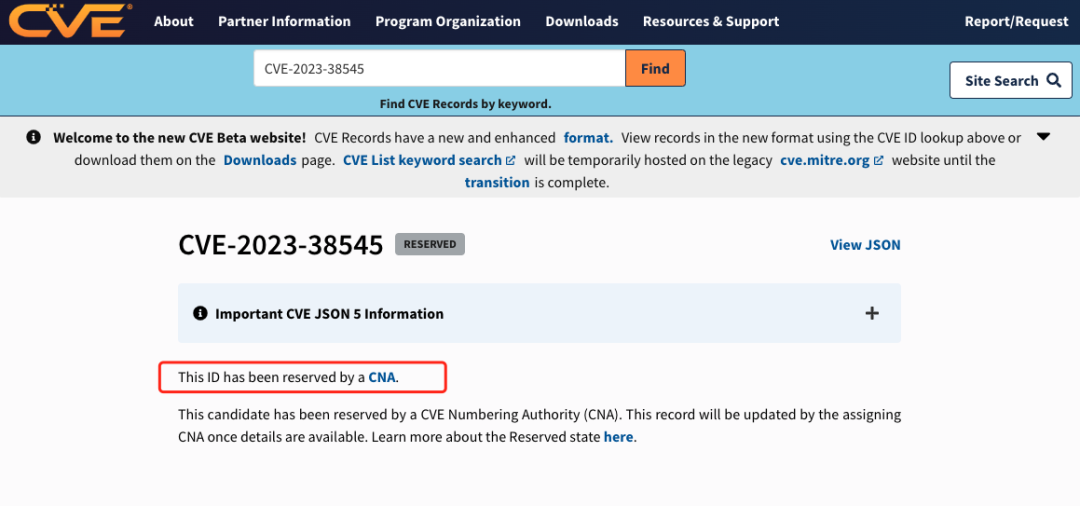

大家可以去CVE漏洞管理網(wǎng)站的官網(wǎng),可以看到這兩個(gè)漏洞目標(biāo)處于編號(hào)被保留狀態(tài),但漏洞細(xì)節(jié)沒有說明。

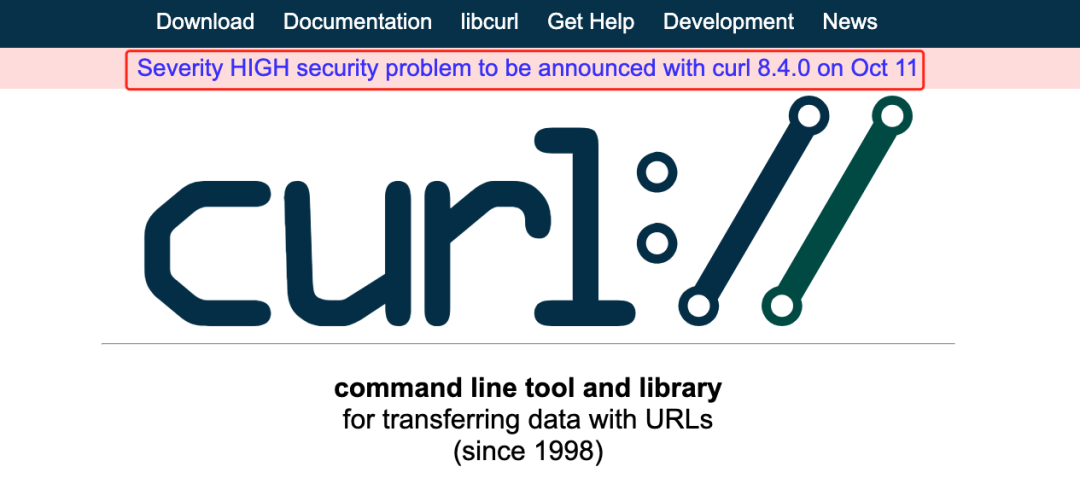

之所以要這么保密,是因?yàn)樽髡邚?qiáng)調(diào)了,這可能是很長一段時(shí)間以來libcurl最糟糕的漏洞,雖然沒有進(jìn)一步信息,但我琢磨著事情肯定是很嚴(yán)重的,不然不會(huì)這么高調(diào)宣布,連libcurl官網(wǎng)一進(jìn)去就是醒目的提醒:

curl大家應(yīng)該很熟悉,這是一個(gè)命令行工具和庫,用于在網(wǎng)絡(luò)上獲取或發(fā)送數(shù)據(jù)。它支持非常多的協(xié)議,包括 HTTP、HTTPS、FTP、FTPS、SFTP、LDAP、SMTP、POP3、IMAP、RTSP、RTMP等。

curl 常常被用于:

Web 頁面的下載:可以用來從任何 HTTP/HTTPS 服務(wù)器下載頁面。

API 測(cè)試和交互:開發(fā)者常用它來手動(dòng)測(cè)試 RESTful 或其他類型的 API。

數(shù)據(jù)傳輸:通過 FTP 或其他協(xié)議上傳和下載文件。

模擬網(wǎng)絡(luò)操作:可以自定義請(qǐng)求的各個(gè)部分,如 HTTP 方法、headers、cookies 等。

Web 頁面的上傳:例如,通過 HTTP POST 上傳表單數(shù)據(jù)。

驗(yàn)證和測(cè)試:檢查和測(cè)試 SSL 證書、跟蹤 HTTP 重定向等。

curl還提供了大量的選項(xiàng)和特性,使其成為網(wǎng)絡(luò)操作的強(qiáng)大工具。

如果僅僅是curl暴漏洞也不是什么大事,最關(guān)鍵的是,它的底層庫 libcurl 被廣泛應(yīng)用于各種軟件和項(xiàng)目中,使得開發(fā)者能夠在其應(yīng)用程序中進(jìn)行網(wǎng)絡(luò)交互。

軒轅之前做C/C++開發(fā)中,就經(jīng)常用到這個(gè)庫。即便你沒有直接引用,但你用到的一些中間件中,也很有可能間接用到了這個(gè)庫,這樣算下來,其影響面就非常廣了。

這次盲猜一波難不成是RCE遠(yuǎn)程代碼執(zhí)行?真要是這個(gè)那可就刺激了,其能量可能不亞于當(dāng)初的log4j核彈級(jí)漏洞。

各位程序員和運(yùn)維同學(xué),準(zhǔn)備好第一時(shí)間升級(jí)更新打補(bǔ)丁吧。

-

數(shù)據(jù)傳輸

+關(guān)注

關(guān)注

9文章

1952瀏覽量

64855 -

軟件

+關(guān)注

關(guān)注

69文章

5013瀏覽量

88075 -

漏洞

+關(guān)注

關(guān)注

0文章

204瀏覽量

15425

原文標(biāo)題:趕緊排查!libcurl 高危漏洞來了!

文章出處:【微信號(hào):LinuxHub,微信公眾號(hào):Linux愛好者】歡迎添加關(guān)注!文章轉(zhuǎn)載請(qǐng)注明出處。

發(fā)布評(píng)論請(qǐng)先 登錄

相關(guān)推薦

華為通過BSI全球首批漏洞管理體系認(rèn)證

大核桃防爆氣體檢測(cè)終端確保高危氣體場(chǎng)景“零事故、零傷害”的安全目標(biāo)

常見的漏洞分享

漏洞掃描一般采用的技術(shù)是什么

漏洞掃描的主要功能是什么

揭秘:頂堅(jiān)5G防爆手機(jī)如何為高危環(huán)境的安全作業(yè)保駕護(hù)航

光纖故障怎么排查

BIG WALNUT大核桃防爆手機(jī)在石油、化工等高危行業(yè)的應(yīng)用價(jià)值

國產(chǎn)貼片機(jī)SMT故障排查與預(yù)防

英特爾修補(bǔ)90項(xiàng)漏洞,其中包括Neural Compressor高危缺陷

GitHub存在高危漏洞,黑客可利用進(jìn)行惡意軟件分發(fā)

HTTP / 2 協(xié)議存高危漏洞,可能引發(fā)拒絕服務(wù)攻擊

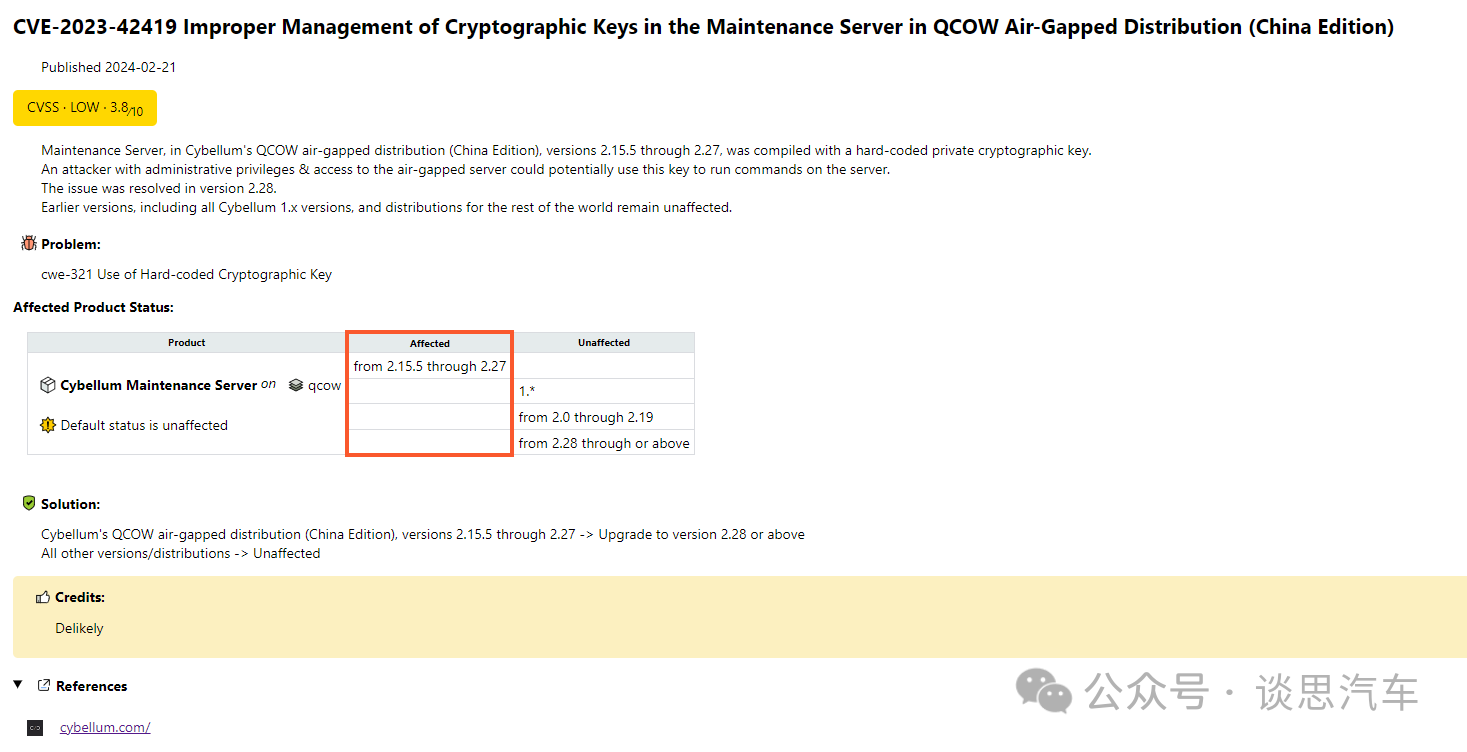

Cybellum汽車檢測(cè)平臺(tái)被曝漏洞,官方回復(fù)!全球汽車安全監(jiān)管持續(xù)升級(jí)

趕緊排查!libcurl高危漏洞來了!

趕緊排查!libcurl高危漏洞來了!

評(píng)論