本期作者/0xc4se

背景

WiFi Pineapple(大菠蘿)是由國外無線安全審計公司Hak5開發并售賣的一款無線安全測試神器。集合了一些功能強大的模塊,基本可以還原釣魚攻擊的全過程。在學習無線安全時也是一個不錯的工具,本文主要講WiFi Pineapple基礎配置和Evil Portal(惡意門戶)和HTTPeek(綿羊墻)模塊實現的倆種攻擊方式。

環境搭建

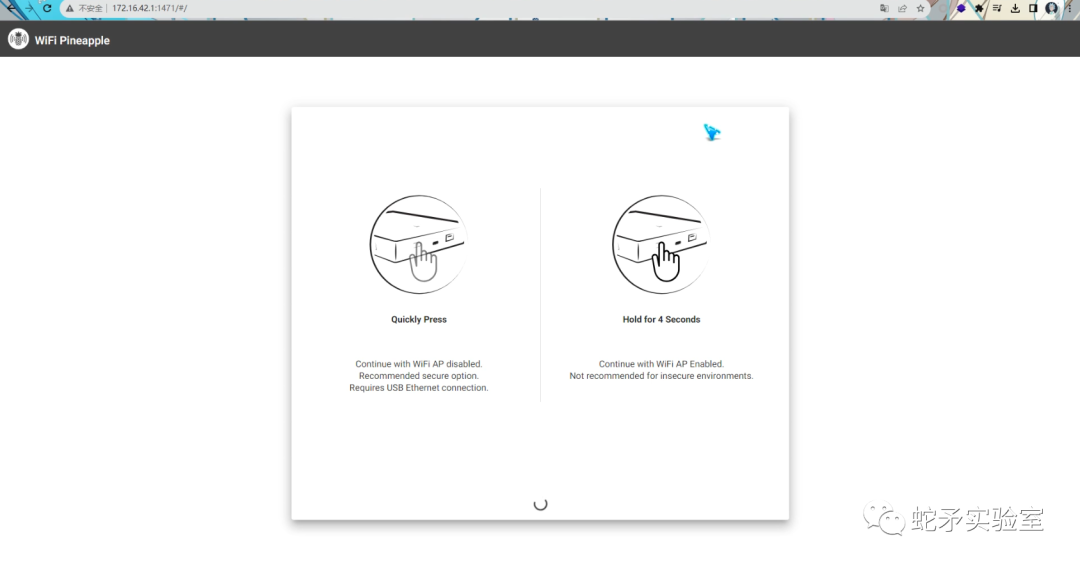

WiFi Pineapple連接電源后,等待機器開機后,藍燈開始閃爍,會生成一個Pineapple_xxxx的WiFi AP,我們使用pc連接wifi后訪問http://172.16.42.1:1471進行系統設置。通過長按4s WiFi Pineapple的重置按鈕來進行下一步。

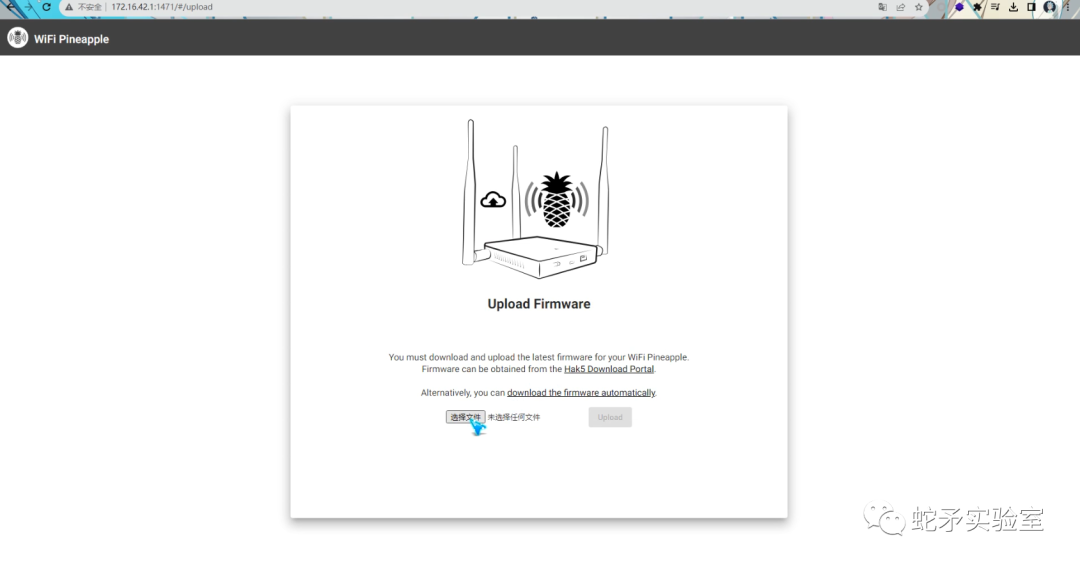

這里可以選擇聯網和本地上傳刷寫固件倆種方式。這里我選擇本地上傳文件上傳方式刷固件。

固件下載地址為"https://downloads.hak5.org/pineapple/mk7",下載完成后進行上傳并進行下一步。

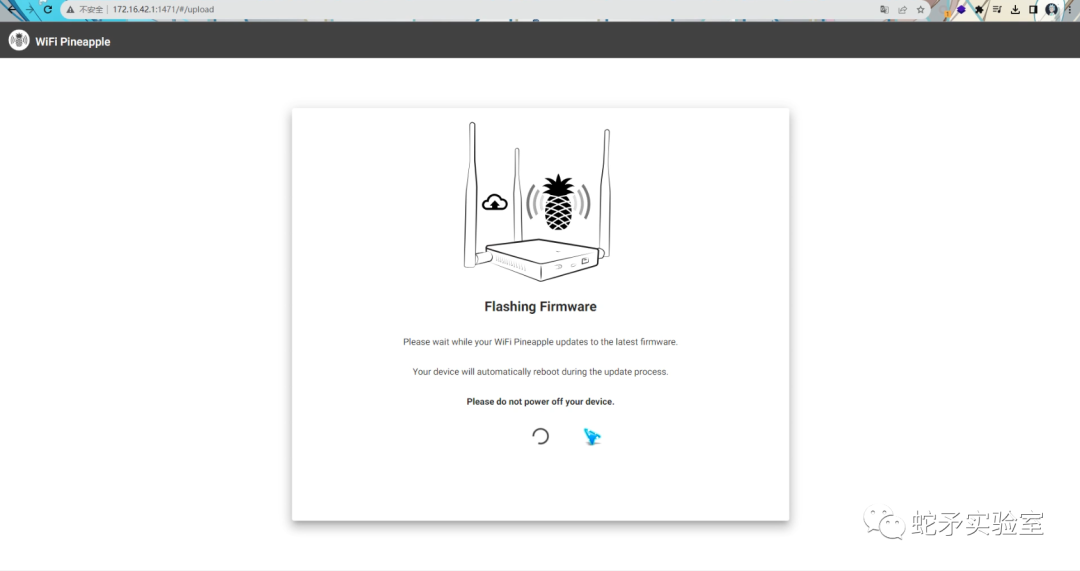

等待驗證完成,開始刷寫固件,此時設備的led燈開始紅色和藍色閃爍后,閃爍停止后,設備將重新啟動。

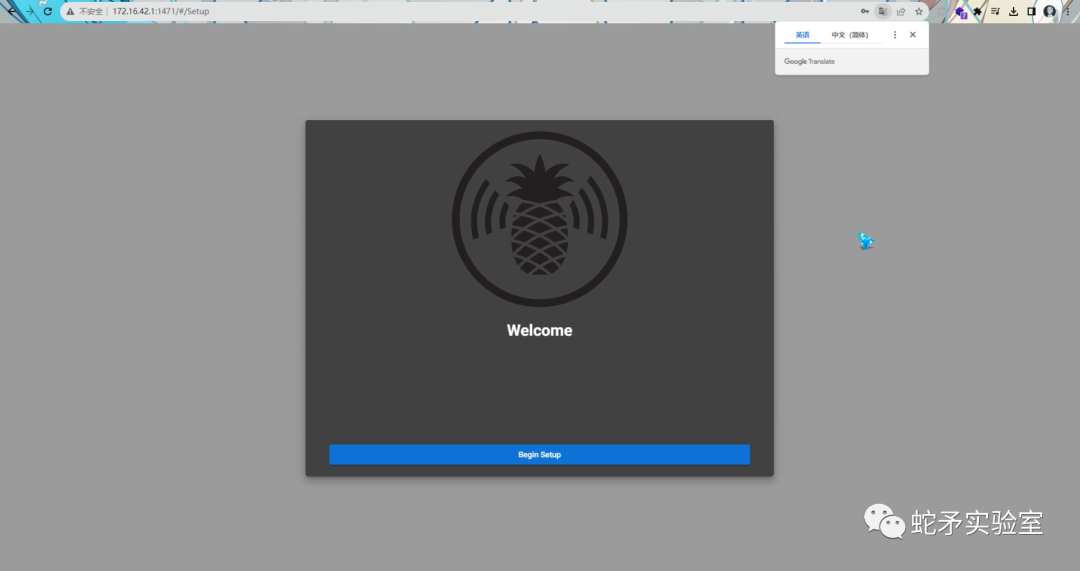

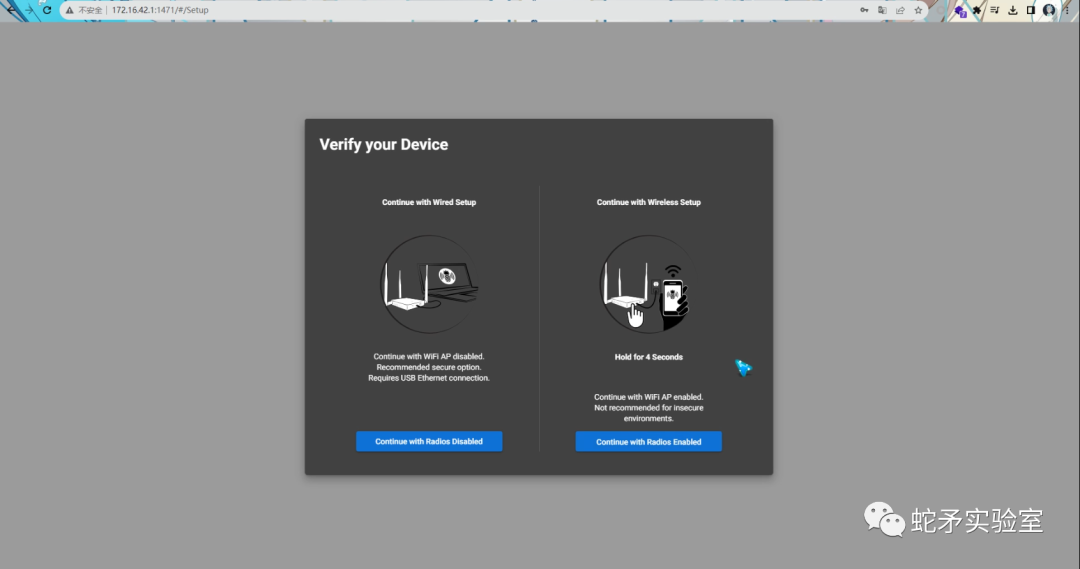

等待led燈停止閃爍后,我們重新連接Pineapple_xxxx的WiFi AP,并重新訪問http://172.16.42.1:1471,點擊begin setup開始設置系統。

按照消息提示按下重置按鈕 4 秒鐘,就可以進行下一步操作。

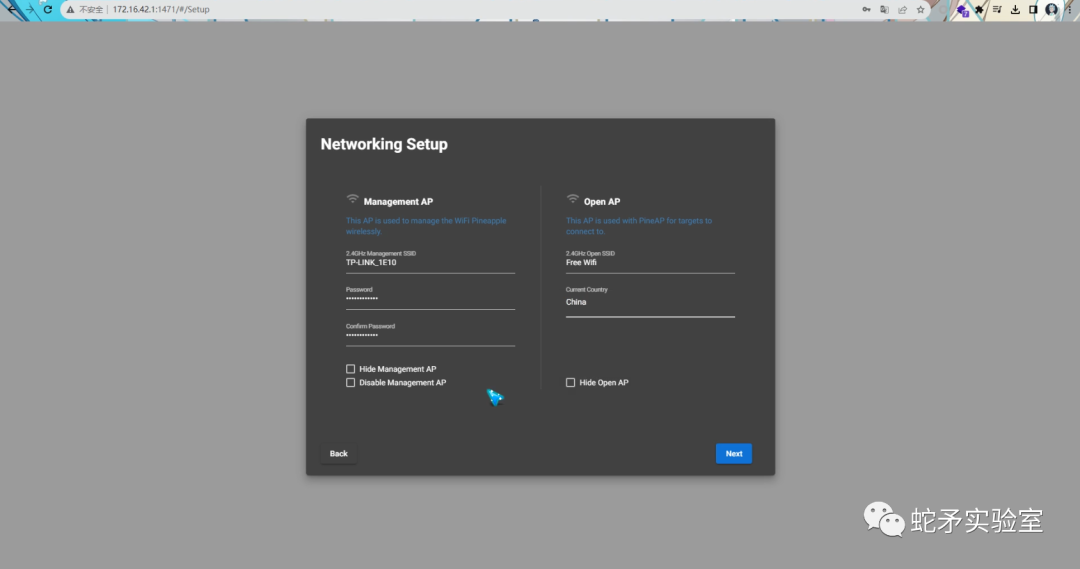

這里設置Management AP和Open AP,Management AP作為我們管理wifi pineapple的管理ap,而open ap是開放給其他人的。

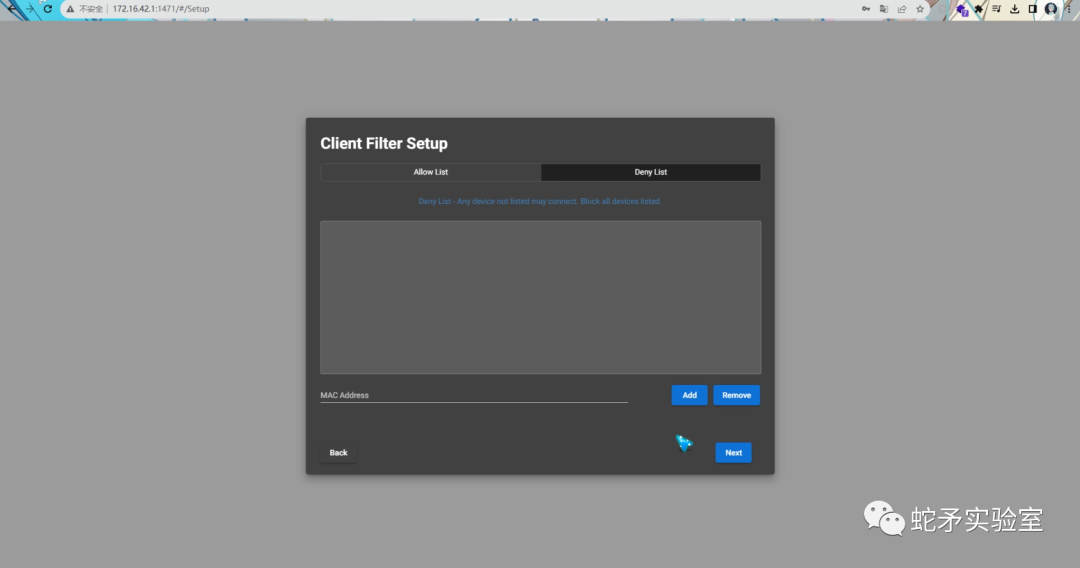

這里可以指定篩選客戶端,這里可以在“Allow List”和“Deny List”之間進行選擇。Allow List中添加允許的客戶端后,才可進行訪問。選擇Deny List則默認全部可訪問,在list中添加拒絕的客戶端可拒絕其訪問。選擇Allow List更加安全,但是這里我選擇Deny List。

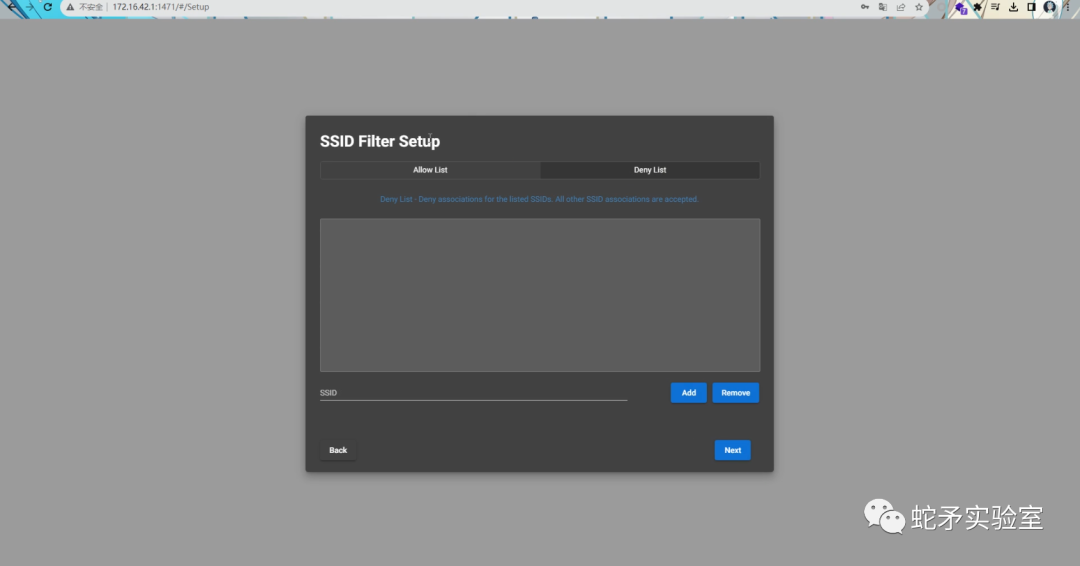

在這里我們可以指定 SSID 以允許或拒絕連接我們的wifipineapple,這里我默認選擇Deny List。

后面一路continue就行,設置完成后,我們重新訪問http://172.16.42.1:1471來進行登錄,并使用我們設置的密碼即可進行登錄。

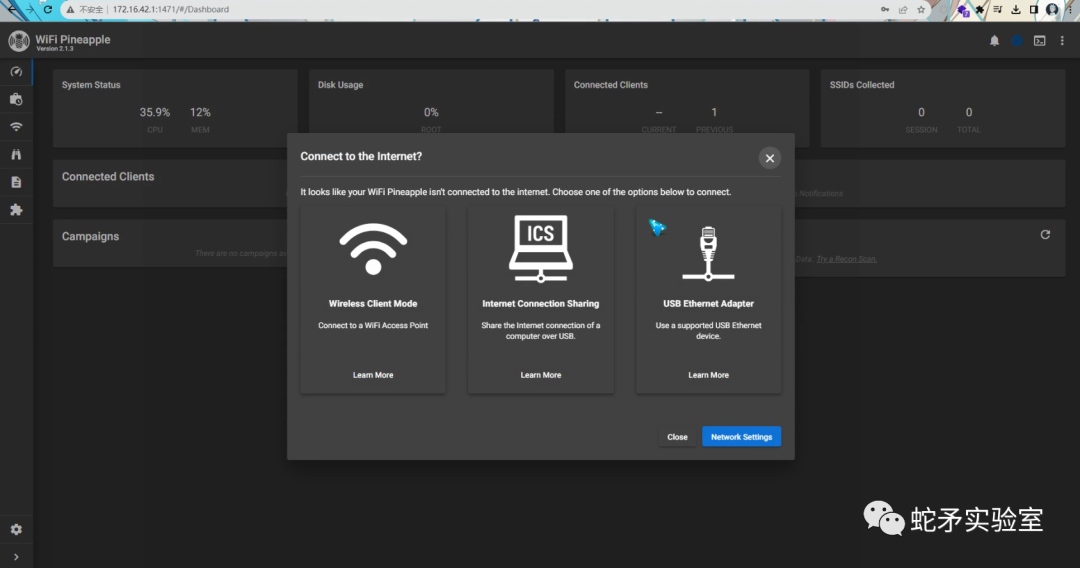

登錄后,此時Wifi Pineapple還不能連接網絡,這里彈窗讓我們選擇聯網方式。

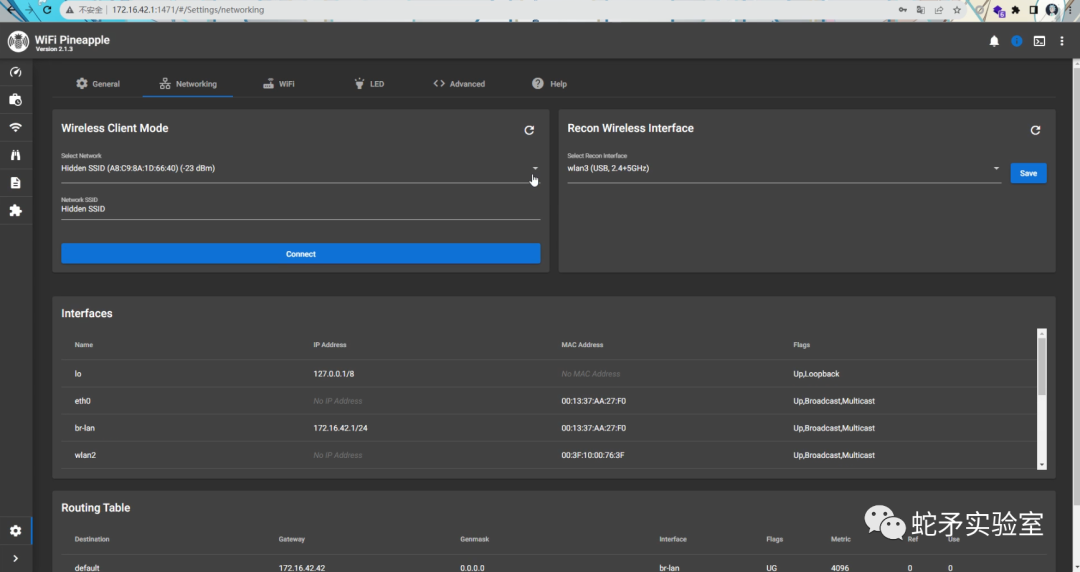

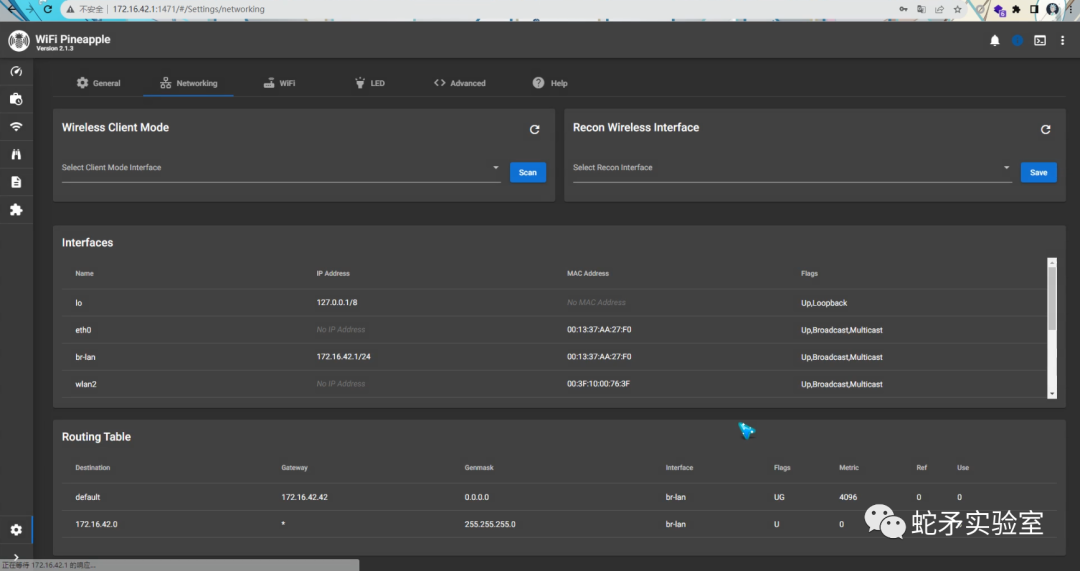

我們可以使用usb轉網口拓展塢插入wifi pineapple來連接網線,也可以選擇連接可上網wifi。在Networking選項中點擊scan可掃描出附近wifi,選擇相應的SSID,并輸入密碼后連接wifi。

此時基礎配置已經完成了。

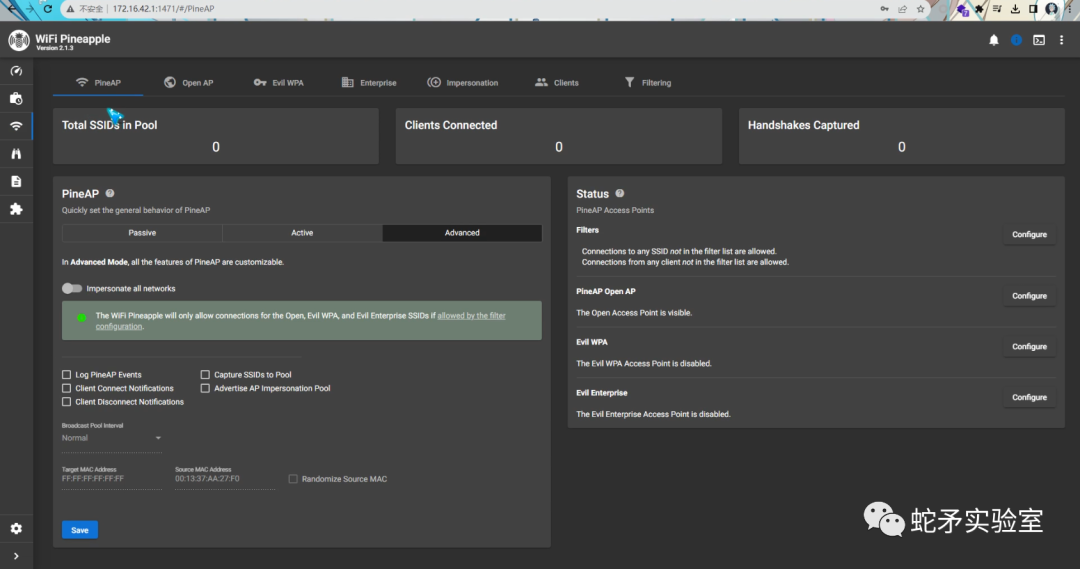

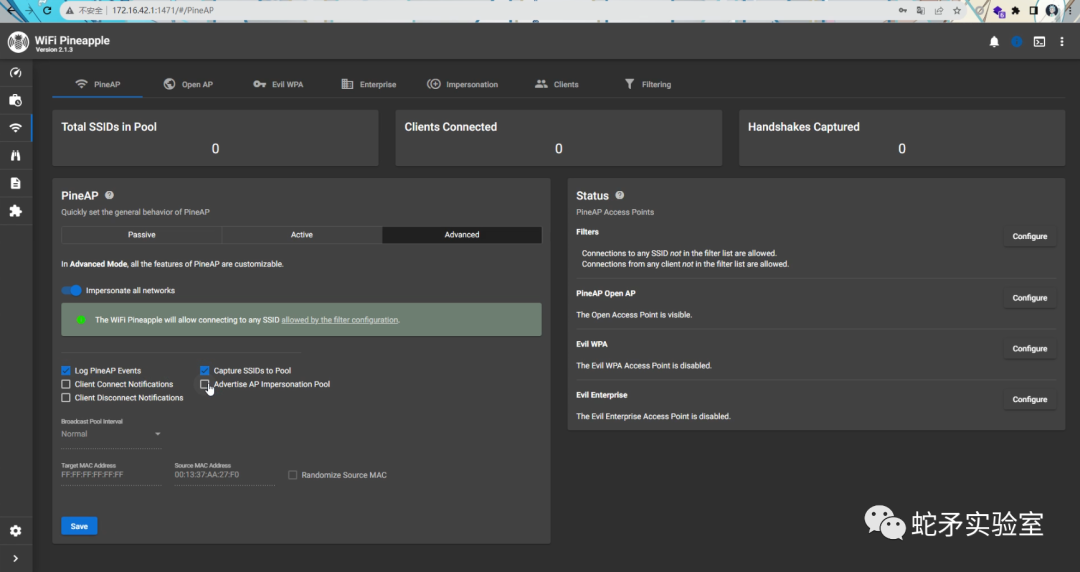

總結一下上面的內容,目前WiFi Pineapple生成了Management AP和Open AP,我們的PC機連接Management AP從web界面管理wifi pineapple,而Open AP開放給所有人使用。但是此時Management AP和Open AP都無法正常訪問外網,我們需要在PineAP菜單欄中開啟"Impersonate all networks"按鈕(如果你不像倆個AP聯網,可選擇不開啟該功能)。

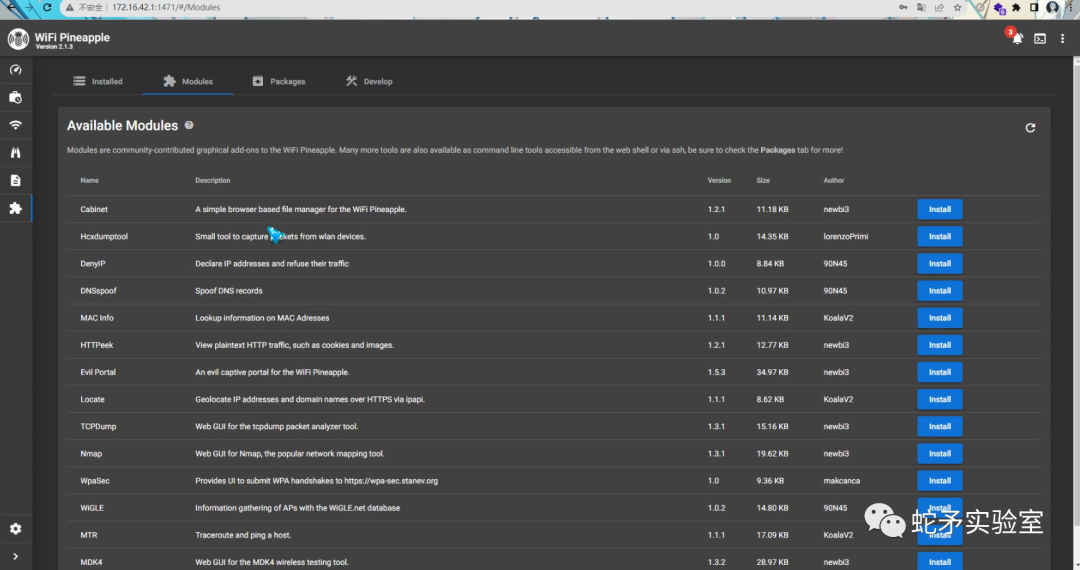

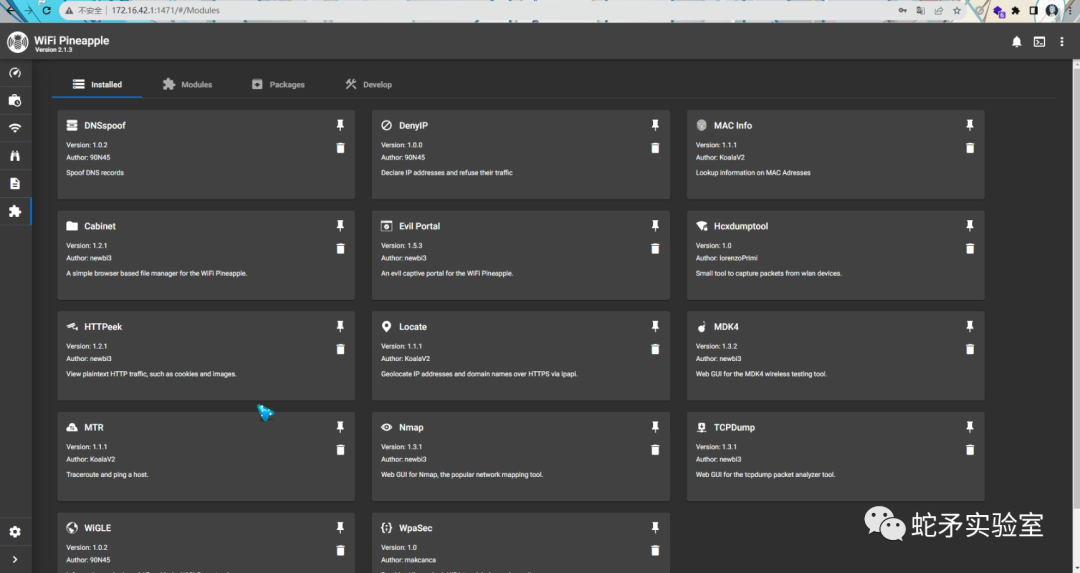

點擊菜單欄中的Modules,在Modules選項中選擇想要安裝的模塊進行安裝。這里我直接將所有模塊進行安裝添加到wifi pineapple。

WiFi Pineapple功能介紹

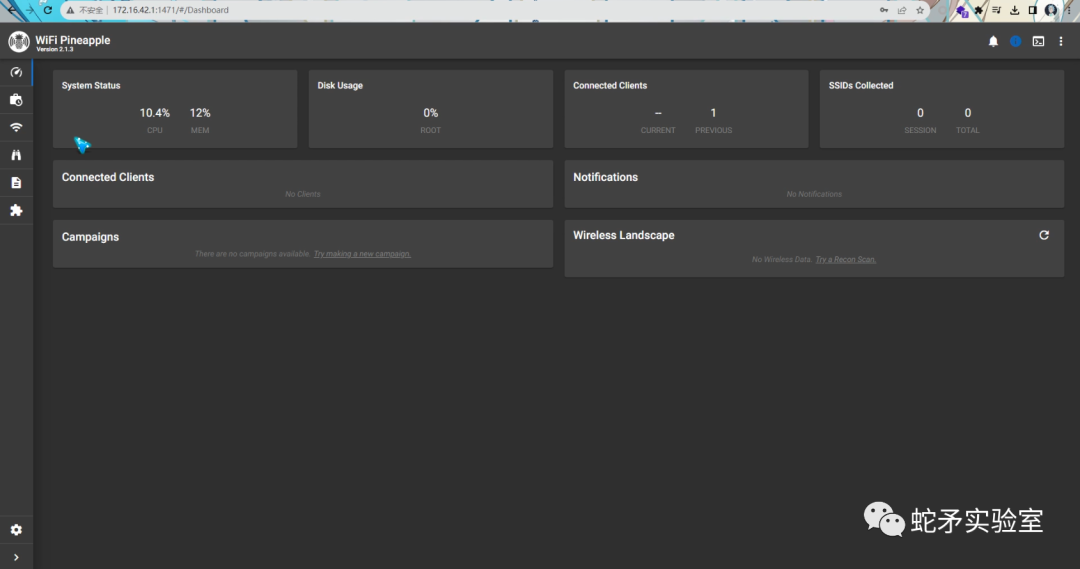

WiFi Pineapple web界面中共有Dashboard、Campains、PineAP、Recon、Logging、Modules以及Setting幾個菜單。

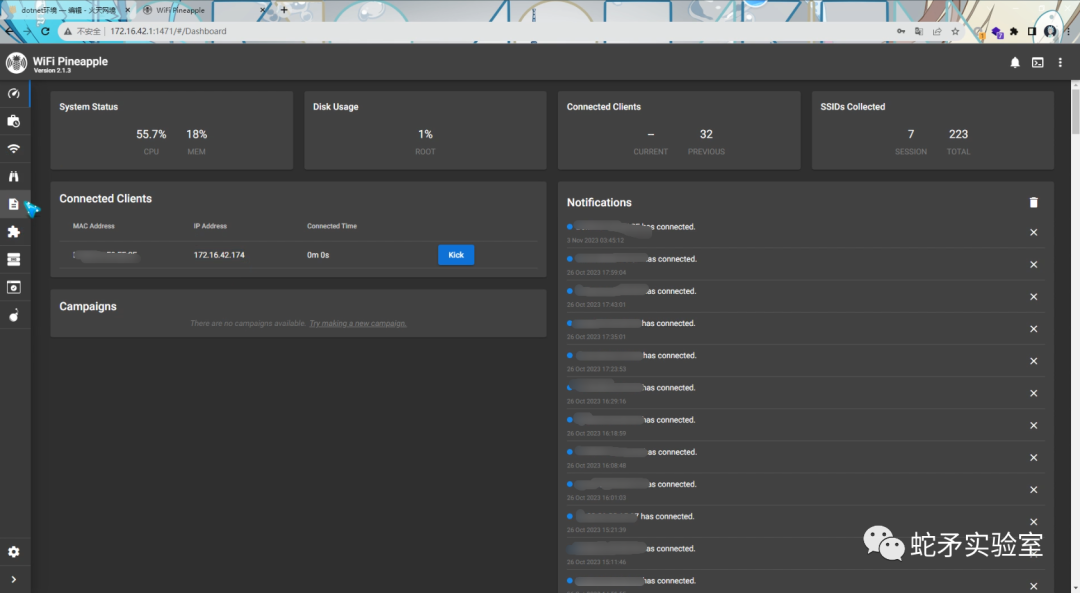

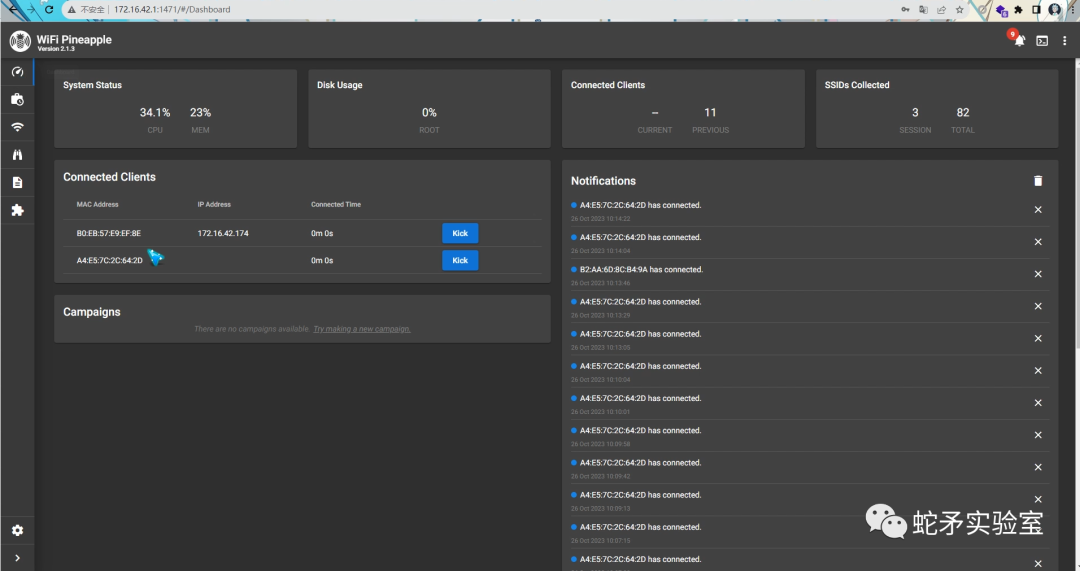

Dashboard:首頁儀表盤,有運行時間, CPU使用率, 客戶端連接數,通知通告,登陸頁面瀏覽器統計等信息。

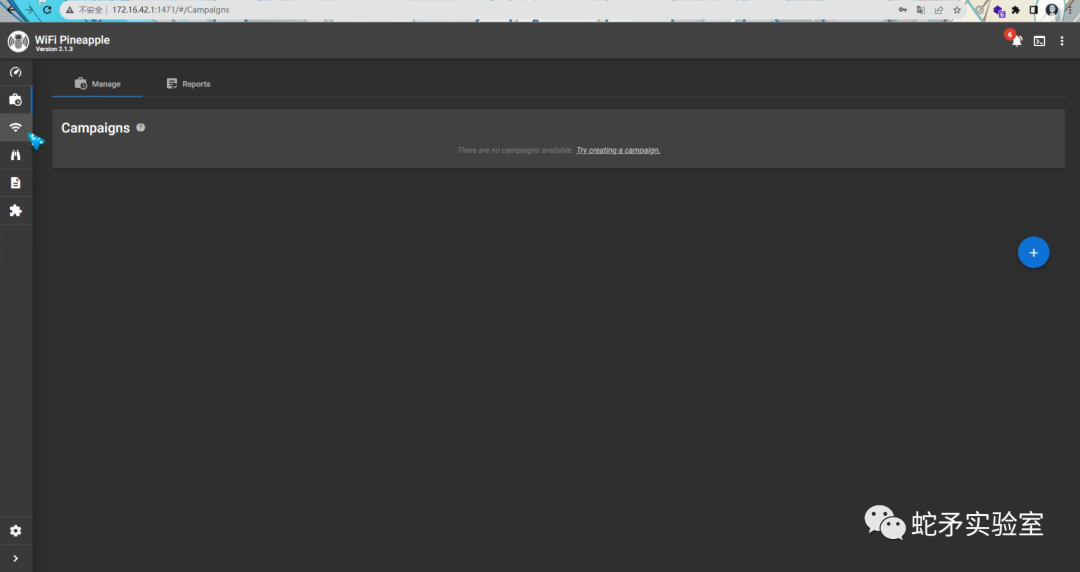

Campains:活動,已創建的廣告活動顯示在該頁面,其中顯示了當前狀態、名稱、創建日期和廣告系列類型。

Pin AP:AP套件,可設置WiFi Pineapple的流氓接入點。

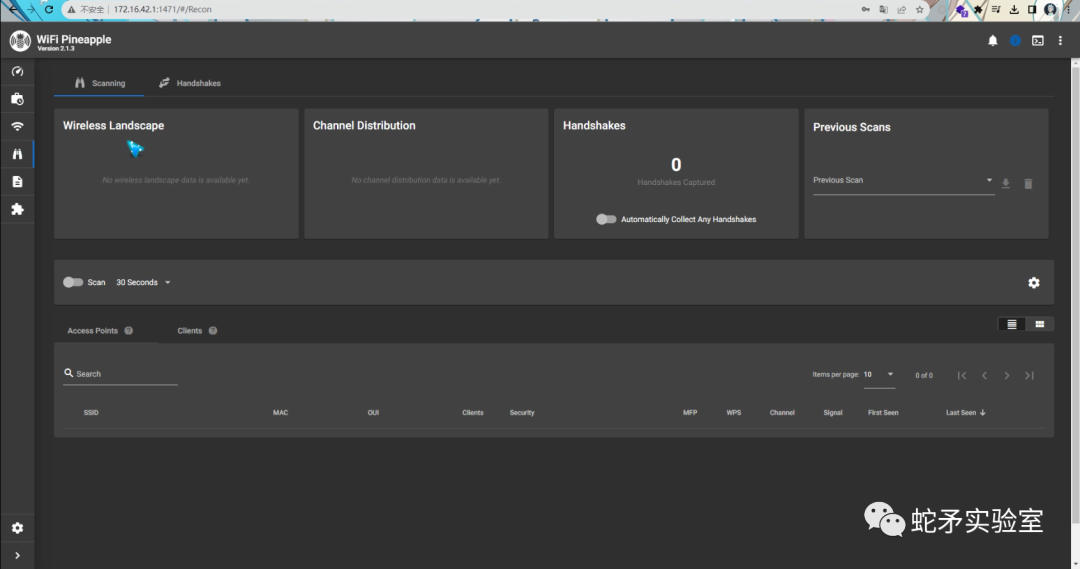

Recon:偵查, 用于偵查附近的wifi狀態信息等。

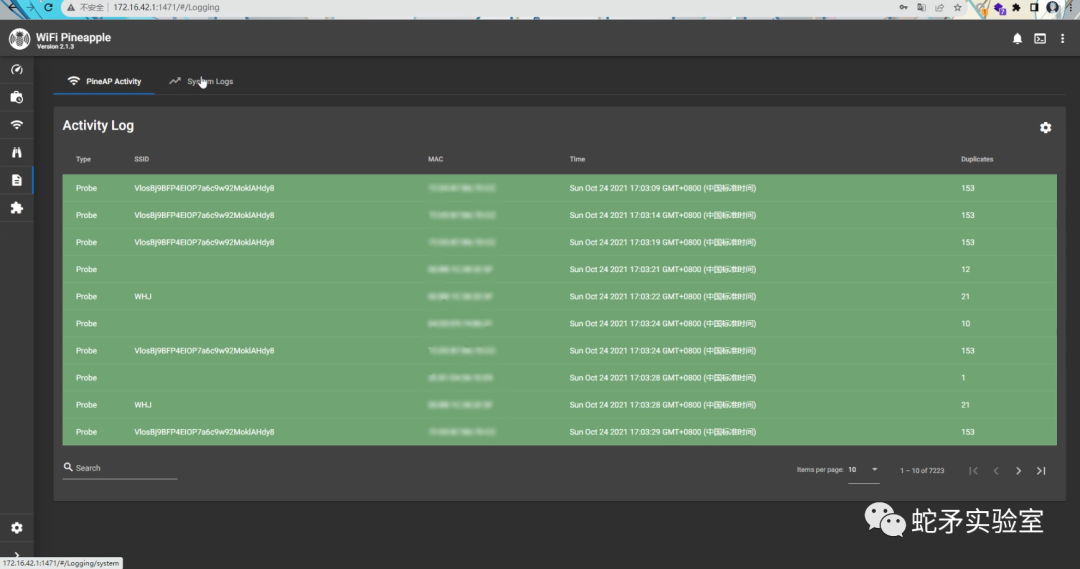

Logging:收集的WPA握手會顯示在這里。

Setting:setting頁面允許修改 WiFi pineapple的各個方面、檢查更新和自定義用戶界面。

模塊使用

這里就不講基礎功能的使用了,環境搭建一遍下來,差不多的功能都已經使用過了,所以這里我們直接開始模塊使用練習。

HTTPeek(綿羊墻)

HTTPeek 顯示連接到 Wifi 菠蘿的客戶端以明文形式發送的所有圖像、URL、cookie 和數據。

我們的手機連接到wifi pineapple的Open AP后。

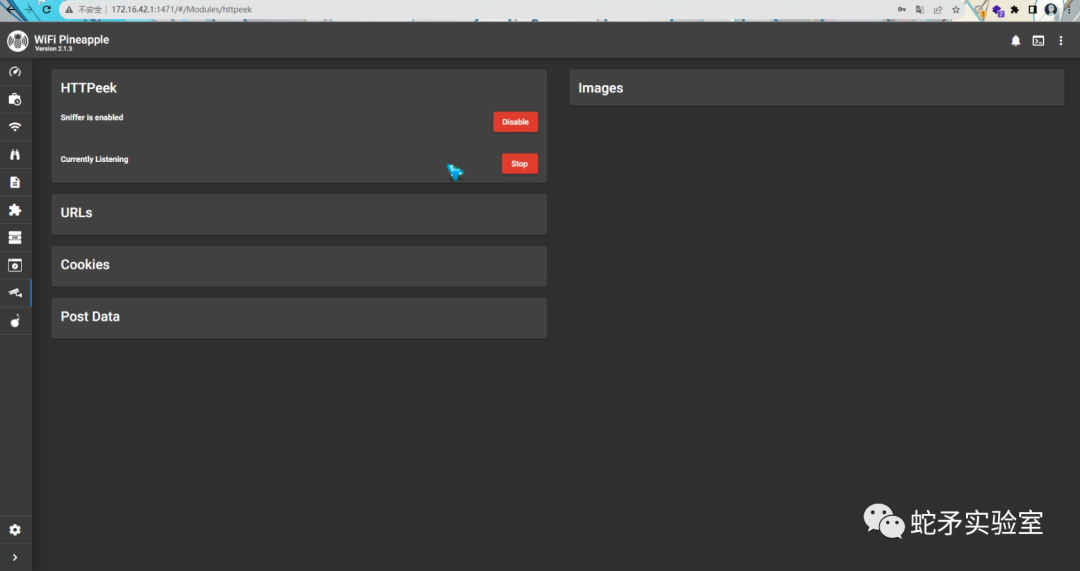

我們進入HTTPeek模塊

點擊Enable開啟模塊,點擊Start Listening 開始監聽,手機所有連到 Pineapple 客戶端的http連接都會被抓到

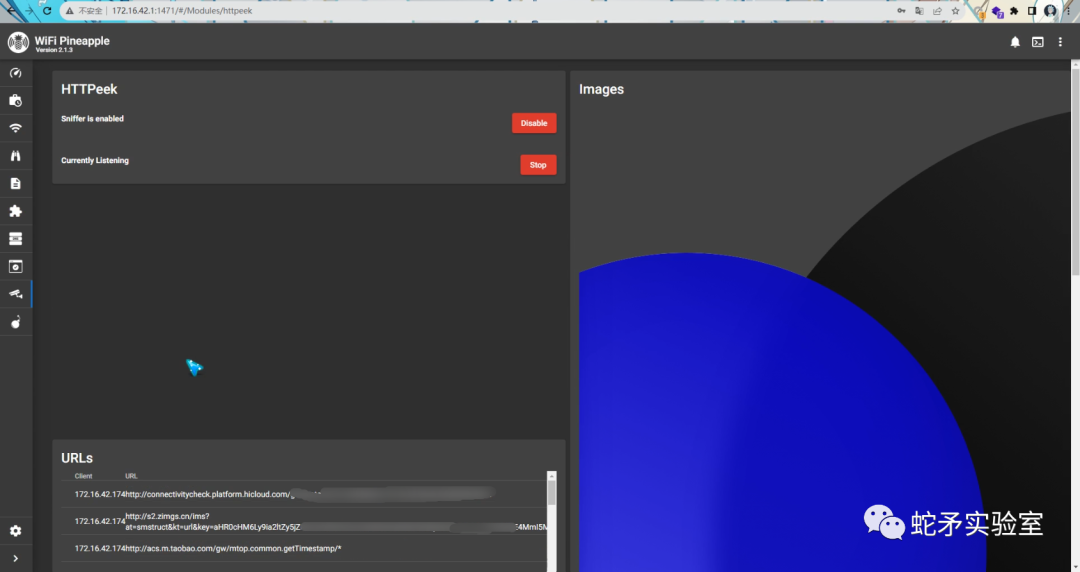

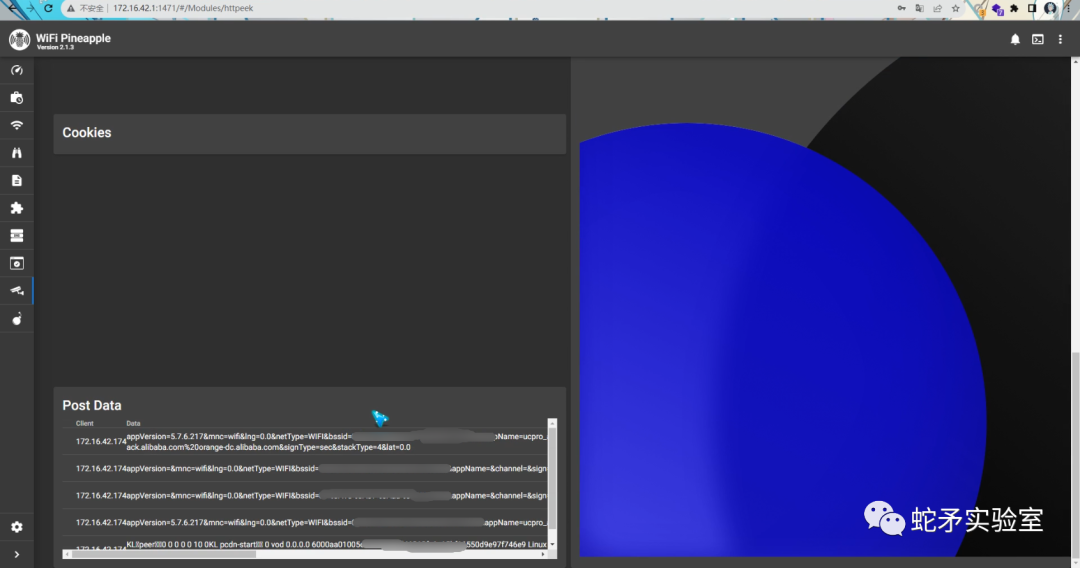

當手機訪問了某個后,HTTPeek頁面將會顯示客戶端訪問數據的URL、Cookies、數據內容,以及圖片

Evil Portal(惡意門戶)

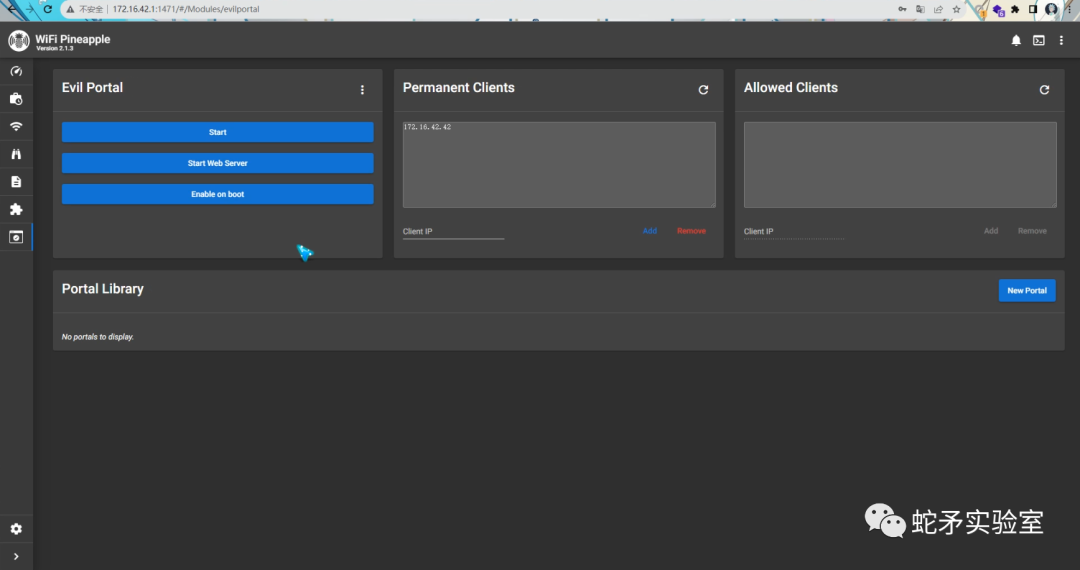

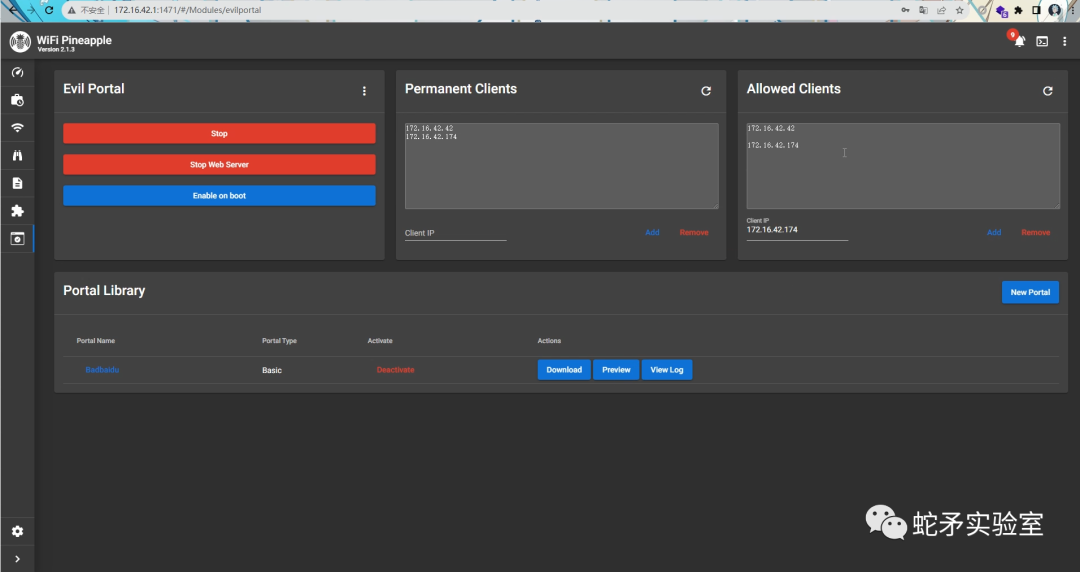

點擊Modules模塊可以看到已安裝的所有模塊,點擊進入Evil Portal模塊。

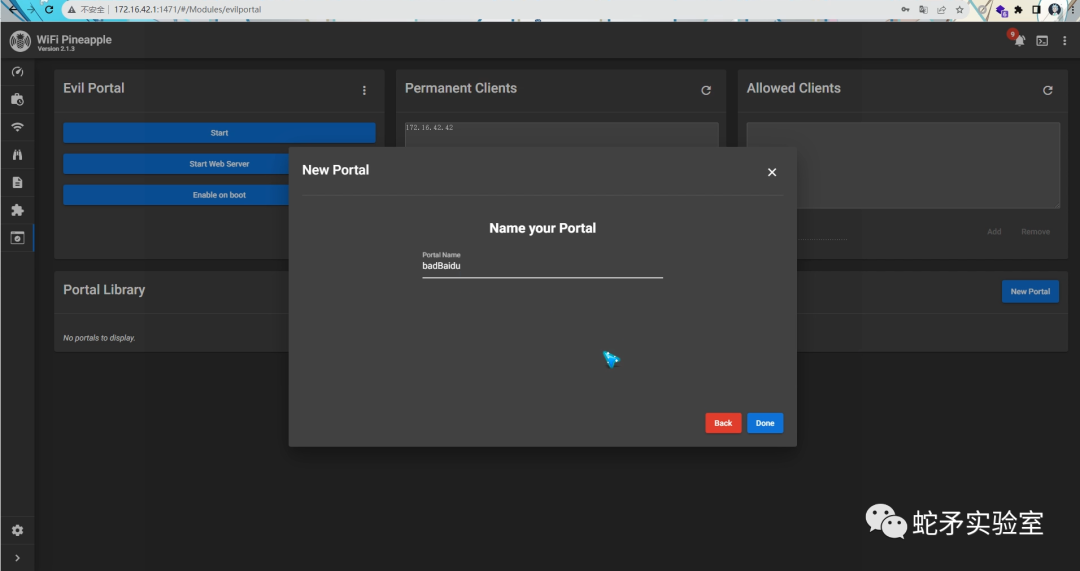

我們點擊"New Portal"新建一個portal,名字這里我命名為"badBaidu"。

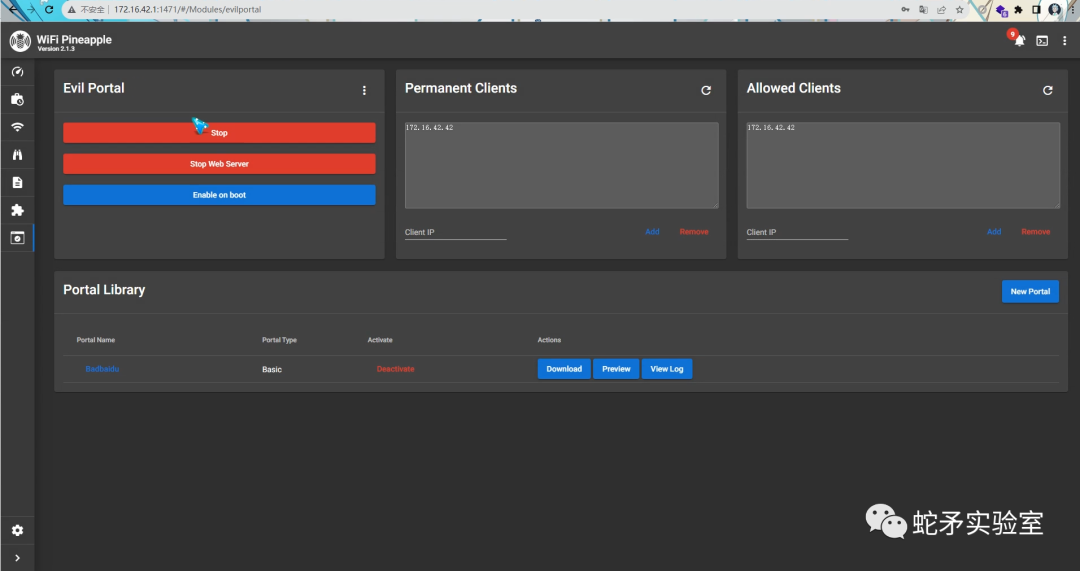

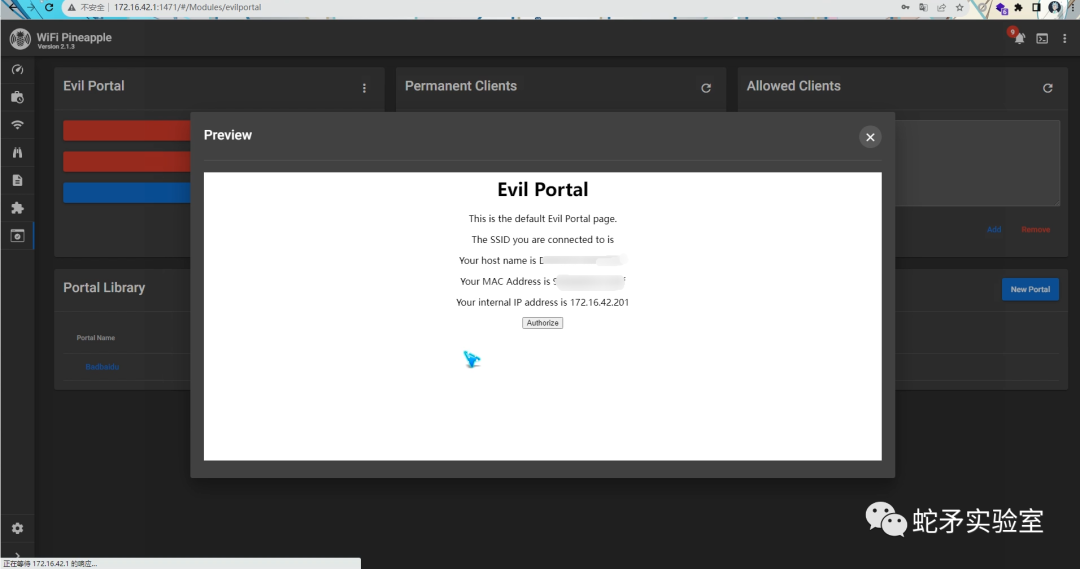

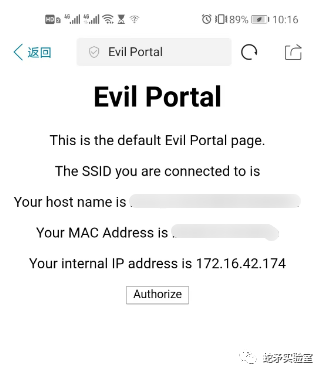

點擊start會同時開啟web server,此時我們點擊badBaidu的preview按鈕,即可查看效果。

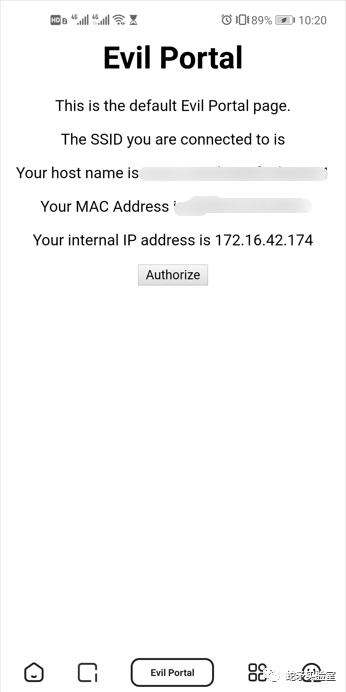

此時我們的手機連接wifi pineapple的Open AP。

手機打開瀏覽器就會跳轉到我們設置的badBaidu界面。

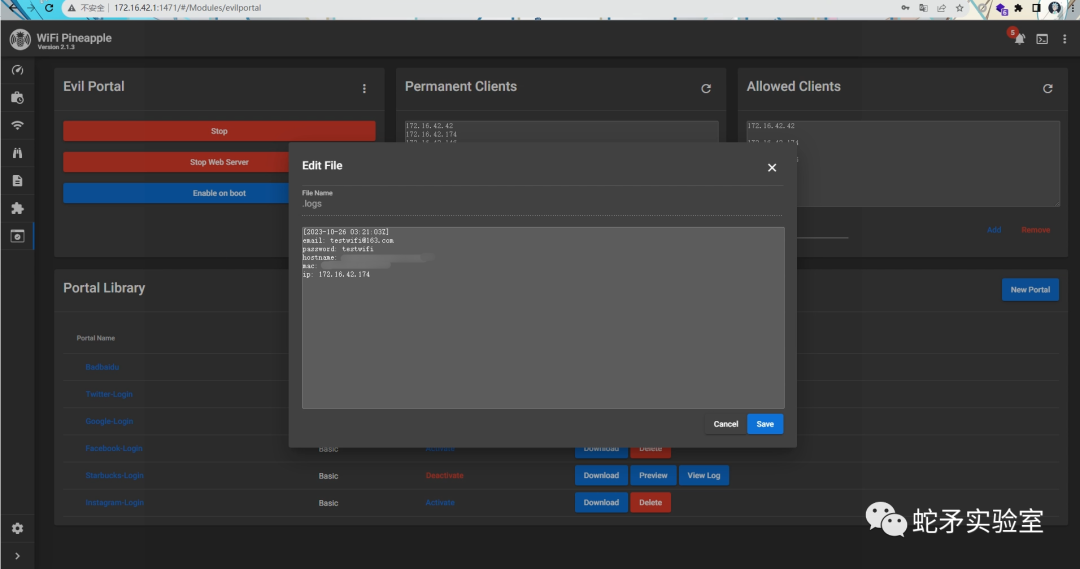

我們將手機連接的mac地址加入Evil Portal模塊的Permanent Clients和Allowed Clients列表中。

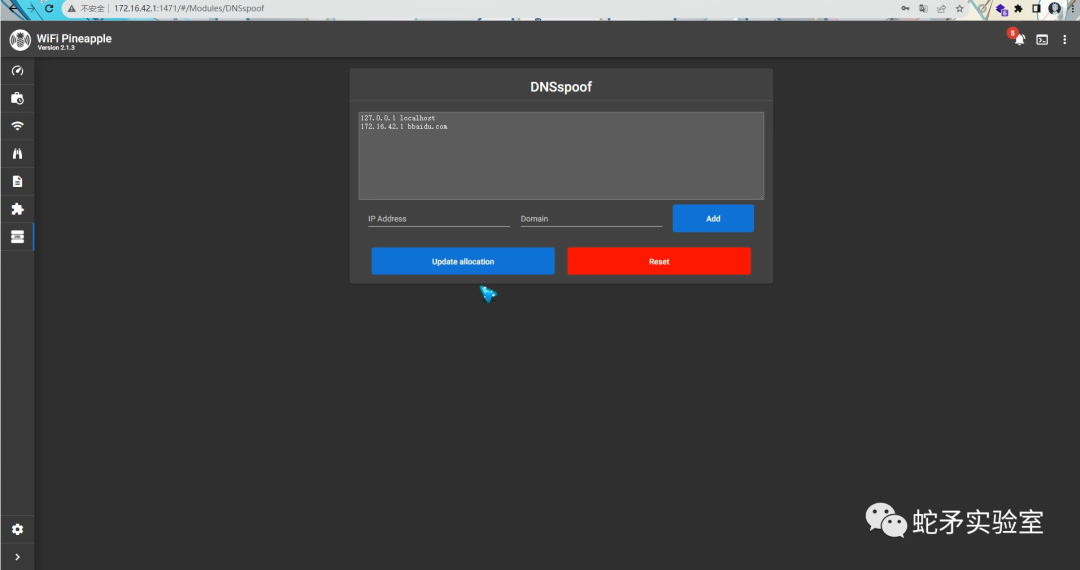

如果我們想要實現DNS劫持,此時我們打開DNSspoof模塊,可以將bbaidu.com域名解析ip設置為172.16.42.1。

手機瀏覽器訪問http://bbaidu.com就會解析到我們設置的portal頁面。

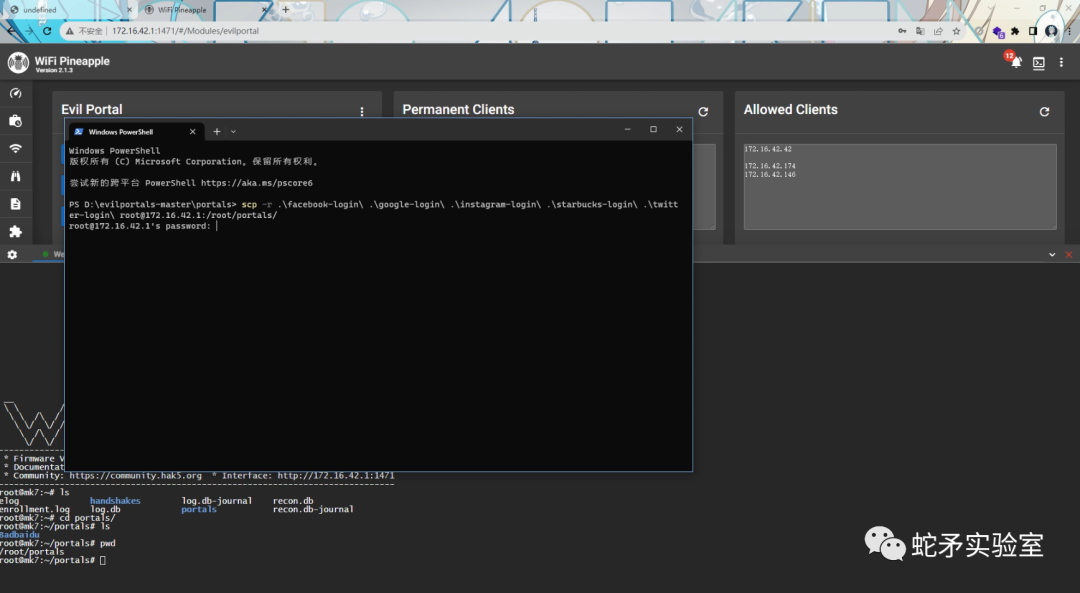

但是這樣的界面太過于簡陋,如果想要實現攻擊效果,我們就需要更加逼真的頁面。在github中已經有repo(https://github.com/SgtFoose/Evil-Portals)實現一些大家經常訪問的頁面,如google登錄、星巴克登錄和facebook登錄界面等等。我們想要將里面的portal加入我們的wifi pineapple,可以通過ssh進行文件傳輸。

首先點擊右上角的cmd按鈕,就會進入wifi pineapple的終端,可以看到我們生成的Badbaidu生成在/root/portals目錄下。將repo下載到本地,并使用ssh進入傳輸。

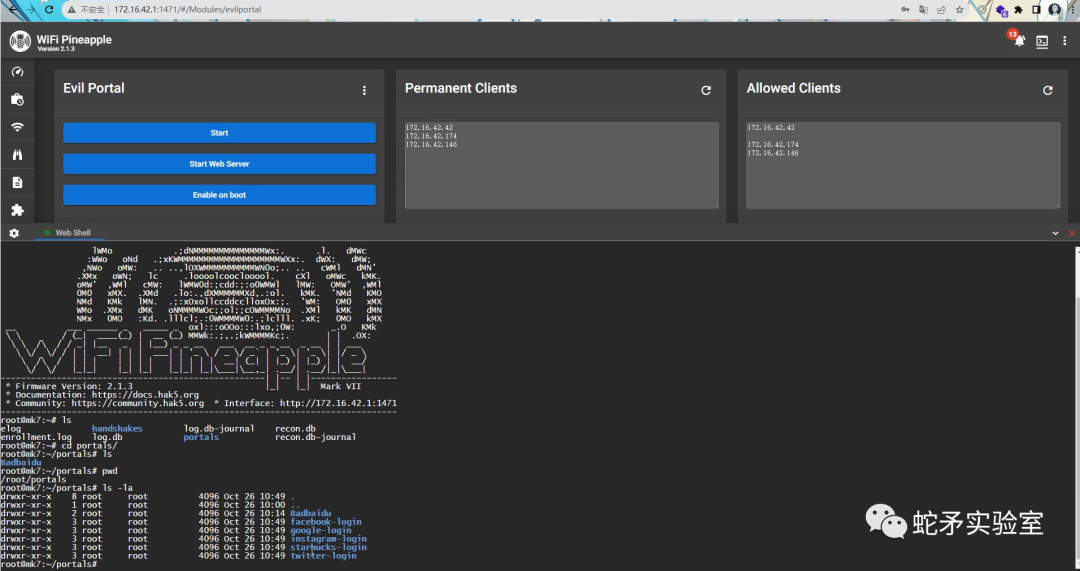

此時wifi pineapple文件系統"/root/portals"目錄下內容為:

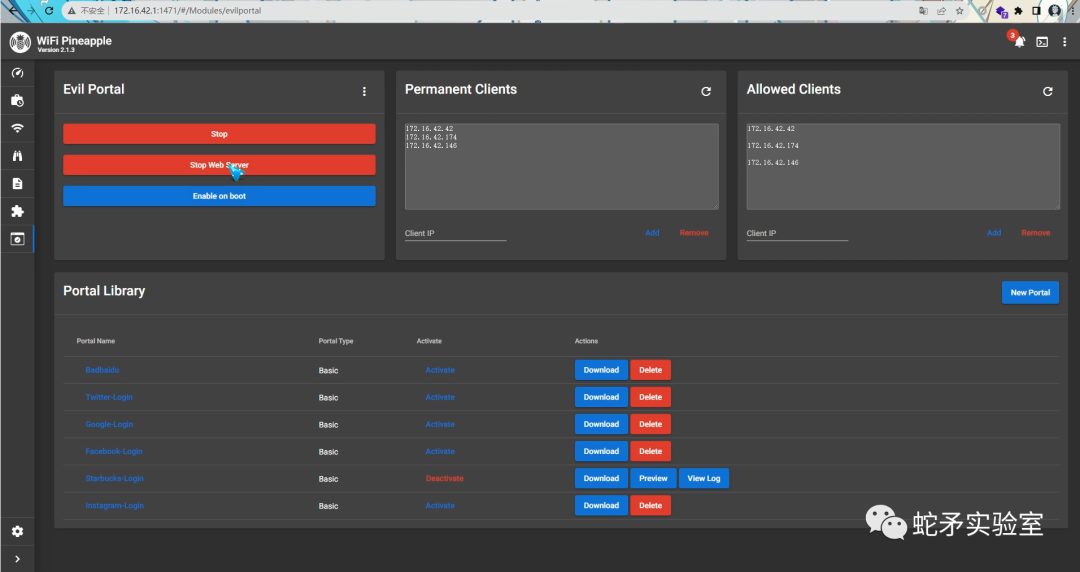

刷新界面后就會發現Evil Portal模塊中Library添加了我們傳輸的portal。

點擊Deactive使Badbaidu portal不生效后,再開啟星巴克登錄后。

手機打開瀏覽器后就會跳轉到星巴克登錄界面,如果此時有人輸入了自己的email和password就會被后臺抓到。

點擊view log即可查看登錄用戶的設備mac以及email和password信息。

除了本小節中提到的3種攻擊方式,wifi pineapple還可實現其他方式的攻擊,如:偽造AP、客戶端取消身份驗證以及泛洪攻擊等等。如果大家感興趣可以自己親自去搞一下,這里就不再演示。

總結

本小節簡單介紹了WiFi Pineapple的環境搭建、功能介紹以及綿羊墻、惡意門戶倆種攻擊方式,除了以上倆種攻擊方式,大家可以拓展思路配合其他組件形成多組合攻擊。

注:大家在研究和學習WiFi Pineapple一定要遵守法律規范,以免給自己造成麻煩。

-

無線網絡

+關注

關注

6文章

1443瀏覽量

66087 -

網絡安全

+關注

關注

10文章

3193瀏覽量

60202 -

WIFI

+關注

關注

81文章

5308瀏覽量

204761 -

無線安全

+關注

關注

0文章

4瀏覽量

5973

原文標題:無線網絡安全之WiFi Pineapple初探

文章出處:【微信號:蛇矛實驗室,微信公眾號:蛇矛實驗室】歡迎添加關注!文章轉載請注明出處。

發布評論請先 登錄

相關推薦

無線網絡安全之WiFi Pineapple初探

無線網絡安全之WiFi Pineapple初探

評論