unhide是一個小巧的網絡取證工具,能夠發現那些借助 rootkit、LKM 及其它技術隱藏的進程和 TCP/UDP 端口。這個工具在 Linux、UNIX 類、MS-Windows 等操作系統下都可以工作。根據其 man 頁面的說明:

Unhide 通過下述三項技術來發現隱藏的進程。

進程相關的技術,包括將/proc目錄與/bin/ps命令的輸出進行比較。

系統相關的技術,包括將/bin/ps命令的輸出結果同從系統調用方面得到的信息進行比較。

窮舉法相關的技術,包括對所有的進程 ID 進行暴力求解,該技術僅限于在基于 Linux2.6 內核的系統中使用。

絕大多數的 Rootkit 工具或者惡意軟件借助內核來實現進程隱藏,這些進程只在內核內部可見。你可以使用unhide或者諸如rkhunter 等工具,掃描 rootkit 程序 、后門程序以及一些可能存在的本地漏洞。

這篇文章描述了如何安裝 unhide 并搜索隱藏的進程和 TCP/UDP 端口。

如何安裝 unhide

首先建議你在只讀介質上運行這個工具。如果使用的是 Ubuntu 或者 Debian 發行版,輸入下述的apt-get/apt命令以安裝 Unhide:

$sudo apt-get install unhide

一切順利的話你的命令行會輸出以下內容:

[sudo]password forvivek:

Reading packagelists...Done

Building dependency tree

Reading state information...Done

Suggested packages:

rkhunter

The following NEWpackages will be installed:

unhide

0upgraded,1newly installed,0toremove and0notupgraded.

Need toget46.6kB of archives.

After thisoperation,136kB of additional disk space will be used.

Get:1http://in.archive.ubuntu.com/ubuntu artful/universe amd64 unhide amd64 20130526-1 [46.6 kB]

Fetched46.6kB in0s(49.0kB/s)

Selecting previously unselected packageunhide.

(Reading database...205367files anddirectories currently installed.)

Preparing tounpack.../unhide_20130526-1_amd64.deb...

Unpacking unhide(20130526-1)...

Setting up unhide(20130526-1)...

Processing triggers forman-db(2.7.6.1-2)...

如何在 RHEL/CentOS/Oracle/Scientific/Fedora 上安裝 unhide

輸入下列 yum Type the following yum command (first turn on EPLE repo on a CentOS/RHEL version 6.x or version 7.x):

輸入以下的 yum 命令(CentOS/RHEL 6.x 或 7.x 上首先打開 EPEL 倉庫):

$sudo yum install unhide

在 Fedora 上則使用以下 dnf 命令:

$sudo dnf install unhide

如何在 Arch 上安裝 unhide

鍵入以下 pacman 命令安裝:

$sudo pacman -Sunhide

如何在 FreeBSD 上安裝 unhide

可以通過以下的命令使用 port 來安裝 unhide:

# cd /usr/ports/security/unhide/

# make install clean

或者可以通過二進制文件安裝 hide,使用 pkg 命令安裝:

# pkg install unhide

如何使用 unhide 工具?

unhide 的語法是:

unhide[options]test_list

test_list參數可以是以下測試列表中的一個或者多個標準測試:

brute

proc

procall

procfs

quick

reverse

sys

或基本測試:

checkbrute

checkchdir

checkgetaffinity

checkgetparam

checkgetpgid

checkgetprio

checkRRgetinterval

checkgetsched

checkgetsid

checkkill

checknoprocps

checkopendir

checkproc

checkquick

checkreaddir

checkreverse

checksysinfo

checksysinfo2

checksysinfo3

你可以通過以下示例命令使用unhide:

# unhide proc

# unhide sys

# unhide quick

示例輸出:

Unhide20130526

Copyright?2013Yago Jesus & Patrick Gouin

License GPLv3+ : GNU GPL version3orlater

http://www.unhide-forensics.info

NOTE : Thisversion of unhide isforsystems using Linux >= 2.6

Used options:

[*]Searching forHidden processes throughcomparison of results of system calls,proc,dir andps

如何使用 unhide-tcp 工具辨明 TCP/UDP 端口的身份

以下是來自 man 頁面的介紹:

unhide-tcp取證工具通過對所有可用的 TCP/IP 端口進行暴力求解的方式,辨別所有正在監聽,卻沒有列入/bin/netstat或者/bin/ss命令輸出的 TCP/IP 端口身份。

注一:對于 FreeBSD、OpenBSD系統,一般使用 netstat 命令取代在這些操作系統上不存在的 iproute2,此外,sockstat 命令也用于替代 fuser。

注二:如果操作系統不支持 iproute2 命令,在使用unhide時需要在命令上加上-n或者-s選項。

# unhide-tcp

示例輸出:

Unhide20100201

http://www.security-projects.com/?Unhide

Starting TCP checking

Starting UDP checking

上述操作中,沒有發現隱藏的端口。

但在下述示例中,我展示了一些有趣的事。

# unhide-tcp

示例輸出:

Unhide20100201

http://www.security-projects.com/?Unhide

Starting TCP checking

Found Hidden port that notappears innetstat: 1048

Found Hidden port that notappears innetstat: 1049

Found Hidden port that notappears innetstat: 1050

Starting UDP checking

可以看到 netstat -tulpn 和 ss 命令確實沒有反映出這三個隱藏的端口:

# netstat -tulpn | grep 1048

# ss -lp

# ss -l | grep 1048

通過下述的 man 命令可以更多地了解 unhide:

$man unhide

$man unhide-tcp

-

Linux

+關注

關注

87文章

11345瀏覽量

210395 -

TCP

+關注

關注

8文章

1378瀏覽量

79302 -

UDP

+關注

關注

0文章

327瀏覽量

34043 -

Man

+關注

關注

0文章

6瀏覽量

7556

原文標題:如何在 Linux/Unix/Windows 中發現隱藏的進程和端口

文章出處:【微信號:LinuxHub,微信公眾號:Linux愛好者】歡迎添加關注!文章轉載請注明出處。

發布評論請先 登錄

相關推薦

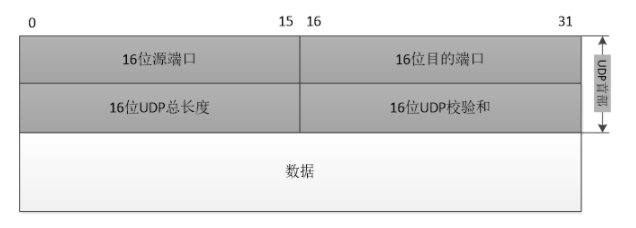

TCP和UDP的區別分析

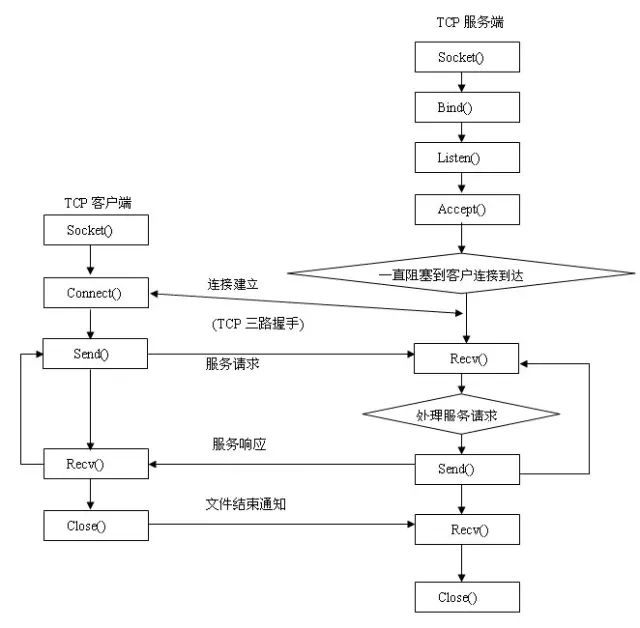

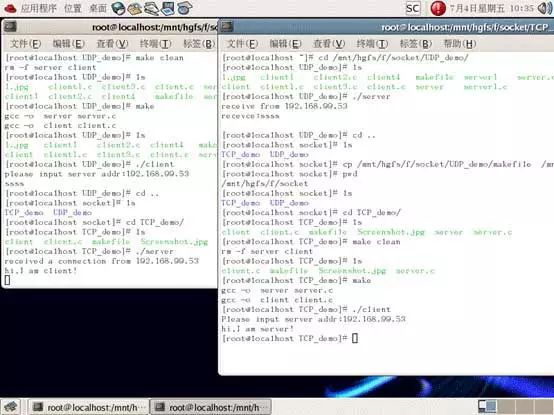

基于Socket的UDP和TCP編程解析 1

基于Socket的UDP和TCP編程解析 2

如何安裝 unhide 并搜索隱藏的進程和 TCP/UDP 端口

如何安裝 unhide 并搜索隱藏的進程和 TCP/UDP 端口

評論