魚叉式網絡釣魚是針對組織內特定個人或部門的電子郵件,看似來自可信來源。這實際上是網絡犯罪分子試圖竊取機密信息。

我們首先來看看發送攻擊所需的步驟,然后再看看減輕這種威脅的步驟。關于(簡化的)攻擊步驟,我們將引用著名五項測試專家布蘭登-麥肯(Brandon McCann)的一篇精彩博文來展示。

1.確定電子郵件地址

黑客發送釣魚郵件活動通常有兩種方式:

第一種是“廣撒網”的方法,這類似于散彈槍的策略。他們盡可能多地獲取組織內的電子郵件地址,并向這些地址發送郵件,希望收件人會點擊。

第二種是明確他們想要獲取的數據,然后確定哪些人擁有該數據的訪問權限,并專門針對這些人進行攻擊。這就是“魚叉式釣魚”的方法。例如,脈脈、LinkedIn在這個定向步驟中非常有用。

獲取組織內部電子郵件地址有多種方法。網絡犯罪分子最常用的一種是利用腳本從大型搜索引擎中收集電子郵件地址。你可能會驚訝于通過這種方式能收集到的電子郵件數量,以及一個組織可能暴露的魚叉式釣魚攻擊面有多大。一旦他們獲取了目標幾個人的電子郵件地址,就可以進入下一步了。

2.避開殺毒軟件

為了使攻擊郵件成功到達目標的收件箱,必須繞過目標使用的殺毒軟件。通過在IT招聘網站上搜索目標組織的系統管理員職位空缺,可以獲取大量驚人的信息。這些職位描述中通常會明確列出他們使用的殺毒軟件及其版本。

如果沒有這些信息,還可以通過DNS緩存窺探甚至社交媒體等其他方式獲取。一旦確定了目標使用的殺毒軟件,可以在測試環境中安裝該軟件,以確保郵件能夠順利通過。例如,Metasploit是一個開源的計算機安全項目,它能夠提供有關安全漏洞的信息,并幫助進行滲透測試,能在這種情況下派上用場。

3.出口過濾

黑客無法從攻擊的組織中獲取信息,除非他們隨攻擊發送的有效載荷允許流量從組織內部向外傳輸。一種常見的有效載荷被稱為“reverse_https”(反向HTTPS),因為它會創建一個加密隧道連接到 Metasploit服務器。這使得像入侵檢測系統或防火墻這樣的安全軟件很難檢測到任何異常。

對于這些安全產品來說,釣魚數據的外發流量看起來就像普通的 HTTPS流量,從而有效地隱藏了攻擊行為。

4.魚叉式釣魚場景

如今關于這類攻擊的文章已有很多,它是用戶社會工程攻擊的核心。如果用戶沒有接受高質量的安全意識培訓,他們會成為魚叉式釣魚攻擊的輕易目標。攻擊者會對目標進行研究,了解他們經常與哪些人溝通,然后向目標發送一封個性化的電子郵件,利用22種社會工程學警示標志之一或多種,誘使目標點擊鏈接或打開附件。

5.發送釣魚郵件

一種方法是臨時搭建一個郵件服務器并大規模發送郵件,但這樣的郵件服務器沒有信譽評分,這會導致大量郵件被攔截。

更好的解決方案是前往 GoDaddy購買一個有效的域名,使用隨域名附帶的免費郵件服務器進行設置,這樣 GoDaddy會自動創建一個 MX記錄。

此外,可以輕松修改 GoDaddy的 Whois信息,使其與目標域名匹配。這些操作都有助于提高郵件的送達率,郵件可以通過任何郵件客戶端或腳本發送。

6.收獲“戰利品”

假設目標點擊了鏈接,網絡犯罪分子成功在目標設備上植入了鍵盤記錄器。接下來,只需等待鍵盤數據每小時批量傳回他們的服務器,并監控其中的登錄憑據。一旦獲取了這些憑據,下一步就是進入目標工作站,提取所有網絡密碼哈希值,破解它們,并逐步提升權限,最終獲得整個網絡的管理員訪問權限。

二、真實案例

1.惡意附件

網絡犯罪分子正在利用一個微軟漏洞繞過終端安全軟件,通過Microsoft PowerPoint文件投遞Remcos遠程訪問木馬。此次攻擊從魚叉式釣魚郵件開始,聲稱來自一家電纜制造供應商,主要針對電子制造行業的組織。發送者的地址被偽裝得像是來自商業合作伙伴,郵件內容被設計成一個訂單請求,附件聲稱包含“運輸信息”。

2.勒索軟件攻擊

許多魚叉式釣魚攻擊都包含勒索軟件作為有效載荷。Defray勒索軟件就是一個典型的例子,它主要針對美國和英國的醫療、教育、制造和技術行業。

Defray的感染途徑是帶有惡意 Microsoft Word文檔附件的魚叉式釣魚郵件,這些攻擊活動規模很小,每次僅發送少量郵件。一旦打開附件,勒索軟件就會被安裝。這種攻擊僅出現在少量、非常有針對性的場景中,并且要求高額贖金——高達5000美元。

三、釣魚攻擊 vs魚叉式釣魚攻擊

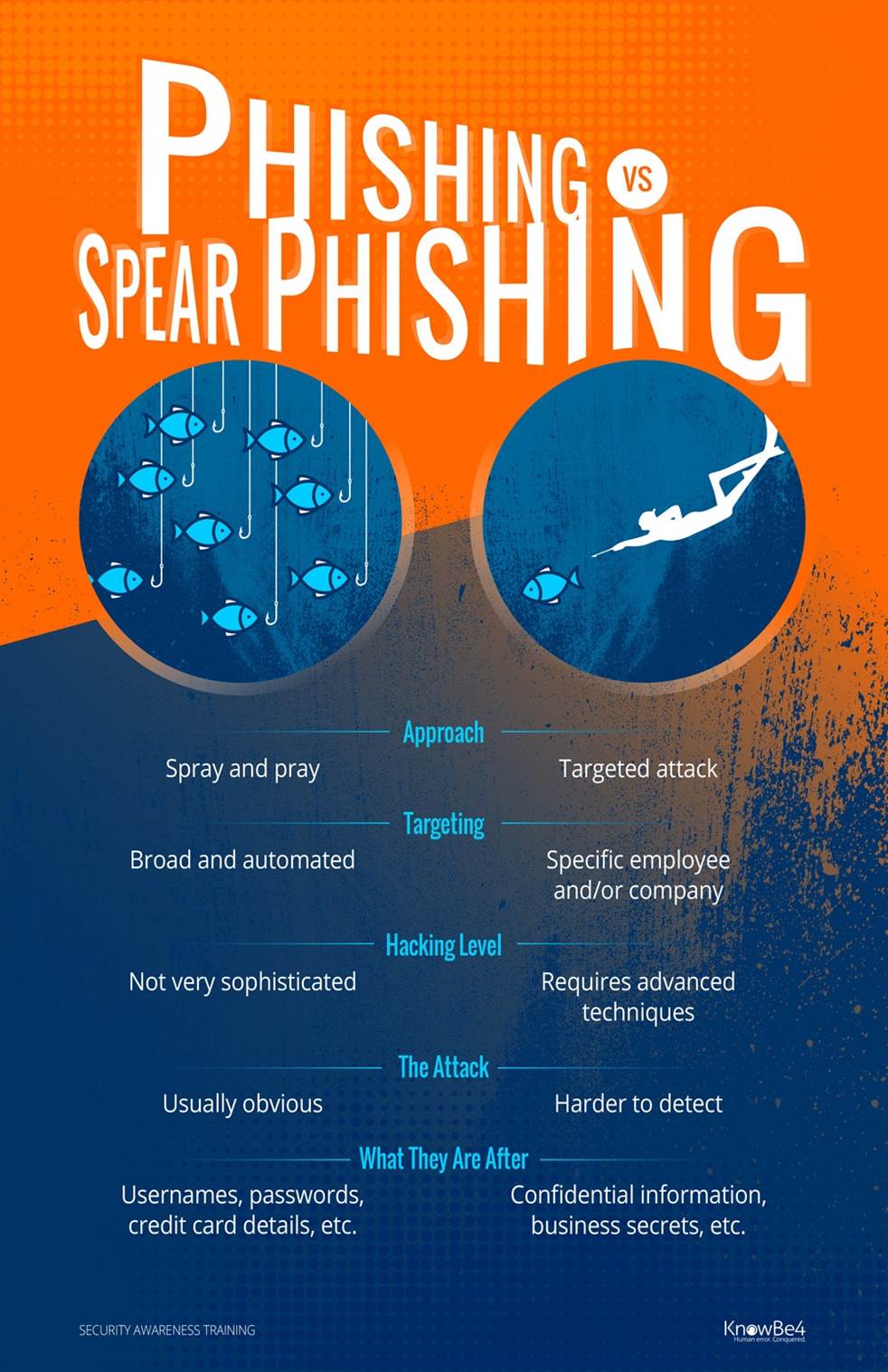

盡管釣魚攻擊和魚叉式釣魚攻擊類似,但需要注意它們之間的許多關鍵區別。

釣魚攻擊是一種非常廣泛且自動化的活動,可以稱為“廣撒網,祈禱碰運氣”。執行大規模的釣魚活動并不需要太多技術技能。這類攻擊的目標通常是獲取信用卡數據、用戶名和密碼等信息,并且往往是一擊即退的方式。

而魚叉式釣魚則高度針對性,目標是特定的員工、公司或公司內部的個人。這種方法需要高級的黑客技術以及對目標的大量研究。魚叉式釣魚的目標是更有價值的數據,比如機密信息、商業秘密等。因此,這種攻擊需要更加精準的方式,他們會找出掌握目標信息的人并專門針對該人發起攻擊。

魚叉式釣魚郵件通常只是攻擊的開始,網絡犯罪分子通過它試圖獲取更大網絡的訪問權限。

以下是一張信息圖,直觀展示了釣魚攻擊和魚叉式釣魚攻擊之間的區別。

四、如何防范魚叉式網絡釣魚攻擊

沒有單一的方法能夠完全阻止此類威脅,但以下措施能幫助你讓組織成為網絡犯罪分子的非潛在目標:

首先,確保所有的防御層都到位。防御此類攻擊需要多層次的保護。關鍵是盡可能讓攻擊者難以突破,同時不要依賴任何單一的安全措施來保護你的組織。

不要在網站上公開列出所有員工的電子郵件地址,可以改用網頁表單代替。

定期掃描互聯網,檢查是否有暴露的電子郵件地址和/或憑證。你不是第一個在犯罪或色情網站上發現自己用戶的用戶名和密碼的人。

絕不通過電子郵件發送敏感的個人信息。如果你收到要求提供此類信息的郵件,要保持警惕。如果有疑問,應直接聯系信息來源。

教育用戶避免在社交媒體上過度分享個人信息。網絡犯罪分子知道的越多,他們在編寫魚叉式釣魚郵件時就越能讓郵件看起來更真實、可信。

用戶是你最后的防線!他們需要接受新型的安全意識培訓,并經常參與模擬釣魚攻擊,以保持警覺,將安全放在首位。我們KnowBe4提供全球最大的安全意識培訓內容庫,并結合最佳的模擬釣魚測試,無論是事前還是事后。由于91%的成功攻擊是通過魚叉式釣魚進入的,這樣的培訓將帶來極高的投資回報率,并能提供可見的培訓效果證明。

五、KnowBe4免費釣魚測試資源

1.釣魚安全測試

KnowBe4為我們提供免費的釣魚安全測試,通過這種測試,您可以清晰地評估員工的釣魚識別能力,了解可能的安全漏洞,并將測試結果作為改進安全培訓和爭取預算的依據。以下是釣魚安全測試的工作流程:

隨時啟動測試,最多覆蓋100個用戶(無需與任何人溝通)。

適應20多種語言,并根據您的環境自定義釣魚測試模板。

選擇用戶點擊后看到的登錄頁面,可以是培訓頁面,也可以是404頁面,幫助提醒用戶注意到安全漏洞。

展示用戶忽略的紅旗或錯誤信息,幫助他們了解哪些釣魚特征未被識別。

在24小時內將包含釣魚易感性百分比和圖表的PDF發送到您的郵箱,方便與管理層分享。

查看您的組織與同行業其他公司相比的釣魚易感性。

釣魚易感性百分比通常高于預期,這是為安全預算爭取支持的有力證據。

2.域名欺騙測試

您是否知道,黑客通常會偽造公司CEO的電子郵件地址,發起“CEO欺詐”或魚叉式釣魚攻擊?一旦成功,突破企業網絡防御變得輕而易舉,可能導致重要信息泄露,甚至更大的安全威脅。

通過KnowBe4域名欺騙測試,您可以檢測組織域名是否存在被偽造的風險,發現潛在漏洞并提前采取防護措施。這不僅能防止域名偽造攻擊和CEO欺詐,還能提升員工警覺性,確保及時識別偽造郵件,全面提升企業安全防御能力。

魚叉式網絡釣魚精準且隱蔽,不僅竊取敏感信息,還可能癱瘓整個網絡,給企業帶來難以估量的損失。KnowBe4通過免費釣魚測試和安全意識培訓,幫助企業識別風險、提升員工警覺性,有效防范攻擊。聯系我們,免費試用釣魚測試工具,守護您的企業安全,從現在開始!

審核編輯 黃宇

-

安全測試

+關注

關注

0文章

29瀏覽量

8742

發布評論請先 登錄

相關推薦

基于Xilinx ZYNQ7000 FPGA嵌入式開發實戰指南

使用隔離式 IGBT 和 SiC 柵極驅動器的 HEV/EV 牽引逆變器設計指南

魚叉式釣魚防范指南

魚叉式釣魚防范指南

評論