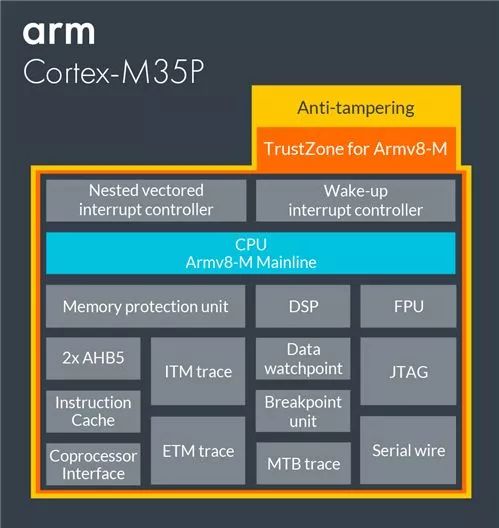

近日,Arm發(fā)布了一系列IP以保護芯片免受物理攻擊,該系列擴展了Arm的安全IP產(chǎn)品組合,為所有物聯(lián)網(wǎng)產(chǎn)品提供物理安全性。這些的全新IP產(chǎn)品均標有代表物理安全的字母“P”標識,包括:Cortex-M35P處理器以及一套全新的、可防側信道攻擊的安全IP(CryptoIsland-300P和CryptoCell-312P),下面就讓我們在周末的休閑時光一起探討一下。Cortex-M35P的主要優(yōu)勢

Cortex-M35P是第一款提供防物理篡改功能的Armv8-M處理器,使處理器核心有能力更容易、更快速地取得支付級或電信級的安全認證。Cortex-M35P是Arm安全產(chǎn)品組合的延伸,遵循Arm的PSA平臺安全架構原則。

| 讓您的設計更自信 | 讓保護更靈活 | 加速您的產(chǎn)品成功 |

| 提供成熟的、經(jīng)受過實戰(zhàn)檢驗的、支持廣泛的安全技術。 | 提供多種高級物理安全功能供您選擇。 | 豐富的IP產(chǎn)品和健全生態(tài)系統(tǒng)支持能有效降低產(chǎn)品開發(fā)成本。 |

| ? 建立在經(jīng)過驗證的、已部署在數(shù)十億個SecurCore處理器中的市場適應性技術之上。? 采用TrustZone技術,在數(shù)十億個基于Cortex-A的設備中獲得支持。? 將現(xiàn)有知識重新用于已由數(shù)百萬名Cortex-M開發(fā)人員部署過的相同程序員模型之上。 | ?為廣泛熟悉的Cortex-M系列強化市場適應性,而不會影響性能。? 提供高度靈活性,以及可選功能項以用于實現(xiàn)高級功能(包括信號處理)。? 更高的安全性(Lockstep、可配置的奇偶校驗、可觀察性),從而實現(xiàn)更快速、更低成本的系統(tǒng)安全功能部署。 | ? 在我們?nèi)娴腁rm安全解決方案組合中進行優(yōu)化。? 從Cortex-M33處理器輕松升級。? 重用基于Cortex-M設備構建的現(xiàn)有軟件。? 由世界第一的嵌入式生態(tài)系統(tǒng)支持,獲得全球最大的開放知識庫。 |

為什么要防范物理攻擊?

我們在日常生活中會遇到越來越多的設備——比如在家中、工作場所、醫(yī)院,工業(yè)場所以及城市空間等等——其中有些是連網(wǎng)的,有些則不是。在這其中,許多設備存儲了非常有價值的個人信息,使它們成為物理攻擊的目標。

從成本角度來看,由于簡單數(shù)據(jù)采集工具的部署和存在,這些攻擊變得更具有可行性。我們越來越多地目睹到物理攻擊的發(fā)生,例如側信道攻擊已成為標準安全威脅模型的一部分。對物理攻擊的主要擔憂來自攻擊(所產(chǎn)生危害)的延伸效應,即通過攻擊一臺設備,攻擊者可以提取源代碼并發(fā)現(xiàn)漏洞,進而進行更大規(guī)模的網(wǎng)絡攻擊。

與其他攻擊類型相關的物理攻擊

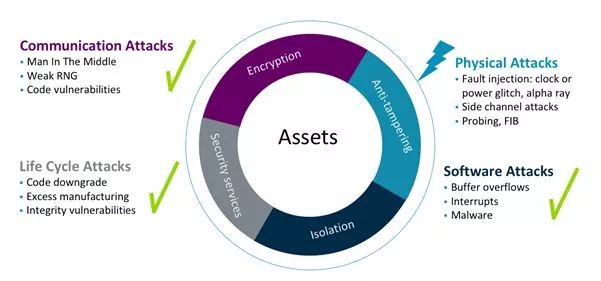

隨著攻擊平面不斷增加以及物聯(lián)網(wǎng)(IoT)規(guī)模呈指數(shù)級增長,在產(chǎn)品設計規(guī)劃過程中可能很難根據(jù)現(xiàn)在的情況來確定如何保護您的下一代設備。 為了理解并應對這一狀況,Arm通過針對四種不同類型的攻擊目標建模來描述安全性,它們分別是:通信、產(chǎn)品生命周期、軟件攻擊以及物理攻擊,如圖2所示。

設備面臨的風險取決于應用程序和數(shù)據(jù)的價值。許多設備需要考慮更多針對系統(tǒng)底層的攻擊,例如針對底層軟件的攻擊,可以借助Arm TrustZone提供的隔離來獲得充分的保護。但是,還有一些其他類型的用戶產(chǎn)品需要考慮更為復雜的攻擊風險,例如各類通過物理方式攻擊芯片的風險。

圖2:對四種不同類型安全攻擊的威脅系數(shù)進行評估

當對設備及其所面臨的威脅進行評估后,緊接著的一項重要的工作就是采取適當?shù)拇胧﹣肀Wo您的設備。Arm建議使用分層安全法,使用正確的反制組合對您的設備實施不同層次的保護。

Arm擴展了一系列IP以應對所有類型的安全威脅。

1. 物理保護

當受保護的資產(chǎn)價值足夠高時,黑客就有足夠的動機對設備采取物理攻擊。

2. 指令cache

集成cache提高了從嵌入式Flash取指令時的性能。

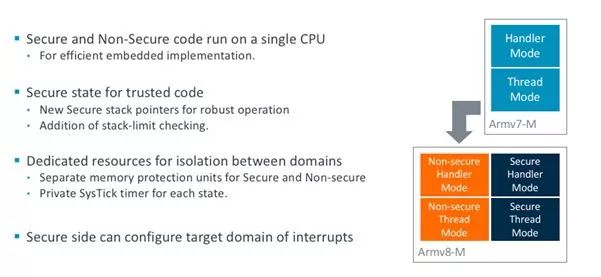

3. TrustZone:全系統(tǒng)安全的基礎

TrustZone強化了系統(tǒng)中對信息安全敏感的功能的保護。它不僅提供了對代碼、內(nèi)存和I/O的軟件隔離,同時還滿足了實時、確定的響應,最小的上下文切換開銷以及系統(tǒng)要易于軟件開發(fā)的要求。

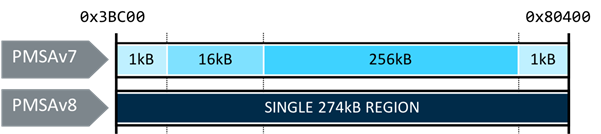

4. 用于任務隔離的內(nèi)存保護單元(MPU)

軟件可靠性和系統(tǒng)安全性的提高可藉由限制每個模塊——使其僅被允許訪問完成功能所必需的特定存儲器區(qū)域來實現(xiàn)。通過這種方式,MPU可以保護當前任務所需資源以外的所有其它存儲器和外設免受破壞或未經(jīng)授權的訪問,從而顯著提高系統(tǒng)的可靠性。

5. 可擴展性的協(xié)處理器接口

對于特定應用程序,專用計算可大有作為。在實現(xiàn)這一擴展計算能力的同時,保持世界領先生態(tài)系統(tǒng)的所有優(yōu)勢同樣至關重要——即開發(fā)工具、編譯器、調(diào)試器、操作系統(tǒng)和中間件的最廣泛選擇。

6. 數(shù)字信號處理(Digital Signal Processing, DSP)擴展

為了加速軟件開發(fā),Arm還在CMSIS項目中提供免費的DSP庫。該庫包含一系列數(shù)字濾波器、轉換和數(shù)學函數(shù)(如矩陣),并支持一系列數(shù)據(jù)類型。

總結

總之,物理攻擊是對嵌入式或物聯(lián)網(wǎng)設備的幾種潛在攻擊之一。 Arm的PSA平臺安全架構為設計人員在威脅建模過程中所需通過的安全級別進行評估,以便采用適當?shù)姆粗平M合。物理攻擊正變得愈發(fā)簡單和廉價,因此先進的芯片保護技術至關重要。然而,物理安全設計則通常較為復雜。

-

芯片

+關注

關注

456文章

51178瀏覽量

427265 -

ARM

+關注

關注

134文章

9165瀏覽量

369208 -

物聯(lián)網(wǎng)

+關注

關注

2913文章

44925瀏覽量

377022

原文標題:【揭秘】為何現(xiàn)在的芯片必須注意防范物理攻擊?

文章出處:【微信號:elecfans,微信公眾號:電子發(fā)燒友網(wǎng)】歡迎添加關注!文章轉載請注明出處。

發(fā)布評論請先 登錄

相關推薦

Arm平臺安全架構固件框架1.0

ADI針對TV提供一系列解決方案

Aiconn 推出一系列WiFi / Bluetooth M

Ryzen Pro系列處理器正式發(fā)布:提供一系列的管理和安全特性

芯片開發(fā)商ARM宣布對CPU與GPU的一系列改進,性能大幅提升

360安全衛(wèi)士宣布,區(qū)塊鏈平臺EOS的一系列存在高危安全漏洞

MRTK提供了一系列的腳本和組件以加速MR應用程序的開發(fā)

海信升級ULED技術 發(fā)布一系列新品

IBM宣布了一系列創(chuàng)新舉措,為客戶擴展現(xiàn)代數(shù)據(jù)保護

美光推出一系列優(yōu)化解決方案應對智能邊緣復雜內(nèi)存與存儲需求

Arm擴展了一系列IP以應對所有類型的安全威脅

Arm擴展了一系列IP以應對所有類型的安全威脅

評論