前不久,很多國(guó)內(nèi)外媒體都曝光了Android廠商涉及安裝假安全補(bǔ)丁的消息,一時(shí)間鬧得人人自危。那么,我們手中的智能手機(jī)到底安不安全,如何才能避免讓其從“掌中寶”變成“掌心雷”呢?

因智能扮演“掌中寶”

智能手機(jī)的崛起,徹底改變了我們的生活。以往,查找資料、購(gòu)物聊天、視頻游戲都會(huì)被PC限制到寫字臺(tái)的一畝三分地上,如今通過智能手機(jī)可以實(shí)現(xiàn)90%以上的PC功能,隨時(shí)隨地解決各種生活、學(xué)習(xí)、娛樂和辦公需求。

可以說,智能手機(jī)已然成為很多用戶的“掌中寶”,借助豐富的APP,只有想不到的功能,沒有辦不到的功能。

安全風(fēng)險(xiǎn)異變“掌心雷”

隨著移動(dòng)支付的興起,很多用戶出門不再攜帶錢包,乘車、購(gòu)物、理財(cái)、轉(zhuǎn)賬,都已習(xí)慣在手機(jī)端完成。在享受移動(dòng)支付便利的同時(shí),我們必然也將面臨潛在的安全風(fēng)險(xiǎn)。

和PC與Windows系統(tǒng)一樣,智能手機(jī)同樣存在硬件和軟件層面的安全漏洞,一旦有黑客借助漏洞發(fā)起攻擊,智能手機(jī)就不再是掌中寶,而是掌心雷,一不留意就能炸開保護(hù)個(gè)人隱私和財(cái)產(chǎn)安全的大門。

系統(tǒng)漏洞的危害在哪里

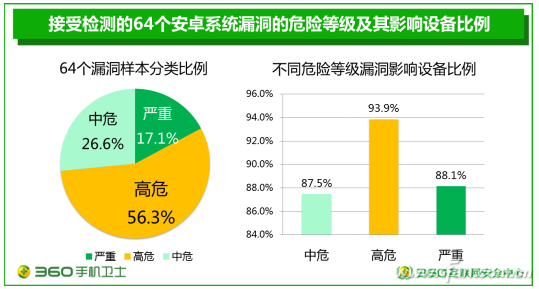

以普及度最高的Android為例,谷歌對(duì)該系統(tǒng)的漏洞危險(xiǎn)評(píng)級(jí)標(biāo)準(zhǔn)分為嚴(yán)重、高危、中危三個(gè)級(jí)別,其中高危及嚴(yán)重漏洞對(duì)用戶影響較大。

同時(shí),Android系統(tǒng)的漏洞還可劃分為本地漏洞和遠(yuǎn)程漏洞,其中遠(yuǎn)程攻擊漏洞危險(xiǎn)等級(jí)高、被利用風(fēng)險(xiǎn)最大,所以備受廠商關(guān)注。

不要以為Android系統(tǒng)漏洞與我們很遙遠(yuǎn),360發(fā)布的《2017年安卓系統(tǒng)安全性生態(tài)環(huán)境研究報(bào)告》數(shù)據(jù)顯示,受高危漏洞影響的Android設(shè)備數(shù)占比高達(dá)93.9%,存在遠(yuǎn)程攻擊漏洞的手機(jī)占比92.3%,而漏洞最多的設(shè)備同時(shí)包含有49個(gè)安全漏洞!

那么,高危漏洞的威脅到底有多大?2018年1月騰訊安全玄武實(shí)驗(yàn)室與知道創(chuàng)宇404實(shí)驗(yàn)室就聯(lián)合披露了攻擊威脅模型——“應(yīng)用克隆”:在Android手機(jī)上,“攻擊者”向用戶發(fā)送一條包含惡意鏈接的手機(jī)短信,用戶一旦點(diǎn)擊其賬戶一秒鐘就會(huì)被“克隆”到“攻擊者”的手機(jī)中,“攻擊者”可任意查看用戶信息并可直接操作該應(yīng)用。

這個(gè)漏洞的原理,是將APP沙盒里的私有數(shù)據(jù)(/DATA/DATA/$PackgeName)復(fù)制到新手機(jī)里,而APP不會(huì)發(fā)現(xiàn)這個(gè)操作,在啟動(dòng)時(shí)也無需驗(yàn)證安全環(huán)境。利用WebView的問題,可通過網(wǎng)頁(yè)上傳其他APP沙盒里的私有數(shù)據(jù)

換句話說,我國(guó)超過90%的Android設(shè)備因遠(yuǎn)程攻擊漏洞的存在而面臨著被黑客遠(yuǎn)程控制的威脅:在無需系統(tǒng)級(jí)賬戶驗(yàn)證的情況下,黑客便能通過網(wǎng)絡(luò)訪問目標(biāo),進(jìn)而利用漏洞實(shí)現(xiàn)對(duì)用戶手機(jī)控制的目標(biāo)。

此時(shí),一旦用戶手機(jī)數(shù)據(jù)缺口被打開,個(gè)人信息、私密文件、移動(dòng)支付賬號(hào)密碼等都將暴露在外。通過***,各種驗(yàn)證碼和扣費(fèi)、交易提醒短信也不會(huì)發(fā)到機(jī)主手機(jī)上,最終被黑客在神不知鬼不覺中就“收入囊中”,用戶的人身和財(cái)產(chǎn)安全便徹底失去了保障。

來自谷歌的亡羊補(bǔ)牢

對(duì)操作系統(tǒng)而言,存在漏洞并不稀奇,和Windows系統(tǒng)相比,Android系統(tǒng)的安全漏洞其實(shí)并不算多。但是,正是由于越來越多用戶都將手機(jī)作為了錢包使用,其潛在的安全隱患就要比Windows來的更加猛烈了。

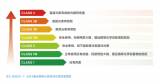

為了緩解Android系統(tǒng)的安全威脅,谷歌會(huì)不斷強(qiáng)化新版本系統(tǒng)的抵御漏洞的能力,比如從Android 7.0開始就引入了隱私敏感權(quán)限動(dòng)態(tài)管理功能,在一定程度上增強(qiáng)了用戶手機(jī)隱私的安全性。然而,Android手機(jī)的最大特色就是碎片化,只有少數(shù)老機(jī)型可以實(shí)現(xiàn)從Android 6.x到Android 7.x的跨版本升級(jí),這意味著絕大多數(shù)老款手機(jī)都無法享受最新版本的Android系統(tǒng)編制的安全網(wǎng)。

Android 8.x是最新的系統(tǒng)版本

所以,谷歌還準(zhǔn)備了一個(gè)亡羊補(bǔ)牢的后招,那就是每個(gè)月都會(huì)發(fā)布Android系統(tǒng)安全補(bǔ)丁,供OEM廠商通過OTA升級(jí)推送給購(gòu)買自家設(shè)備的消費(fèi)者。沒辦法,國(guó)產(chǎn)Android手機(jī)的系統(tǒng)都不是原生Android,都是屏蔽了谷歌服務(wù)的深度定制化版本,只能通過手機(jī)廠商的系統(tǒng)更新方式為設(shè)備打上最新的安全補(bǔ)丁。

舉個(gè)例子,曾經(jīng)鬧得沸沸揚(yáng)揚(yáng)的Meltdown(熔斷)和Spectre(幽靈)漏洞,就被谷歌打包進(jìn)了“Android安全補(bǔ)丁日期2018年1月1日”這個(gè)版本,大家可以進(jìn)入手機(jī)的“系統(tǒng)設(shè)置→關(guān)于手機(jī)→Android安全補(bǔ)丁程序級(jí)別”,如果這個(gè)選項(xiàng)對(duì)應(yīng)的日期是2018年1月1月或比其更新,才代表不怕Meltdown和Spectre的威脅。

滿嘴跑火車的手機(jī)廠商

為了Android系統(tǒng)的安全,谷歌可謂是操碎了心,可惜并非所有手機(jī)廠商都買谷歌的帳。在4月初阿姆斯特丹舉辦的Hack in the Box安全大會(huì)上,來自安全研究實(shí)驗(yàn)室(SRL)的研究者Karsten Nohl和Jakob Lell曝光了一個(gè)驚人的結(jié)果:研究人員查看了近兩年的數(shù)百款A(yù)ndroid手機(jī)系統(tǒng)代碼,其中絕大多數(shù)都存在安全隱患,缺少“一大堆”安全補(bǔ)丁的手機(jī)并不少見。

谷歌“親兒子”Pixel 2系列手機(jī)

據(jù)悉,除了谷歌自家旗艦Pixel和Pixel 2按部就班地更新了所有的安全補(bǔ)丁,其他手機(jī)廠商,無論是三星、索尼這些國(guó)際品牌,還是華為、小米、一加、TCL等國(guó)產(chǎn)手機(jī),全部存在漏掉谷歌提供的安全補(bǔ)丁的情況。而最令人感到震驚的是,部分手機(jī)廠商甚至故意歪曲事實(shí),他們只是在推送時(shí)候改了個(gè)更新日期,壓根兒就沒有打補(bǔ)丁!

研究人員Nohl認(rèn)為,這種假裝打補(bǔ)丁的問題是最要命的,他們告訴用戶有,但其實(shí)沒有,從而產(chǎn)生了一種虛假的安全感,這些漏洞一旦被黑客盯上還是會(huì)“非死即傷”。

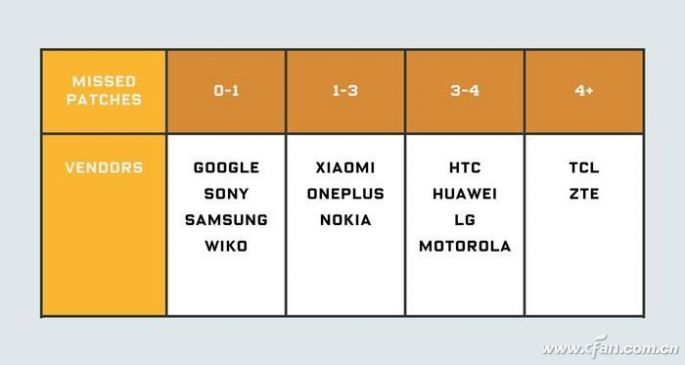

對(duì)Android手機(jī)安全補(bǔ)丁的修復(fù)問題,SRL專門制作了表格,其將制造商分為三個(gè)類別,評(píng)判標(biāo)準(zhǔn)就是它們2017年(10月及之后收到至少一個(gè)安全推送)修補(bǔ)漏洞的誠(chéng)實(shí)指數(shù)。

從中可見,表現(xiàn)最好的是谷歌、索尼、三星和WIKO(深圳天瓏移動(dòng)控股的,在法國(guó)注冊(cè)的生產(chǎn)手機(jī)的法國(guó)品牌);小米、一加和諾基亞則排在第二梯隊(duì);表現(xiàn)最差的則是中興和TCL,他們都宣稱完成了4次以上的安全更新,但其實(shí)是說了假話。

補(bǔ)丁之“鍋”誰來背

就Android手機(jī)沒有按時(shí)按量打補(bǔ)丁的問題,這個(gè)“鍋”打底該誰來背,還是得具體問題具體分析,不能一棒子打死所有人。

Android系統(tǒng)的一些漏洞涉及到硬件,比如BlueBorne漏洞會(huì)攻擊藍(lán)牙協(xié)議、KRACK是看準(zhǔn)了Wi-Fi WPA2中的漏洞,想修復(fù)它們和包括Meltdown和Spectre在內(nèi)的很多漏洞,都需要與硬件供應(yīng)商(如高通、聯(lián)發(fā)科、三星、麒麟、博通、德州儀器等)合作,視該漏洞涉及諸如Wi-Fi、藍(lán)牙、CPU或電源管理等硬件組件而定。

問題來了,這些涉及到硬件的漏洞,作為手機(jī)廠商的研發(fā)人員是無能為力的,需要相關(guān)硬件供應(yīng)商給出解決方案之后,手機(jī)廠商再結(jié)合自家的產(chǎn)品和系統(tǒng)進(jìn)行修復(fù),最后通過OTA加以解決。如果硬件供應(yīng)商的修復(fù)節(jié)奏慢了,自然也會(huì)影響到手機(jī)端的修復(fù)節(jié)奏。

此外,很多Android手機(jī)廠商會(huì)在原生系統(tǒng)的基礎(chǔ)上進(jìn)行定制精簡(jiǎn),比如國(guó)產(chǎn)品牌都會(huì)閹割谷歌服務(wù),有時(shí)候無形中就早已移除了可能存在漏洞的功能。一些低端機(jī)不支持藍(lán)牙5.0,不支持NFC,不支持無線顯示,所以自然也不需要為這些功能組件的漏洞打補(bǔ)丁了。

拋開這些因素外,剩下的問題就需要手機(jī)廠商來承擔(dān)了。很多低端手機(jī)從上市到退市,可能只會(huì)經(jīng)歷1到2次系統(tǒng)更新,自然不可能打上其銷售期間的所有安全補(bǔ)丁。哪怕是一些中高端型號(hào),也會(huì)因研發(fā)精力的成本的原因漏掉一些安全補(bǔ)丁。能否最大限度避免這個(gè)問題,就完全取決于手機(jī)廠商的良心了。

缺少補(bǔ)丁就一定不安全嗎

看到這里,可能很多Android手機(jī)用戶都開始“肝顫”了:自己的手機(jī)貌似安全補(bǔ)丁日期還停留在2016年,這不意味著對(duì)黑客不設(shè)防嗎?

請(qǐng)放心,Android系統(tǒng)并沒有大家想象得那般脆弱。谷歌就SRL曝光的補(bǔ)丁事件做出了如此回應(yīng):現(xiàn)代的Android手機(jī)安全功能足夠強(qiáng)大,它們?yōu)橛脩舸罱撕芏鄬臃雷o(hù)網(wǎng),即使不打補(bǔ)丁也很難被黑客攻破。

那么,現(xiàn)代Android手機(jī)到底安全在了哪里?

iOS系統(tǒng)之所以相對(duì)于Android系統(tǒng)更安全,就是因?yàn)樘O果為其指定了“沙盒機(jī)制”,每個(gè)APP都有自己對(duì)應(yīng)的沙盒,APP之間不能相互訪問非本程序的沙盒。

實(shí)際上,Android系統(tǒng)也具備所謂的“沙盒機(jī)制”,并從Android 4.0以后還引入了隨機(jī)定位布局的解決方案,應(yīng)用在內(nèi)存上的位置是隨機(jī)的,防止惡意軟件對(duì)手機(jī)進(jìn)行完美入侵。

具體來說,Android的“沙盒機(jī)制”是靠權(quán)限控制來完成的,該系統(tǒng)安全架構(gòu)的中心思想就是:應(yīng)用程序在默認(rèn)的情況下不可以執(zhí)行任何對(duì)其他應(yīng)用程序,系統(tǒng)或者用戶帶來負(fù)面影響的操作。

用戶安裝的第三方APP默認(rèn)只能訪問私有存儲(chǔ)(/DATA/DATA/$PackgeName,獨(dú)立的專屬沙盒)和共享存儲(chǔ)(/SDCARD,即存儲(chǔ)卡空間)兩個(gè)存儲(chǔ)區(qū)域,無法讀取其他APP的私有存儲(chǔ)區(qū)域,從而實(shí)現(xiàn)了一個(gè)應(yīng)用程序獨(dú)享一個(gè)安全沙盒且無法影響到其他沙盒的目標(biāo)。

同時(shí),APP想要讀取聯(lián)系人、發(fā)短信、打開攝像頭等操作時(shí)都需要系統(tǒng)彈出權(quán)限申請(qǐng)?zhí)嵝汛翱冢菜闶嵌嗌狭艘话寻踩i。

但是,Android系統(tǒng)卻存在兩個(gè)后門,一個(gè)是ROOT,一個(gè)是USB調(diào)試模式。當(dāng)手機(jī)被ROOT之后,任何第三方APP就都具備了訪問私有存儲(chǔ)區(qū)域之外其他沙盒的能力,對(duì)沙盒機(jī)制的破壞是毀滅性的。

而當(dāng)手機(jī)開啟USB調(diào)試模式后,與PC相連時(shí)也能通過ADB命令讓第三方APP跳出沙盒機(jī)制的限制,獲得類似ROOT系統(tǒng)后的能力。

如何確保手機(jī)安全

首先我們需要認(rèn)清一個(gè)事實(shí),相較于漏洞的存在,補(bǔ)丁修復(fù)永遠(yuǎn)處于滯后階段,何況很多Android手機(jī)還存在漏打或假打補(bǔ)丁的情況,所以我們的手機(jī)實(shí)際上是始終都身處于危險(xiǎn)之中。因此,與其寄希望于補(bǔ)丁,防患于未然才是值得我們遵循的手段。

具體來說,除非特別必要,大家千萬不要ROOT自己的手機(jī),USB調(diào)試模式(即開發(fā)者選項(xiàng))平時(shí)必須處于關(guān)閉狀態(tài)。涉及到賬號(hào)、財(cái)產(chǎn)和余額的銀行/理財(cái)短信通知要及時(shí)清理(防止被APP讀取后惡意利用),一旦遇到收不到驗(yàn)證碼(短信被劫持)或手機(jī)突然沒有信號(hào)(號(hào)碼被復(fù)制)時(shí)要保持警惕,第一時(shí)間聯(lián)系當(dāng)?shù)剡\(yùn)營(yíng)商咨詢,如有必要進(jìn)行掛失處理。

短信外鏈?zhǔn)沁h(yuǎn)程攻擊的最主要漏洞入口

此外,在下載第三方APP時(shí),要優(yōu)先通過手機(jī)自帶的應(yīng)用商店下載,避免通過小廣告或?yàn)g覽器中不知名網(wǎng)站/論壇下載。最后,就是任何短信中的網(wǎng)絡(luò)鏈接都不要點(diǎn)開,小心陌生人發(fā)來的微信紅包其實(shí)是內(nèi)涵外鏈的圖片,盡量不要鏈接公共場(chǎng)所下的免費(fèi)Wi-Fi(機(jī)場(chǎng)、火車站等地區(qū)的官方Wi-Fi除外)。

-

智能手機(jī)

+關(guān)注

關(guān)注

66文章

18550瀏覽量

181060

發(fā)布評(píng)論請(qǐng)先 登錄

相關(guān)推薦

芯片在智能手機(jī)中扮演什么角色?

探索智能手機(jī)上的生成式AI

SOC芯片在智能手機(jī)中的應(yīng)用

三星或2025年推出三折智能手機(jī)

如何在智能手機(jī)系統(tǒng)中使用bq27505

8月全球智能手機(jī)出貨量增長(zhǎng) 緩慢復(fù)蘇

防爆智能手機(jī)如何助力電氣行業(yè)保駕護(hù)航?

CYC8PROTO-063-BLE是否可以通過智能手機(jī)上的標(biāo)準(zhǔn)設(shè)置應(yīng)用程序建立連接?

OLED技術(shù)在智能手機(jī)領(lǐng)域持續(xù)高漲

IPX8防水測(cè)試機(jī)如何檢測(cè)智能手機(jī)

如何使用標(biāo)準(zhǔn)BLE將CYBT-213043-02網(wǎng)狀代理連接到智能手機(jī)?

防爆智能手機(jī)如何解決危險(xiǎn)環(huán)境下通信難題?

三星新推移動(dòng)圖像傳感器,智能手機(jī)攝影的新紀(jì)元

智能手機(jī)數(shù)字身份安全保障:安全芯片的角色

車載激光雷達(dá)到底安不安全?

我們手中的智能手機(jī)到底安不安全

我們手中的智能手機(jī)到底安不安全

評(píng)論